1. Küberturvalisuse Sissejuhatus

Mõiste ja Olulisus

Küberturvalisus hõlmab tehnoloogiate, protsesside ja kontrollide kogumit, mis on mõeldud süsteemide, võrgu ja andmete kaitsmiseks küberrünnakute, kahjustuste ja volitamata juurdepääsu eest. Küberturvalisus on oluline kõigis organisatsioonides, et kaitsta tundlikku teavet ja tagada süsteemide usaldusväärne toimimine.

- Tehnoloogiad: Hõlmavad turvatarkvara ja -seadmeid, nagu tulemüürid, sissetungide tuvastamise süsteemid (IDS/IPS), krüptograafia ja viirusetõrjeprogrammid.

- Protsessid: Sisaldavad turvaprotokolle, riskihindamist ja intsidentide haldust.

- Kontrollid: Hõlmavad juurdepääsukontrolli, autentimist ja auditeerimist.

Põhielemendid

Konfidentsiaalsus

Konfidentsiaalsus tähendab, et ainult volitatud isikud saavad juurdepääsu tundlikule teabele. See on üks küberturvalisuse põhielementidest, mis tagab andmete privaatsuse ja kaitse volitamata juurdepääsu eest.

- Tehnoloogiad: Krüptimine (SSL/TLS, AES), juurdepääsukontrollid (ACL-id), kahefaktoriline autentimine (2FA).

- Protsessid: Andmete klassifitseerimine, kasutajate autentimise protsessid.

- Kontrollid: Ligipääsu õiguste haldamine, paroolipoliitikad.

Terviklikkus

Terviklikkus tähendab, et andmed ja süsteemid on täpsed ja muutumatud volitamata isikute poolt. See element tagab, et andmed ei ole rikutud või muudetud ilma loata.

- Tehnoloogiad: Hash-funktsioonid (SHA-256), digitaalallkirjad, versioonihaldus.

- Protsessid: Andmete valideerimine, muutuste logimine ja jälgimine.

- Kontrollid: Auditeerimislogid, juurdepääsukontroll, versioonikontrollisüsteemid.

Kättesaadavus

Kättesaadavus tagab, et volitatud isikutel on juurdepääs süsteemidele ja andmetele alati, kui see on vajalik. See element on kriitilise tähtsusega, et süsteemid oleksid töövalmis ja andmed kättesaadavad.

- Tehnoloogiad: Koondamine ja varukoopiad, üleküllus (redundancy), DDoS kaitse.

- Protsessid: Katastroofitaaste plaanid, varukoopia haldus.

- Kontrollid: Süsteemide jälgimine, kõrge töökindlusega (HA) lahendused, jõudluse jälgimine.

Kokkuvõte

Küberturvalisuse peamised elemendid — konfidentsiaalsus, terviklikkus ja kättesaadavus — on olulised tagamaks, et andmed ja süsteemid on kaitstud volitamata juurdepääsu, kahjustuste ja rünnakute eest. Konfidentsiaalsus kaitseb andmeid volitamata juurdepääsu eest, terviklikkus tagab andmete täpsuse ja muutumatuse, ning kättesaadavus tagab, et volitatud isikud saavad alati juurdepääsu vajalikule teabele ja süsteemidele. Küberturvalisus hõlmab mitmesuguseid tehnoloogiaid, protsesse ja kontrolle, et neid põhielemente tõhusalt rakendada ja säilitada.

2. Küberrünnakud

Küberrünnakud on pahatahtlikud tegevused, mille eesmärk on kahjustada, häirida või hankida volitamata juurdepääs süsteemidele, võrkudele või andmetele. Mõistmine, kuidas need rünnakud toimivad ja millised on nende tüübid, aitab organisatsioonidel paremini valmistuda ja kaitsta end võimalike ohtude eest.

Tüübid

Pahavara

Pahavara (malware) on katusmõiste, mis hõlmab mitmesuguseid pahatahtlikke tarkvarasid, mis kahjustavad või võtavad üle arvutisüsteeme.

- Viirused: Levivad nakatunud failide või programmide kaudu, paljunevad ja levivad teistesse süsteemidesse.

- Ussid: Iseseisvalt paljunev pahavara, mis levib võrgu kaudu, ilma kasutaja sekkumiseta.

- Troojalased: Pahavara, mis maskeerub legitiimse tarkvarana, kuid täidab pahatahtlikke ülesandeid.

- Lunavara: Krüpteerib kasutaja andmed ja nõuab lunaraha nende vabastamise eest.

Andmepüük

Andmepüük (phishing) on rünne, kus ründaja püüab petta ohvrit, et saada konfidentsiaalset teavet, näiteks paroole või krediitkaardiandmeid.

- E-kirjad ja Sõnumid: Ründaja saadab petlikke e-kirju või sõnumeid, mis näivad olevat pärit usaldusväärsest allikast, suunates ohvrit sisestama tundlikku teavet.

Teenusetõkestusrünnakud (DDoS)

Teenusetõkestusrünnakud (Distributed Denial of Service, DDoS) on rünnakud, mille eesmärk on muuta süsteem kättesaamatuks, ülekoormates selle liiklusega.

- Ülekoormus: Ründaja kasutab suurt hulka kompromiteeritud seadmeid, et saata ohvri süsteemile tohutu hulk päringuid, tekitades ülekoormust ja süsteemi krahhi.

Nuhkvara

Nuhkvara (spyware) on tarkvara, mis kogub kasutajate teadmata teavet nende tegevuste kohta.

- Andmete Kogumine: Nuhkvara võib koguda kasutaja veebisirvimise ajalugu, paroole, krediitkaardiandmeid ja muud tundlikku teavet.

Lunavara

Lunavara (ransomware) on tarkvara, mis krüpteerib kasutaja andmed ja nõuab lunaraha nende vabastamise eest.

- Andmete Krüpteerimine: Ründaja kasutab krüptimist, et muuta andmed kättesaamatuks, ning nõuab lunaraha vastutasuks dekrüpteerimisvõtme eest.

Näited

Stuxnet

Stuxnet on keeruline pahavara, mis ründas Iraani tuumaprogrammi, kahjustades tsentrifuugid, mida kasutati uraani rikastamiseks.

- Mõju: Stuxneti rünnak näitas, kui haavatavad on tööstuslikud juhtimissüsteemid (ICS) küberrünnakute ees, ning tõi esile vajaduse tõhustatud küberturvalisuse järele tööstuslikes infrastruktuurides.

WannaCry

WannaCry on lunavara, mis levis kiiresti üle maailma, nakatades sadu tuhandeid arvuteid ja põhjustades ulatuslikku kahju.

- Mõju: WannaCry rünnak näitas, kui oluline on tarkvara regulaarne uuendamine ja turvapaikade rakendamine, et kaitsta süsteeme lunavara rünnakute eest.

Kokkuvõte

Küberrünnakud on mitmekesised ja arenevad pidevalt, ohustades süsteemide, võrgu ja andmete turvalisust. Pahavara, andmepüük, DDoS-rünnakud, nuhkvara ja lunavara on mõned peamised rünnakutüübid, millega organisatsioonid peavad arvestama. Reaalsed juhtumid, nagu Stuxnet ja WannaCry, toovad esile küberrünnakute tõsised tagajärjed ja vajaduse tõhusa küberturvalisuse järele tööstuslikes ja kriitilistes infrastruktuurides. Küberrünnakutega toimetulek nõuab pidevat valvsust, turvameetmete rakendamist ja teadlikkust ründajate taktikatest.

3. Küberrünnakute Mõistmine ja Toimetulek

Küberrünnakutega tõhus toimetulek nõuab nende varajast tuvastamist, kiiret reageerimist ja ennetusmeetmete rakendamist. Allpool on kirjeldatud peamised strateegiad ja meetodid küberrünnakute tuvastamiseks, neile reageerimiseks ja nende ennetamiseks.

Tuvastamine

Anomaaliate Tuvastamine

Anomaaliate tuvastamine hõlmab ebahariliku tegevuse jälgimist võrgus ja süsteemides. See võimaldab tuvastada potentsiaalseid küberrünnakuid enne, kui need jõuavad põhjustada kahju.

- Normaalne käitumine: Määrake, mis on süsteemi või võrgu normaalne käitumine, sealhulgas liiklusmustrid, kasutajate tegevused ja süsteemide ressursikasutus.

- Anomaaliate tuvastus: Kasutage tööriistu ja algoritme, et tuvastada kõrvalekaldeid normaalsest käitumisest, mis võivad viidata võimalikule rünnakule.

Turvamonitooring

Turvamonitooring tähendab pidevat jälgimist turvatarkvarade ja seadmete abil, et avastada ja reageerida turvaintsidentidele reaalajas.

- Reaalajas monitooring: Kasutage turvamonitooringu lahendusi, nagu SIEM (Security Information and Event Management) süsteemid, mis koguvad ja analüüsivad turvaandmeid reaalajas.

- Automatiseeritud häired: Seadistage automaatsed teavitussüsteemid, mis hoiavad turvameeskonda kursis võimalike turvaintsidentidega kohe, kui need avastatakse.

Reageerimine

Intsidentide Halduse Protokollid

Intsidentide halduse protokollid on samm-sammulised juhised küberrünnakutele reageerimiseks, tagades koordineeritud ja tõhusa vastuse.

- Intsidentide klassifitseerimine: Määratlege erinevate intsidentide tüübid ja raskusastmed, et prioriseerida reageerimisvõimalusi.

- Reageerimisprotokollid: Koostage üksikasjalikud juhised konkreetsete ründetüüpide käsitlemiseks, sealhulgas esialgsed vastused, tõrje meetmed ja taastamistegevused.

Kriisijuhtimine

Kriisijuhtimine hõlmab hädaolukorra meeskonna koostamist ja tegevusplaanide loomist, et tulla toime tõsiste küberintsidentidega.

- Hädaolukorra meeskond: Koostage meeskond, kuhu kuuluvad turvaeksperdid, IT-spetsialistid ja juhtkonna esindajad, kes vastutavad kriisi ajal.

- Tegevusplaanid: Arendage välja tegevusplaanid, mis kirjeldavad hädaolukorra protseduure, suhtluskanaleid ja kriitiliste süsteemide kaitsmise meetmeid.

Ennetamine

Kaitsemeetmed

Kaitsemeetmed hõlmavad tehnoloogiaid ja meetodeid, mis aitavad vältida küberrünnakuid ja kaitsta süsteeme ja andmeid.

- Tulemüürid: Kasutage tulemüüre, et kontrollida ja filtreerida võrguliiklust, vältides volitamata juurdepääsu.

- IDS/IPS: Rakendage sissetungide tuvastamise ja ennetamise süsteeme, et tuvastada ja blokeerida kahtlane tegevus reaalajas.

- Krüptimine: Krüpteerige andmed, et kaitsta neid volitamata juurdepääsu eest nii liikumisel kui ka salvestamisel.

- Turvaplaastrid: Hoidke tarkvara ja süsteemid ajakohasena, rakendades regulaarselt turvapaikasid ja uuendusi.

Parimad Praktikad

Parimad Praktikad hõlmavad turvalisuse tagamiseks vajalikke protsesse ja tavasid.

- Regulaarne Koolitus: Korraldage töötajatele regulaarseid koolitusi küberohutuse kohta, et tõsta teadlikkust ja vähendada inimlikke vigu.

- Tugevad Paroolid: Nõudke tugevaid ja keerulisi paroole ning regulaarselt vahetatavaid paroolipoliitikaid.

- Kahefaktoriline autentimine: Rakendage kahefaktorilist autentimist, et lisada täiendav turvakiht.

- Varukoopiad: Tehke regulaarselt varukoopiaid kriitilistest andmetest ja süsteemidest, et tagada taastamine küberrünnaku korral.

Kokkuvõte

Küberrünnakute mõistmine ja tõhus toimetulek nõuab varajast tuvastamist, kiiret reageerimist ja ennetusmeetmete rakendamist. Anomaaliate tuvastamine ja turvamonitooring võimaldavad avastada rünnakuid varases staadiumis, samas kui intsidentide halduse protokollid ning kriisijuhtimine tagavad koordineeritud ja tõhusa reageerimise.

Kaitsemeetmed, nagu tulemüürid, IDS/IPS, krüptimine ja turvaplaastrid. Parimad praktikad on regulaarne koolitus, tugevad paroolid, kahefaktoriline autentimine ja varukoopiate tegemine, mis aitavad ennetada küberrünnakuid ning kaitsta organisatsiooni vara.

4. ANDMESIDE TURVALISUS

ANDMESIDE TURVALISUSE OLULISUS

Andmete kaitse: Tagab, et andmeid edastatakse turvaliselt ja kaitstult, ennetades volitamata juurdepääsu ja andmepüügirünnakuid.

- Näide: Tootmise juhtimisandmed, nagu temperatuuri ja rõhu näidud, edastatakse turvaliselt, et vältida andmete manipuleerimist ja volitamata juurdepääsu.

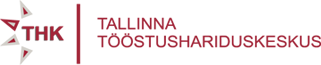

ANDMESIDE TURVALISUSE MEETODID

- Krüpteerimine: TLS/SSL ja VPN-tehnoloogiate kasutamine andmeside turvamiseks.

- TLS/SSL krüpteerimine:

- Funktsioon: Tagab andmeside konfidentsiaalsuse ja terviklikkuse, krüpteerides andmed enne nende edastamist.

- Näide: Andurid kasutavad TLS/SSL-protokolli, et krüpteerida andmeid, mis edastatakse juhtimiskeskusele, tagades, et andmed on kaitstud volitamata juurdepääsu eest.

- Funktsioon: Tagab andmeside konfidentsiaalsuse ja terviklikkuse, krüpteerides andmed enne nende edastamist.

- VPN (Virtuaalsed privaatvõrgud):

- Funktsioon: Loob turvalise ja krüpteeritud ühenduse üle avaliku võrgu, kaitstes andmete konfidentsiaalsust ja terviklikkust.

- Näide: Hooldustehnikud kasutavad VPN-ühendusi, et turvaliselt kaugjuhtida tööstussüsteeme, tagades, et andmed on krüpteeritud ja kaitstud volitamata ligipääsu eest.

- Funktsioon: Loob turvalise ja krüpteeritud ühenduse üle avaliku võrgu, kaitstes andmete konfidentsiaalsust ja terviklikkust.

- TLS/SSL krüpteerimine:

- Tunneldamine: Andmeliikluse tunneldamine läbi turvaliste kanalite, et vältida volitamata ligipääsu.

- Funktsioon: Edastab andmed turvalises tunnelis, kaitstes neid pealtkuulamise ja rünnakute eest.

- Näide: Tootmisprotsessi juhtimisandmed suunatakse läbi turvalise tunneli (nt IPsec), et tagada, et andmed on kaitstud ja turvalised kogu edastamise aja jooksul.

- Funktsioon: Edastab andmed turvalises tunnelis, kaitstes neid pealtkuulamise ja rünnakute eest.

TÄIENDAVAD NÄITED JA DETAILID

- TLS/SSL krüpteerimine:

- Funktsioon: Krüpteerib andmed, tagades nende konfidentsiaalsuse ja terviklikkuse.

- Kasutus: TLS/SSL-sertifikaatide paigaldamine tööstusserveritele tagab, et kõik andmed, mis liiguvad serverite ja klientide vahel, on krüpteeritud ja kaitstud.

- VPN-tehnoloogia:

- Funktsioon: Loob turvalise ühenduse avalike ja privaatsete võrkude vahel, tagades andmete konfidentsiaalsuse.

- Kasutus: VPN-tunnelite loomine hooldustehnikute ja juhtimiskeskuse vahel võimaldab turvalist kaugjuurdepääsu ja andmevahetust.

- Tunneldamine:

- Funktsioon: Loob turvalise kanali andmete edastamiseks, kaitstes neid pealtkuulamise ja rünnakute eest.

- Kasutus: IPsec-tunnelite kasutamine andmete edastamiseks tagab, et kõik andmed liiguvad turvalises ja kaitstud keskkonnas.

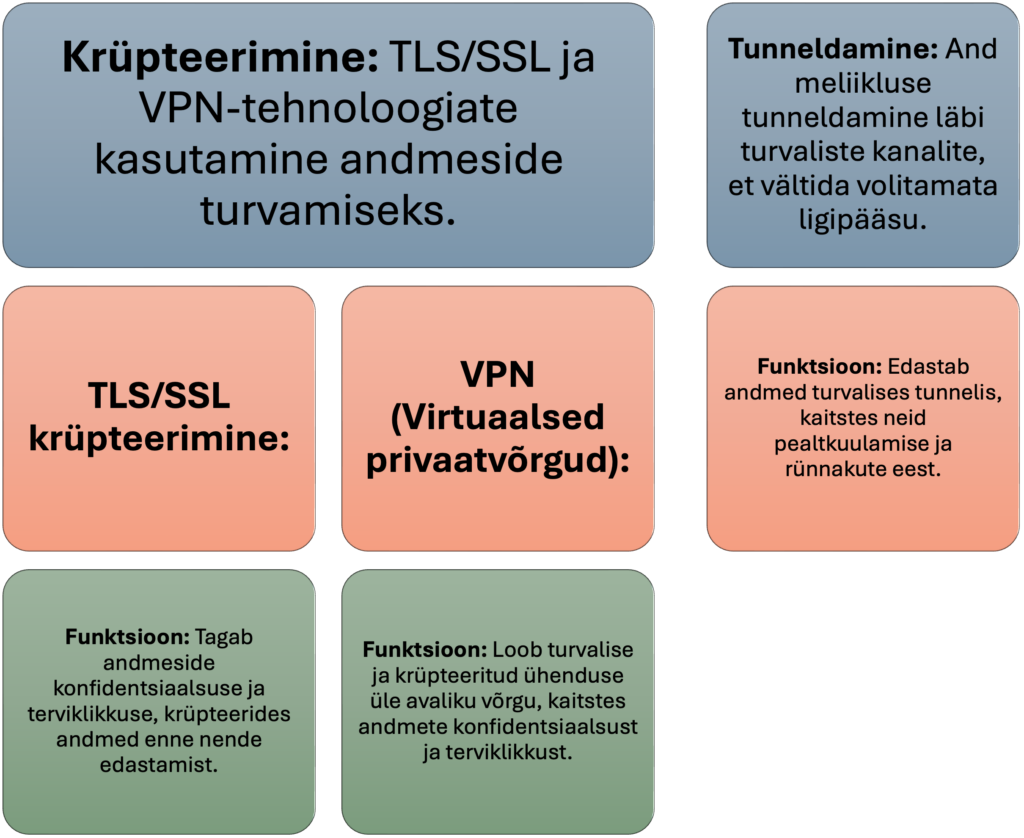

TLS/SSL KRÜPTEERIMINE

Transport Layer Security (TLS) ja Secure Sockets Layer (SSL) on krüptograafilised protokollid, mis tagavad andmeside konfidentsiaalsuse ja terviklikkuse internetis. SSL-i algse versiooni töötas välja Netscape Communications Corporation 1994. aastal, mille eesmärk oli turvata veebibrausereid ja servereid turvalise andmevahetuse tagamiseks. TLS on SSL-i uuem ja turvalisem versioon, mille esmakordne avaldamine toimus 1999. aastal.

FUNKTSIOONID JA EESMÄRK

TLS ja SSL on mõeldud eelkõige andmeside konfidentsiaalsuse, terviklikkuse ja autentimise tagamiseks. Need protokollid krüpteerivad andmed enne nende edastamist, muutes need volitamata osapooltele loetamatuks. Lisaks kontrollivad nad andmete terviklikkust, et tagada, et andmeid ei ole edastamise käigus muudetud. Autentimine toimub tavaliselt digitaalsete sertifikaatide abil, mis kinnitavad andmeedastuses osalevate poolte identiteeti.

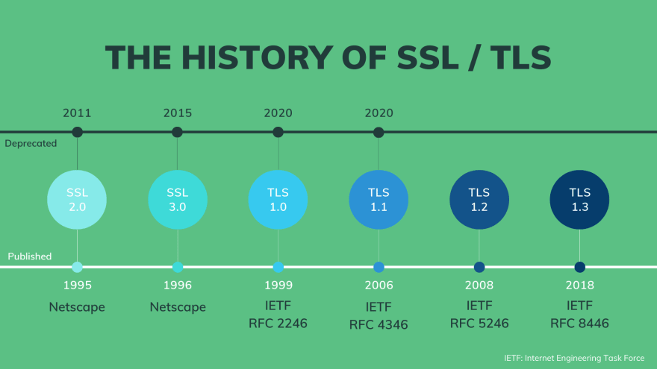

TLS/SSL “KÄEPIGISTUS”

TLS/SSL-protokoll algab “käepigistus” (handshake) protsessiga, mille käigus toimub järgmine:

- Algus: Kliendi ja serveri vahel luuakse ühendus, kus klient algatab turvalise ühenduse, saates “hello” sõnumi, mis sisaldab krüpteerimismeetodite ja -algoritmide loetelu, mida klient toetab.

- Sertifikaadi vahetus: Server vastab, valides sobiva krüpteerimismeetodi ja saates oma digitaalsertifikaadi kliendile. See sertifikaat sisaldab serveri avalikku võtit ja on allkirjastatud usaldusväärse sertifitseerimisasutuse (CA) poolt.

- Sümmeetrilise võtme loomine: Klient kasutab serveri avalikku võtit, et krüpteerida sümmeetriline võti, mida kasutatakse andmeedastuse krüpteerimiseks. Seejärel saadetakse see krüpteeritud võti serverile.

- Krüpteeritud side: Pärast võtmete vahetust algab krüpteeritud andmeedastus, kus mõlemad pooled kasutavad sümmeetrilist võtit andmete krüpteerimiseks ja dekrüpteerimiseks.

TLS/SSL käepigistusprotsess

TLS/SSL-protokoll algab protsessiga, mida nimetatakse “käepigistuseks” (inglise keeles “handshake”). Eesti keelde tõlgituna võib see tähendada “käepigistus” või “käesurumine”. Siin on põhjalikum selgitus protsessi kohta:

TLS/SSL Käepigistusprotsess

Käepigistusprotsess on kriitiline osa TLS/SSL-protokollist, mis võimaldab turvalise ühenduse loomist kliendi (nt veebibrauseri) ja serveri (nt veebiserveri) vahel. Selle protsessi käigus toimub autentimine, võtmete vahetamine ja turvalise sessiooni loomine.

Käepigistuse etapid:

- Esialgne ühenduse loomine:

- Kliendi tervitus (ClientHello): Kliendi poolt algatatud, sisaldab kliendi poolt toetatud krüptograafilisi algoritme ja TLS-versiooni.

- Serveri tervitus (ServerHello): Server vastab kliendi tervitusele oma valitud krüptograafilise algoritmi ja TLS-versiooniga.

- Serveri autentimine ja sessiooni võtmepõhiste parameetrite loomine:

- Serveri sertifikaat: Server saadab oma sertifikaadi kliendile, et tõendada oma identiteeti.

- Server Key Exchange (vajadusel): Kui valitud krüptograafiline algoritm nõuab, saadab server lisavõtmeinfot.

- Serveri tervituse lõpetamine: Server lõpetab oma tervituse ja ootab kliendi vastust.

- Kliendi autentimine ja võtmete vahetus:

- Client Key Exchange: Klient saadab võtmepõhise info, mis on vajalik jagatud saladuse loomiseks, kasutades serveri avalikku võtit.

- Kliendi lõpetus: Klient saadab lõpetamise sõnumi, näidates, et tema osa käepigistusest on lõpetatud.

- Turvalise sessiooni loomine:

- Kinnitatud lõpetus: Mõlemad pooled saadavad kinnituse, et käepigistus on edukalt lõpetatud.

- Krüptitud andmevahetus: Käepigistuse lõpetamise järel vahetatakse andmeid turvaliselt, kasutades loodud sessioonivõtmeid.

Näide käepigistusprotsessist

Oletame, et kasutate veebibrauserit (klient) turvalise ühenduse loomiseks e-posti teenusega (server). Käepigistusprotsess oleks järgmine:

- ClientHello: Teie brauser saadab tervituse serverile, sisaldades toetatud TLS-versioone ja krüptograafilisi algoritme.

- ServerHello: E-posti server vastab, valides ühe algoritmidest ja lisades oma TLS-sertifikaadi.

- Serveri sertifikaat: Server saadab oma sertifikaadi, et tõestada oma identiteeti.

- Client Key Exchange: Teie brauser saadab krüpteeritud võtmeinfo, et luua ühine saladus.

- Kinnitatud lõpetus: Mõlemad pooled kinnitavad, et käepigistus on lõppenud.

- Turvaline ühendus: Andmeid hakatakse vahetama turvaliselt, kasutades loodud krüptovõtmeid.

Käepigistusprotsessi läbimine tagab, et mõlemad pooled saavad suhelda turvaliselt ja et edastatud andmeid ei saa volitamata osapooled pealt kuulata ega muuta.

Viited ja lisamaterjalid

RFC 5246: The Transport Layer Security (TLS) Protocol Version 1.2

RAKENDUSED JA KASUTUSALAD

TLS/SSL-i kasutatakse laialdaselt erinevates rakendustes, sealhulgas:

- HTTPS: Veebibrauserite ja veebiserverite vahelise turvalise ühenduse tagamine.

- E-post: E-posti serverite ja klientide vahelise turvalise andmevahetuse tagamine (nt IMAP, POP3 ja SMTP).

- VPN: VPN-ühenduste turvamiseks, mis tagavad turvalise kaugühenduse ettevõtte võrguga.

TURVAFUNKTSIOONID JA KASUTEGURID

- Konfidentsiaalsus: Krüpteerib andmed, et tagada nende loetamatuks muutumine volitamata isikutele.

- Terviklikkus: Kasutab andmeverifitseerimise algoritme, et tagada andmete muutumatuna püsimine edastamise ajal.

- Autentimine: Kinnitab poolte identiteeti digitaalsete sertifikaatide abil, vähendades man-in-the-middle (MITM) rünnakute riski.

NÄITED

Näiteks kasutab andur TLS/SSL-protokolli, et krüpteerida andmeid, mis edastatakse juhtimiskeskusele. See tagab, et andmed on kaitstud volitamata juurdepääsu eest ja andmete terviklikkus on säilitatud kogu edastamise ajal.

Viited:

Virtuaalse Privaatvõrgu (VPN) Ülevaade ja Liigid

Virtuaalne privaatvõrk (VPN) on tehnoloogia, mis võimaldab luua turvalise ja krüpteeritud ühenduse üle avaliku võrgu, tavaliselt interneti. VPN-i kasutamine võimaldab turvaliselt edastada andmeid, varjates kasutaja IP-aadressi ja krüpteerides kogu andmeside.

FUNKTSIOONID JA EESMÄRK

VPN-id on mõeldud eelkõige andmete konfidentsiaalsuse, terviklikkuse ja autentimise tagamiseks. Need loovad turvalise tunneli sarnase ühenduse, mis kaitseb andmeid volitamata juurdepääsu ja pealtkuulamise eest. VPN-id võimaldavad kasutajatel turvaliselt ühendada kaugvõrkudega, näiteks ettevõtte sisevõrguga.

VPN-I TÜÜBID

- Remote Access VPN: Kasutatakse kaugkasutajate ühendamiseks ettevõtte võrguga. See on eriti kasulik töötajatele, kes töötavad kodust või reisivad.

- Site-to-Site VPN: Kasutatakse kahe või enama võrgu ühendamiseks üle interneti. See on levinud ettevõtetes, millel on mitu kontorit erinevates geograafilistes asukohtades.

- Intranet VPN: Kasutatakse ettevõtte sisevõrkude turvaliseks ühendamiseks.

- Extranet VPN: Kasutatakse ettevõtte ja selle partnerite või klientide võrkude ühendamiseks.

Erinevad VPN-liigid

1. VPN kaugjuurdepääsuks

Kaugjuurdepääsuga VPN võimaldab kasutajatel ühenduda privaatvõrguga ja pääseda kaugjuurdepääsu kaudu kõigile selle teenustele ja ressurssidele. Kasutaja ja privaatvõrgu vaheline ühendus toimub interneti kaudu, tagades turvalise ja konfidentsiaalse ühenduse. Kaugjuurdepääsuga VPN on kasulik nii kodu- kui ka ärikasutajatele.

Näide: Ettevõtte töötaja, kes töötab kontorist eemal, saab VPN-i abil ühenduda ettevõtte privaatvõrguga ja pääseda failidele ja ressurssidele kaugjuurdepääsu kaudu.

2. VPN saitidevahelisteks ühendusteks

Saitidevaheline VPN, tuntud ka kui ruuteri-ruuteri VPN, on tavaliselt kasutusel suurtes ettevõtetes. Ettevõtted või organisatsioonid, millel on harukontorid erinevates asukohtades, kasutavad saitidevahelisi VPN-e, et ühendada ühe kontori võrku teise kontori võrguga.

Näide: Kui mitmed sama ettevõtte kontorid on ühendatud saitidevahelise VPN-iga, nimetatakse seda intranetipõhiseks VPN-iks. Kui ettevõtted kasutavad saitidevahelist VPN-i, et ühendada teise ettevõtte kontoriga, nimetatakse seda ekstranetipõhiseks VPN-iks.

3. Pilvepõhine VPN

Pilvepõhine VPN on virtuaalne privaatvõrk, mis turvaliselt ühendab kasutajad pilvepõhise infrastruktuuri või teenusega. See kasutab internetti esmase transpordikeskkonnana, et ühendada kaugkasutajad pilvepõhiste ressurssidega.

Näide: Organisatsioonid kasutavad pilvepõhiseid VPN-e, et turvaliselt ühendada oma kohapealsed ressursid pilvepõhiste ressurssidega, nagu pilvepõhine salvestusruum või tarkvara teenusena (SaaS) rakendused.

4. VPN mobiilseadmetele

Mobiilne VPN on virtuaalne privaatvõrk, mis võimaldab mobiilikasutajatel turvaliselt ühendada privaatvõrguga, tavaliselt mobiilsidevõrgu kaudu. See loob turvalise ja krüpteeritud ühenduse mobiilseadme ja VPN-serveri vahel, kaitstes edastatud andmeid.

Näide: Mobiilse VPN-i saab kasutada ettevõtte ressurssidele, nagu e-post või sisemised veebilehed, turvaliseks juurdepääsuks kontorist eemal olles. Mobiilsed VPN-id on saadaval eraldiseisvate rakendustena või integreerituna mobiilseadmete halduslahendustesse (MDM).

5. SSL-põhine VPN

SSL VPN (Secure Sockets Layer Virtual Private Network) kasutab SSL-protokolli, et turvata ühendus kasutaja ja VPN-serveri vahel. See võimaldab kaugkasutajatel turvaliselt pääseda privaatvõrku, luues krüpteeritud tunneli kasutaja seadme ja VPN-serveri vahel.

Näide: SSL VPN-e kasutatakse tavaliselt veebibrauseri kaudu, muutes need lihtsamaks kasutamiseks ja juurutamiseks, kuna need ei nõua täiendavat tarkvara paigaldamist kasutaja seadmesse.

6. PPTP (Point-to-Point Tunneling Protocol) VPN

PPTP on VPN-liik, mis kasutab lihtsat ja kiiret meetodit VPN-ide juurutamiseks. See loob turvalise ühenduse kahe arvuti vahel, kapseldades nende andmepaketid.

Näide: PPTP on üks vanimaid VPN-protokolle ja seda toetavad paljud operatsioonisüsteemid. Kuigi see on lihtne seadistada, on see vähem turvaline võrreldes teiste VPN-protokollidega nagu L2TP või OpenVPN.

7. L2TP (Layer 2 Tunneling Protocol) VPN

L2TP on VPN, mis loob turvalise ühenduse, kapseldades andmepakette kahe arvuti vahel. L2TP on PPTP laiendus, mis lisab VPN-ühendusele rohkem turvalisust, kombineerides PPTP ja L2F (Layer 2 Forwarding Protocol) ning kasutades tugevamat krüpteerimisalgoritmi.

Näide: L2TP on suhteliselt lihtne seadistada ja ei nõua täiendavat tarkvara paigaldamist kliendi seadmesse, kuid see on vähem turvaline võrreldes OpenVPN-iga.

8. OpenVPN

OpenVPN on avatud lähtekoodiga tarkvararakendus, mis kasutab SSL-i ja on väga konfigureeritav ning turvaline. See loob turvalise ja krüpteeritud ühenduse kahe arvuti vahel, kapseldades andmepaketid.

Näide: OpenVPN-i toetavad erinevad operatsioonisüsteemid ja seadmed ning seda saab lihtsalt konfigureerida, et töötada mitmesuguste võrgu konfiguratsioonide ja turvasätetega.

VPN-ide Puudused ja Turvaprobleemid

1. Killustatud nähtavus

VPN-ide killustatud nähtavus viitab raskusele saada terviklikku ülevaadet võrgu liiklusest ja kasutajate tegevustest krüpteeritud VPN-ühenduste tõttu.

2. Integreeritud turvalisuse puudumine

VPN-ide peamine mure on integreeritud turvafunktsioonide puudumine. Kuigi VPN-id pakuvad andmete krüpteerimist edastuse ajal, ei pruugi need sisaldada ulatuslikke turvameetmeid.

3. Ebaefektiivne marsruutimine

VPN-ühendused võivad mõnikord kannatada ebaefektiivse marsruutimise all, mis võib põhjustada aeglasemaid andmeedastuskiirusi ja suurenenud latentsust.

4. Piiratud laiendatavus

VPN-ide laiendatavus võib olla probleem, kuna traditsioonilised VPN-lahendused ei pruugi suuta efektiivselt suurendada kasutajate arvu ja andmeliiklust.

5. Haavatavused lõpp-punktides

Lõpp-punktid, nagu üksikute seadmete ühendamine VPN-iga, võivad olla turvariskide allikaks. Pahatahtlikud isikud võivad neid lõpp-punkte ära kasutada, et saada volitamata juurdepääs võrgule.

Kokkuvõte

Kokkuvõttes loob VPN turvalise ja krüpteeritud ühenduse kahe lõpp-punkti vahel. See tsükliline krüpteerimisprotsess tagab andmete konfidentsiaalsuse ja turvalisuse kogu VPN-ühenduse ajal.

Viited ja Lisamaterjalid

VPN-I “KÄEPIGISTUS”

VPN-i käepigistus protsess hõlmab:

- Autentimine: Kasutaja ja server autentivad üksteist, kasutades kasutajanime/parooli, sertifikaate või teisi autentimismeetodeid.

- Tunneli loomine: Pärast autentimist luuakse turvaline tunnel, kasutades krüpteerimisprotokolle nagu IPsec või SSL/TLS.

- Andmete edastamine: Andmed krüpteeritakse ja edastatakse läbi turvalise tunneli.

RAKENDUSED JA KASUTUSALAD

VPN-id on laialdaselt kasutusel erinevates valdkondades:

- Kaugjuhtimine: Kaugjuhtimine võimaldab töötajatel turvaliselt ühendada ettevõtte võrguga, kus nad saavad ligipääsu sisevõrgu ressurssidele.

- Turvaline andmeside: VPN-id kaitsevad andmeid volitamata juurdepääsu eest, tagades andmete konfidentsiaalsuse ja terviklikkuse.

- Interneti privaatsus: VPN-id varjavad kasutaja IP-aadressi, kaitstes nende privaatsust ja võimaldades anonüümset sirvimist.

TUNNELDAMINE

Tunneldamine on tehnika, mis võimaldab andmete edastamist läbi turvaliste kanalite, pakkudes kaitset volitamata ligipääsu ja pealtkuulamise eest. Tunneldamine tähendab andmete pakendamist ühe võrgu protokolli sisse ja nende edastamist teise protokolli kaudu, tagades sellega andmete konfidentsiaalsuse ja terviklikkuse.

FUNKTSIOONID JA EESMÄRK

Tunneldamise põhieesmärk on pakkuda turvalist ja kaitstud andmeedastust läbi vähem turvalise võrgu, nagu internet. Tunneldamine loob “tunneli”, mis võimaldab andmete krüpteerimist ja turvalist ülekandmist, hoides andmed turvaliselt ja kaitstult kogu edastamise ajal.

TUNNELDAMISE protokollide TÜÜBID

- Punkt-punkt-tunneldamine (PPTP): PPTP on üks vanimaid ja lihtsamaid tunneldamisprotokolle, mida kasutatakse peamiselt kaugjuurdepääsu VPN-ides. PPTP loob tunneli PPP (Point-to-Point Protocol) ühenduse kaudu ja pakub autentimis- ja krüpteerimisvõimalusi. Kuigi PPTP on lihtne ja kiire, peetakse seda vähem turvaliseks võrreldes uuemate tunneldamisprotokollidega.

- Layer 2 Tunneling Protocol (L2TP): L2TP on tunneldamisprotokoll, mida sageli kombineeritakse IPsec-iga (L2TP/IPsec) täiendava turvalisuse ja autentimise tagamiseks. L2TP tagab andmete terviklikkuse ja konfidentsiaalsuse, kasutades tugevat krüpteerimist ja autentimist. L2TP/IPsec on populaarne valik ettevõtete VPN-ides, kuna see pakub tugevat kaitset ning on laialdaselt toetatud.

- IPsec (Internet Protocol Security): IPsec on komplekt protokolle, mis pakuvad turvalisust IP-võrkudes. IPsec töötab transportkihi ja võrgukihi vahel, pakkudes krüpteerimist, autentimist ja andmete terviklikkust. IPsec-i kasutatakse sageli VPN-ides, pakkudes tugevat turvalisust ja paindlikkust.

- Secure Socket Tunneling Protocol (SSTP): SSTP on tunneldamisprotokoll, mis kasutab SSL/TLS-i, pakkudes tugevat krüpteerimist ja autentimist. SSTP on eriti kasulik, kui PPTP ja L2TP ei ole saadaval või blokeeritud, kuna see töötab HTTPS-porti (443) kaudu, mida on raske blokeerida.

- GRE (Generic Routing Encapsulation): GRE on tunneldamisprotokoll, mida kasutatakse mitme protokolli kapseldamiseks ja edastamiseks üle IP-võrgu. GRE ei paku ise turvalisust, kuid seda saab kombineerida IPsec-iga, et pakkuda krüpteerimist ja autentimist.

TUNNELDAMISE PROTSESS

Tunneldamise protsess hõlmab järgmisi samme:

- Tunneli loomine: Algatatakse ühendus ja luuakse turvaline tunnel, kasutades valitud tunneldamisprotokolli.

- Autentimine: Osapooled autentivad üksteist, kasutades kasutajanime/parooli, sertifikaate või teisi autentimismeetodeid.

- Krüpteerimine: Andmed krüpteeritakse, et tagada nende konfidentsiaalsus ja kaitse volitamata ligipääsu eest.

- Andmete edastamine: Krüpteeritud andmed edastatakse läbi tunneli, kaitstes neid pealtkuulamise ja rünnakute eest.

- Dekrüpteerimine: Sihtpunktis andmed dekrüpteeritakse, et taastada algne teave.

RAKENDUSED JA KASUTUSALAD

Tunneldamine on laialdaselt kasutusel mitmesugustes rakendustes ja valdkondades, sealhulgas:

- Kaugjuurdepääsu VPN-id: Tunneldamine võimaldab töötajatel turvaliselt ühendada ettevõtte sisevõrguga eemalt, tagades, et nende andmed on kaitstud ja turvalised.

- Andmete kaitse: Tunneldamine kaitseb andmeid volitamata ligipääsu ja pealtkuulamise eest, tagades andmete konfidentsiaalsuse ja terviklikkuse.

- Turvaline kommunikatsioon: Tunneldamine tagab turvalise kommunikatsiooni tundlikke andmeid käsitlevates rakendustes, nagu finants- ja tervishoiusektor.

- Interneti privaatsus: Tunneldamine varjab kasutaja IP-aadressi ja asukohta, kaitstes nende privaatsust ja võimaldades anonüümset sirvimist.

NÄITED

Näiteks suunatakse tootmise juhtimisandmed läbi turvalise tunneli, kasutades IPsec-i, et tagada, et andmed on kaitstud ja turvalised kogu edastamise aja jooksul. See takistab volitamata juurdepääsu ja andmete manipuleerimist, tagades süsteemi töökindluse ja turvalisuse.

Näiteks kasutavad hooldustehnikud VPN-ühendusi, et turvaliselt kaugjuhtida tootmisprotsessi, tagades, et andmed on krüpteeritud ja kaitstud volitamata ligipääsu eest. VPN võimaldab neil turvaliselt ja tõhusalt hallata süsteeme sõltumata nende asukohast.

Viited:

- Cisco VPN tehnoloogiate ülevaade

- NIST juhend IPsec turvalisusele

- Microsoft VPN ja tunneldamise juhend

- NIST juhend VPN turvalisusele

- VPN tehnoloogiate ülevaade

5. Eesti Infoturbestandard

Infoturbestandardid on reeglite ja juhiste kogumid, mis on loodud organisatsioonide andmete ja süsteemide kaitsmiseks. Eestis kasutatakse nii riiklikke kui ka rahvusvahelisi infoturbestandardeid, et tagada infovarade kaitse ja vastavus regulatiivsetele nõuetele.

Standardi Ülevaade

Eesti Riiklikud Infoturbestandardid

ISKE (Infosüsteemide Kolmeastmeline Etalonturbe Süsteem): ISKE on Eesti riiklik infoturbestandard, mis on loodud tagama infosüsteemide turvalisust avalikus sektoris. ISKE põhineb Saksa infoturbestandardil IT-Grundschutz ja jaguneb kolmeks turbeklassiks (T1, T2, T3), mis määravad, milliseid turvameetmeid tuleb rakendada.

- T1 (Põhiturve): Rakendatakse kõikides süsteemides, mis vajavad baas-turvameetmeid.

- T2 (Keskmine turve): Rakendatakse süsteemides, mis sisaldavad tundlikke andmeid ja vajavad kõrgemat turvataset.

- T3 (Kõrge turve): Rakendatakse süsteemides, mis sisaldavad väga tundlikke andmeid ja vajavad kõige kõrgemat turvataset.

Rahvusvahelised Standardid

ISO/IEC 27001: Rahvusvaheline standard, mis määrab infoturbe juhtimissüsteemi (ISMS) nõuded. See hõlmab riskihindamist, turvapoliitikaid, protseduure ja kontrollmehhanisme, et tagada infoturbe juhtimine organisatsioonis.

- Põhielemendid: Riskihindamine, turvapoliitikad, turvameetmed, pidev jälgimine ja parendamine.

- Sertifitseerimine: Organisatsioonid saavad taotleda ISO/IEC 27001 sertifikaati, mis tõendab nende vastavust standardile.

NIST (National Institute of Standards and Technology): Ameerika Ühendriikide riiklik standard, mis pakub põhjalikke juhiseid infoturbe tagamiseks. NIST-i raamistikud, nagu NIST SP 800-53, pakuvad kontrollnimekirju ja parimaid tavasid infoturbe rakendamiseks.

- Kontrollnimekirjad: Spetsiifilised juhised ja kontrollpunktid, et tagada erinevate turvameetmete rakendamine.

- Raamistikud: Struktuuride ja protsesside kogum, mis aitab organisatsioonidel juhtida ja parandada oma infoturbe praktikaid.

Vastavus ja Järelevalve

Regulatiivsed Nõuded

Seadused ja Regulatsioonid: Organisatsioonid peavad järgima mitmesuguseid seadusi ja regulatsioone, mis nõuavad teatud infoturbe meetmete rakendamist. Näiteks:

- GDPR (General Data Protection Regulation): Euroopa Liidu määrus, mis nõuab isikuandmete kaitset ja sätestab karmid nõuded andmetöötlusele ja -kaitsele.

- Riigi Infosüsteemide Haldus: Kohalikud seadused ja määrused, mis reguleerivad avaliku sektori infosüsteemide haldamist ja turvamist.

Auditid ja Järelevalve

Auditid: Regulaarne auditite läbiviimine aitab tagada, et organisatsioon vastab kehtivatele standarditele ja regulatsioonidele. Auditid võivad olla siseauditid (teostatud organisatsiooni sees) või välishindajad (kolmandate osapoolte teostatud).

- Siseauditid: Organisatsiooni enda töötajad või sõltumatud siseaudiitorid hindavad vastavust ja tuvastavad võimalikke puudujääke.

- Välisauditid: Kolmandate osapoolte audiitorid hindavad organisatsiooni vastavust standarditele ja seadustele, pakkudes sõltumatut hinnangut ja soovitusi parendamiseks.

Järelevalve: Pidev jälgimine ja hindamine tagavad, et turvameetmeid rakendatakse tõhusalt ja kooskõlas kehtivate nõuetega.

- Kontrollimeetmed: Kasutatakse turvameetmeid, nagu tulemüürid, IDS/IPS, logimine ja jälgimissüsteemid, et pidevalt jälgida ja hinnata süsteemide turvalisust.

- Raporteerimine: Regulaarne turvaraportite koostamine ja esitamine juhtkonnale ning vastavatele reguleerivatele asutustele, et dokumenteerida turvaseisundit ja vastavust nõuetele.

Kokkuvõte

Eesti infoturbestandardid ja rahvusvahelised standardid, nagu ISKE, ISO/IEC 27001 ja NIST, pakuvad põhjalikke juhiseid ja nõudeid infosüsteemide turvalisuse tagamiseks. Regulatiivsed nõuded ja regulaarne auditite ja järelevalve läbiviimine aitavad tagada, et organisatsioonid vastavad kehtivatele seadustele ning standarditele. Nende standardite järgimine ja pidev järelevalve aitavad kaitsta organisatsiooni andmeid ja süsteeme küberohtude eest ning tagada vastavuse regulatiivsetele nõuetele.

Viited

6. Tööstuse IT

Tööstuslikud IT-süsteemid mängivad kriitilist rolli kaasaegses tööstuses, võimaldades reaalajas jälgimist, juhtimist ja andmete kogumist. Need süsteemid on tihti integreeritud füüsiliste protsessidega, mis teeb neist kriitilise tähtsusega osad, mida tuleb kaitsta küberohtude eest.

Tööstuslikud IT-süsteemid

SCADA (Supervisory Control and Data Acquisition)

SCADA on süsteem, mis võimaldab järelevalvet ja andmete kogumist tööstuslikes ja infrastruktuuri protsessides. SCADA-süsteemid koguvad andmeid kaugseadmetest ja võimaldavad operaatoreil juhtida protsesse reaalajas.

- Komponendid:

- HMI (Human-Machine Interface): Liides, mille kaudu operaatorid suhtlevad SCADA-süsteemiga.

- RTU-d (Remote Terminal Units): Seadmed, mis koguvad andmeid ja saadavad need SCADA-süsteemile.

- PLC-d (Programmable Logic Controllers): Programmeeritavad kontrollerid, mis juhivad protsesse ja suhtlevad SCADA-süsteemiga.

- Kommunikatsioonivõrk: Võrk, mis ühendab erinevad SCADA-komponendid ja võimaldab andmeedastust.

ICS (Industrial Control Systems)

ICS hõlmab mitmesuguseid juhtimissüsteeme, mida kasutatakse tööstuslikes tootmisprotsessides. ICS-süsteemid hõlmavad SCADA-süsteeme, DCS (Distributed Control Systems) ja muude automatiseeritud juhtimissüsteemide kombinatsiooni.

- Komponendid:

- Andurid ja täiturid: Seadmed, mis koguvad andmeid ja rakendavad juhtimissignaale füüsilistele protsessidele.

- Kontrollerid: Seadmed, nagu PLC-d ja DCS-id, mis töötlevad andmeid ja juhivad protsesse.

- HMI: Operatsiooniliidesed, mis võimaldavad operaatoritel jälgida ja juhtida protsesse.

Turvariskid ja Lahendused

Peamised Riskid

Tööstuslikud IT-süsteemid on avatud mitmesugustele turvariskidele, mis võivad põhjustada tõsiseid häireid ja kahjustusi.

- Pahavara: Viirused, ussid, troojalased ja lunavara, mis võivad kahjustada või võtta üle tööstuslikke IT-süsteeme.

- Näide: Stuxneti viirus, mis ründas Iraani tuumaobjekte, manipuleerides tsentrifuugide kiirust.

- Füüsiline juurdepääs: Volitamata füüsiline juurdepääs kriitilistele seadmetele ja süsteemidele, mis võib põhjustada häireid või kahjustusi.

- Näide: Füüsiline juurdepääs serveriruumi, mis võimaldab ründajal otse manipuleerida süsteemidega.

- Sisemised ohud: Organisatsiooni töötajate või alltöövõtjate pahatahtlik tegevus või hooletus, mis võib ohustada süsteeme ja andmeid.

- Näide: Pahatahtlik töötaja, kes manipuleerib andmetega või kahjustab süsteeme.

Turvalahendused

Tööstuslike IT-süsteemide kaitsmiseks on vajalikud mitmesugused turvalahendused, mis vähendavad riske ja tagavad süsteemide töökindluse.

- Eraldatud Võrgud:

- Võrgu segmentimine: ICS ja SCADA-süsteemide eraldamine üldisest IT-võrgust, et piirata ründajate juurdepääsu kriitilistele süsteemidele.

- DMZ (Demilitarized Zone): Kasutamine võrgu segmendi loomiseks, mis eraldab avaliku võrgu ja privaatvõrgu, vähendades võimalike rünnakute mõju.

- Tulemüürid:

- Tulemüüri konfiguratsioon: Kasutamine tulemüüre, et kontrollida ja filtreerida liiklust ICS ja SCADA-süsteemide ja muude võrkude vahel.

- Reeglite rakendamine: Kehtestamine ranged tulemüüri reeglid, et blokeerida volitamata juurdepääs ja lubada ainult vajalikku liiklust.

- Regulaarne turvaaudit:

- Auditid ja hindamised: Korraldamine regulaarseid turvaauditeid ja riskihindamisi, et tuvastada nõrkused ja parandada turvameetmeid.

- Paranduste elluviimine: Auditite ja hindamiste tulemuste põhjal turvameetmete parendamine ja uuendamine.

Viide: Tööstus IT

Kokkuvõte

Tööstuslikud IT-süsteemid, nagu SCADA ja ICS, on kriitilise tähtsusega kaasaegses tööstuses, võimaldades tõhusat ja turvalist protsesside juhtimist. Need süsteemid on aga avatud mitmesugustele turvariskidele, sealhulgas pahavara, füüsiline juurdepääs ja sisemised ohud. Turvalahendused, nagu eraldatud võrgud, tulemüürid ja regulaarsed turvaauditid, on vajalikud nende riskide vähendamiseks ja süsteemide kaitsmiseks. Tööstuslike IT-süsteemide turvalisuse tagamine nõuab pidevat valvsust ja pidevat parendamist, et kaitsta kriitilisi infrastruktuure ning tagada nende töökindlus.