1. Sissejuhatus Tööstuskeskkonna Tulemüüridesse

Tulemüürid mängivad kriitilist rolli tööstuslike infovõrkude kaitsmisel, pakkudes esmast kaitset volitamata juurdepääsu ja küberrünnakute vastu. Tööstuskeskkonnas, kus kasutatakse keerukaid süsteeme nagu SCADA (Supervisory Control and Data Acquisition) ja ICS (Industrial Control Systems), on tulemüürid hädavajalikud, et tagada pidev ja turvaline töö.

Mis on tulemüür?

Tulemüür on turvasüsteem, mis jälgib ja kontrollib võrgu liiklust, tuginedes eelnevalt määratud turvareeglitele. Tulemüürid võivad olla nii riistvaralised kui ka tarkvaralised ja neid kasutatakse laialdaselt, et kaitsta võrke volitamata juurdepääsu eest.

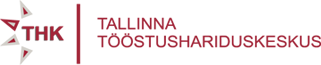

Tulemüüride Tüübid

Tulemüürid tööstuskeskkonnas

Sissejuhatus

Tulemüürid on olulised turvameetmed, mida kasutatakse võrkude ja seadmete kaitsmiseks küberohtude eest. Tööstuskeskkonnas, kus kasutatakse palju automatiseeritud süsteeme ja seadmeid, nagu SCADA (Supervisory Control and Data Acquisition) süsteemid ja PLC-d (Programmable Logic Controllers), on tulemüürid hädavajalikud, et tagada turvaline ja tõhus toimimine.

Tulemüüride tüübid

Tulemüüre saab jaotada mitmeti, sõltuvalt nende süsteemist, vormist, võrgu paigutusest ja andmete filtreerimismeetodist. Siin on mõned levinumad tulemüüri tüübid:

- Tulemüürid süsteemide järgi

- Riistvaralised tulemüürid

- Tarkvaralised tulemüürid

- Uue põlvkonna tulemüürid (NGFW)

- Hostipõhised tulemüürid

- Serveripõhised tulemüürid

- Töötajate arvutite tulemüürid

- Perimeetri tulemüürid

- Jaotatud tulemüürid

- Pakettfiltreerimise tulemüürid

- Oleku põhised tulemüürid

- Puhverserveri tulemüürid

- Veebirakenduse tulemüürid (WAF)

1. Tulemüürid süsteemide järgi

Riistvaralised tulemüürid

Riistvaralised tulemüürid on füüsilised seadmed, mis paigutatakse võrguseadmete ja internetiühenduse vahele. Need seadmed analüüsivad liiklust ja blokeerivad volitamata juurdepääsu. Riistvaralised tulemüürid on spetsiaalsed seadmed, mis paiknevad tavaliselt tööstusvõrkude ja väliste võrkude vahel. Need pakuvad võimsat ja usaldusväärset kaitset, mida on tööstuskeskkondades sageli vaja.

MIS ON RIISTVARALINE TULEMÜÜR?

Riistvaralised tulemüürid

Mis on riistvaraline tulemüür?

Riistvaraline tulemüür on füüsiline seade, mis asub arvutivõrgu ja selle välismaailma (tavaliselt Interneti) vahel. See seade jälgib, filtreerib ja kontrollib võrgu liiklust vastavalt eelnevalt määratud reeglitele ja poliitikatele. Riistvaralised tulemüürid on spetsiaalselt loodud pakkuma tugevat ja usaldusväärset kaitset erinevate küberohtude vastu, sealhulgas häkkerite rünnakud, pahavara ja volitamata juurdepääs.

Kuidas riistvaraline tulemüür töötab?

Riistvaralised tulemüürid toimivad, analüüsides kõiki andmepakette, mis läbivad neid. Need seadmed otsustavad, kas lubada või blokeerida andmepakett vastavalt määratud reeglitele. Tüüpilised reeglid hõlmavad IP-aadresside, portnumbrite, protokollide ja rakenduste põhist filtrit. Riistvaralised tulemüürid pakuvad mitmeid turvafunktsioone:

- Pakettfiltreerimine: Kontrollib andmepakettide päiseid, et määrata, kas need vastavad lubatud reeglitele.

- Oleku-põhine inspekteerimine: Jälgib andmepakettide olekut ja konteksti, et tuvastada volitamata ühendusi.

- Sissetungi avastamine ja ennetamine (IDS/IPS): Tuvastab ja takistab pahatahtlikku tegevust võrgu sees.

- VPN-tugi: Võimaldab turvalist kaugühendust, krüpteerides liiklust.

Riistvaralise tulemüüri eelised

- Kõrge jõudlus:

- Riistvaralised tulemüürid on optimeeritud andmepakettide kiireks töötlemiseks, mis võimaldab neil hallata suurt liiklusmahtu ilma jõudlust oluliselt mõjutamata.

- Eraldiseisev turvalisus:

- Kuna riistvaralised tulemüürid on eraldiseisvad seadmed, ei ole nad haavatavad sama tüüpi rünnakutele, mis võivad mõjutada tarkvaralisi tulemüüre, nagu viirused ja pahavara.

- Tsentraliseeritud haldus:

- Riistvaralised tulemüürid võimaldavad tsentraliseeritud haldust ja kontrolli kogu võrgu liikluse üle, mis lihtsustab turvapoliitikate rakendamist ja haldamist.

- Skaleeritavus:

- Need seadmed on loodud käsitlema suurt liiklusmahtu ja neid saab hõlpsasti laiendada vastavalt võrgu vajadustele.

Näited riistvaralistest tulemüüridest

- Cisco ASA (Adaptive Security Appliance):

- Kirjeldus: Cisco ASA on üks populaarsemaid riistvaralisi tulemüüre, mida kasutatakse ettevõtetes ja andmekeskustes kogu maailmas. See pakub integreeritud turvalahendusi, sealhulgas VPN-tuge, sissetungi avastamist ja ennetamist (IDS/IPS) ning täiustatud turvafunktsioone.

- Näide: Cisco ASA tulemüür suudab hallata ja kaitsta suurt ettevõtte võrku, pakkudes turvalist kaugühendust töötajatele, kes töötavad kodus või reisivad.

- Kirjeldus: Cisco ASA on üks populaarsemaid riistvaralisi tulemüüre, mida kasutatakse ettevõtetes ja andmekeskustes kogu maailmas. See pakub integreeritud turvalahendusi, sealhulgas VPN-tuge, sissetungi avastamist ja ennetamist (IDS/IPS) ning täiustatud turvafunktsioone.

- SonicWall TZ Series:

- Kirjeldus: SonicWall TZ seeria on suunatud väikestele ja keskmise suurusega ettevõtetele. Need tulemüürid pakuvad tugevat turvalisust, sealhulgas reaalajas sissetungi avastamist ja ennetamist, VPN-tuge ja sisseehitatud viirusetõrjet.

- Näide: Väike ettevõte kasutab SonicWall TZ seeria tulemüüri, et kaitsta oma võrku väliste rünnakute eest ja pakkuda turvalist juurdepääsu ettevõtte ressurssidele.

- Kirjeldus: SonicWall TZ seeria on suunatud väikestele ja keskmise suurusega ettevõtetele. Need tulemüürid pakuvad tugevat turvalisust, sealhulgas reaalajas sissetungi avastamist ja ennetamist, VPN-tuge ja sisseehitatud viirusetõrjet.

- Fortinet FortiGate:

- Kirjeldus: FortiGate tulemüürid on tuntud oma kõrge jõudluse ja ulatuslike turvafunktsioonide poolest, sealhulgas VPN, IDS/IPS ja rakenduste kontroll. FortiGate tulemüürid on sobivad kasutamiseks nii väikestes kui ka suurtes ettevõtetes.

- Näide: Suur tootmisettevõte kasutab FortiGate tulemüüre, et kaitsta oma tootmisliini võrke ja IT-infrastruktuuri volitamata juurdepääsu ja küberohtude eest.

- Kirjeldus: FortiGate tulemüürid on tuntud oma kõrge jõudluse ja ulatuslike turvafunktsioonide poolest, sealhulgas VPN, IDS/IPS ja rakenduste kontroll. FortiGate tulemüürid on sobivad kasutamiseks nii väikestes kui ka suurtes ettevõtetes.

Riistvaraliste tulemüüride piirangud

- Kõrged algkulud:

- Riistvaralised tulemüürid võivad olla kallid, eriti suurtes ettevõtetes, kus on vaja mitut seadet ja keerukaid konfiguratsioone.

- Piiratud paindlikkus:

- Erinevalt tarkvaralistest tulemüüridest, mida saab hõlpsasti uuendada ja kohandada, võib riistvaraliste tulemüüride uuendamine ja laiendamine olla keeruline ja kulukas.

- Spetsiaalne hooldus:

- Riistvaralised tulemüürid nõuavad sageli spetsialiseeritud IT-personali hooldust ja haldamist, mis võib suurendada ettevõtte IT-kulusid.

Kokkuvõte

Riistvaralised tulemüürid pakuvad tugevat ja usaldusväärset kaitset ettevõtete ja organisatsioonide võrkudele, pakkudes kõrge jõudluse, tsentraliseeritud halduse ja ulatuslike turvafunktsioonide eeliseid. Kuigi neil on mõned piirangud, nagu kõrged algkulud ja hooldusvajadused, on riistvaralised tulemüürid siiski hädavajalikud turvalahendused, eriti suurematele ettevõtetele ja kriitilise tähtsusega infrastruktuuridele. Riistvaralised tulemüürid tagavad, et kogu võrgu liiklus on põhjalikult kontrollitud ja kaitstud, pakkudes kindlustunnet ja turvalisust kaasaegses küberohutuse maastikus.

Eelised:

- Kõrge jõudlus: Suudavad töödelda suurt andmemahtu ilma võrgu jõudlust oluliselt mõjutamata.

- Usaldusväärsus: Eraldiseisvad seadmed, mis on vähem vastuvõtlikud viirustele ja tarkvaravigadele.

Puudused:

- Kõrgem hind: Võivad olla kulukamad nii ostmisel kui hooldamisel.

- Paindlikkuse puudumine: Võib olla raskem kohandada ja uuendada võrreldes tarkvaraliste tulemüüridega.

RIISTVARALISTE TULEMÜÜRIDE NÄITED

Riistvaraline tulemüüride näited:

Riistvaraline tulemüür: Optimeeritud liikluse filtreerimiseks spetsiaalses seadmes. Need tulemüürid on spetsiaalselt loodud ja konfigureeritud, et pakkuda maksimaalset jõudlust ja turvalisust.

Link: Sophos XG Firewall Home Edition

Eelised: Kõrge jõudlus, usaldusväärsus, eraldatud seadmed, mis ei sõltu teistest süsteemidest.

Puudused: Kallimad seadmed ja hooldus, piiratud paindlikkus võrreldes tarkvaraliste lahendustega.

Näide:

pfSense

Kirjeldus: pfSense on avatud lähtekoodiga tarkvaraline tulemüür ja ruuteri lahendus, mis põhineb FreeBSD operatsioonisüsteemil. Seda saab kasutada nii kodus kui ka ettevõtetes, pakkudes laialdasi funktsioone nagu VPN, sissetungi tuvastamine, koormuse tasakaalustamine ja palju muud.

Tootja: Netgate

Link: pfSense

IPFire

Kirjeldus: IPFire on turvaline ja kiire avatud lähtekoodiga tulemüürilahendus, mis keskendub lihtsusele ja paindlikkusele. See pakub mitmeid turvafunktsioone, sealhulgas sissetungi tuvastamine ja ennetamine, VPN ja veebisisu filtreerimine.

Tootja: IPFire Project

Link: IPFire

Sophos XG Firewall Home Edition

Kirjeldus: Sophos XG Firewall Home Edition on võimas tarkvaraline tulemüür, mis pakub täpseid turvafunktsioone, nagu sissetungimise ennetamine, rakenduste kontroll ja VPN. See on mõeldud kodukasutajatele ja võimaldab tasuta alla laadida ja kasutada.

Tootja: Sophos

Näiteks Cisco ja Fortinet pakuvad laia valikut riistvaralisi tulemüüre, mis on mõeldud tööstuskeskkondade jaoks.

TÖÖSTUSES KASUTATAVAD RIISTVARALISED TULEMÜÜRID

Tööstuses kasutatavad riistvaralised tulemüürid

Tööstusspetsiifilised riistvaralised tulemüürid ja nende tootjad

Tööstussektoris on eriti olulised spetsialiseeritud tulemüürid, mis suudavad tagada kõrge turvalisuse ja töökindluse nõudlikes keskkondades, kus tööstuslikud juhtimissüsteemid (ICS), SCADA-süsteemid ja muud kriitilise tähtsusega infrastruktuurid vajavad kaitset. Siin on mõned tuntud tootjad ja nende pakutavad lahendused:

- Siemens

- Toode: SCALANCE S-seeria tulemüürid

- Kirjeldus: SCALANCE S-seeria tulemüürid on mõeldud kasutamiseks tööstusautomaatika ja SCADA-süsteemides. Need seadmed pakuvad tugevat turvalisust, sealhulgas VPN-tuge, NAT (Network Address Translation) ja IP-filtreerimist. SCALANCE S-seeria tulemüürid on loodud töötama rasketes tööstuslikes tingimustes ja pakuvad kaitset küberohtude eest, tagades samal ajal stabiilse ja usaldusväärse ühenduse.

- Näide: Siemens SCALANCE S612 tulemüür kaitseb tootmisettevõtte ICS-süsteeme volitamata juurdepääsu ja pahavara eest, võimaldades samal ajal turvalist kaugjuurdepääsu hooldustehnikutele.

- Schneider Electric

- Toode: ConneXium tulemüürid

- Kirjeldus: Schneider Electric ConneXium tulemüürid on mõeldud tööstuslike rakenduste kaitsmiseks ja ühenduste turvamiseks. Need tulemüürid pakuvad erinevaid turvafunktsioone, sealhulgas VPN, sissetungi avastamine ja ennetamine (IDS/IPS) ning täpsem liikluse filtreerimine. ConneXium tulemüürid on sobivad kasutamiseks rasketes keskkondades, pakkudes samal ajal usaldusväärset kaitset küberohtude vastu.

- Näide: ConneXium tulemüür kaitseb elektrijaama SCADA-süsteemi väliste rünnakute ja volitamata juurdepääsu eest, tagades samal ajal turvalise andmeedastuse juhtimiskeskuse ja jaotusalade vahel.

- Honeywell

- Toode: Honeywell Industrial Cyber Security riskiennetuslahendused

- Kirjeldus: Honeywell pakub tööstuslikke küberohutuse lahendusi, sealhulgas riistvaralisi tulemüüre, mis on mõeldud kaitsmaks kriitilise tähtsusega infrastruktuure, nagu rafineerimistehased, keemiatööstused ja nafta- ja gaasitööstused. Nende tulemüürid pakuvad tugevat turvalisust, sealhulgas sissetungi avastamist ja ennetamist (IDS/IPS), VPN-tuge ja põhjalikku liikluse filtreerimist.

- Näide: Honeywell’i Industrial Cyber Security lahendused kaitsevad rafineerimistehase juhtimissüsteeme küberohtude ja pahatahtlike rünnakute eest, tagades turvalise andmeedastuse ja süsteemide töökindluse.

- Palo Alto Networks

- Toode: Palo Alto Networks PA-seeria tulemüürid

- Kirjeldus: Kuigi Palo Alto Networks on laialdaselt tuntud ettevõtete turvalahenduste poolest, pakuvad nende PA-seeria tulemüürid ka tööstuslikke rakendusi. Need tulemüürid sisaldavad täiustatud turvafunktsioone, nagu sissetungi ennetamine (IPS), rakenduste kontroll, VPN ja täiustatud ohutuvastus. PA-seeria tulemüürid sobivad hästi kriitilise tähtsusega tööstuslike keskkondade kaitsmiseks.

- Näide: Palo Alto Networks PA-220 tulemüür pakub turvalisust ja kaitset väikese tootmisettevõtte juhtimissüsteemidele, tagades usaldusväärse kaitse pahavara ja küberrünnakute vastu.

Riistvaraliste tulemüüride kasutamise eelised tööstuses

- Töökindlus ja vastupidavus:

- Tööstuslikud riistvaralised tulemüürid on loodud taluma rasketes keskkondades esinevaid tingimusi, nagu temperatuurikõikumised, tolm ja vibratsioon. Need seadmed tagavad usaldusväärse töö isegi kõige nõudlikumates tööstuslikes tingimustes.

- Turvalisus ja kaitse kriitiliste süsteemide jaoks:

- Tööstuslikud tulemüürid pakuvad kaitset küberohtude vastu, tagades kriitiliste süsteemide ja infrastruktuuri turvalisuse. Need seadmed võimaldavad rakendada täpseid turvapoliitikaid ja tagada, et ainult volitatud liiklus pääseb süsteemidesse.

- Lihtne haldus ja integratsioon:

- Paljud tööstuslikud riistvaralised tulemüürid pakuvad tsentraliseeritud haldust ja integreerimist olemasolevate turvalahendustega. See lihtsustab turvapoliitikate rakendamist ja haldamist kogu tööstusvõrgus.

- Skaleeritavus:

- Tööstuslikud riistvaralised tulemüürid on skaleeritavad, võimaldades ettevõtetel laiendada oma turvainfrastruktuuri vastavalt vajadusele. See tagab, et turvalahendused kasvavad koos ettevõttega.

Kokkuvõte

Riistvaralised tulemüürid on kriitilise tähtsusega komponent tööstusvõrkude turvalisuse tagamisel. Need seadmed pakuvad tugevat ja usaldusväärset kaitset küberohtude vastu, tagades kriitiliste süsteemide töökindluse ja turvalisuse. Tuntud tööstuslike tulemüüride tootjad, nagu Siemens, Schneider Electric, Honeywell ja Palo Alto Networks, pakuvad laia valikut lahendusi, mis on mõeldud spetsiaalselt tööstuslike rakenduste ja keskkondade jaoks. Nende seadmete kasutamine aitab ettevõtetel tagada oma süsteemide turvalisuse, töökindluse ja tõhususe kaasaegses küberohutuse maastikus.

Tarkvaralised tulemüürid

Tarkvaralised tulemüürid on programmipõhised lahendused, mis töötavad serverites või virtuaalmasinates. Need pakuvad sama turvalisust nagu riistvaralised tulemüürid, kuid on paindlikumad ja hõlpsamini kohandatavad.

MIS ON TARKVARALINE TULEMÜÜR

Mis on tarkvaraline tulemüür?

Tarkvaraline tulemüür on turbetarkvara, mis on installitud ja töötab individuaalse arvuti või serveri operatsioonisüsteemis. See toimib, kontrollides ja filtreerides võrku sisenevat ja sealt väljuvat liiklust vastavalt eelnevalt määratud reeglitele ja poliitikatele. Tarkvaraline tulemüür aitab kaitsta arvutit või serverit volitamata juurdepääsu, pahavara, viiruste ja muude küberohtude eest.

Kuidas tarkvaraline tulemüür töötab?

Tarkvaraline tulemüür töötab, jälgides võrgu liiklust reaalajas. See analüüsib andmepakette ja otsustab, kas lubada või blokeerida need vastavalt määratud reeglitele. Tarkvaralised tulemüürid võivad jälgida ja kontrollida erinevat tüüpi liiklust, sealhulgas:

- IP-aadressid ja portnumbrid: Tarkvaraline tulemüür saab määrata, millised IP-aadressid ja portnumbrid on lubatud või blokeeritud.

- Rakenduste liiklus: Tarkvaraline tulemüür saab jälgida ja hallata konkreetsete rakenduste võrguühendusi.

- Protokollid: Tarkvaraline tulemüür saab jälgida ja filtreerida erinevaid võrgu protokolle, nagu TCP, UDP, ICMP jne.

Tarkvaralise tulemüüri eelised

- Lihtne paigaldada ja konfigureerida:

- Tarkvaralise tulemüüri paigaldamine on suhteliselt lihtne ja see ei nõua täiendavat riistvara. Enamik tänapäevaseid operatsioonisüsteeme, nagu Windows ja macOS, sisaldavad juba sisseehitatud tulemüüri, mida saab hõlpsasti konfigureerida vastavalt kasutaja vajadustele.

- Paindlikkus:

- Tarkvaralised tulemüürid pakuvad suurt paindlikkust, võimaldades kasutajatel määrata täpsed reeglid ja poliitikad erinevat tüüpi liikluse jaoks. Need võivad hõlmata rakendusepõhiseid reegleid, kasutajapõhiseid reegleid ja võrgu taseme reegleid.

- Individuaalne kaitse:

- Kuna tarkvaralised tulemüürid on installitud individuaalsetele seadmetele, pakuvad need täiendavat kaitsekihti isegi siis, kui võrgu perimeetri turvalisus on ohustatud. See on eriti kasulik mobiilseadmete ja sülearvutite puhul, mis võivad ühendada erinevatesse võrkudesse.

- Madalad kulud:

- Tarkvaralised tulemüürid on tavaliselt odavamad kui riistvaralised tulemüürid, kuna need ei nõua täiendavat riistvara ostmist ja hooldamist.

Näited tarkvaralistest tulemüüridest

- Windows Defender Firewall:

- Kirjeldus: Windows Defender Firewall on Windows operatsioonisüsteemidesse sisseehitatud tulemüür, mis pakub põhikaitset volitamata juurdepääsu ja pahavara vastu.

- Näide: Windows Defender Firewall saab konfigureerida blokeerima kõik sissetulevad ühendused, välja arvatud need, mis on konkreetselt lubatud, pakkudes kasutajale suuremat turvalisust.

- Kirjeldus: Windows Defender Firewall on Windows operatsioonisüsteemidesse sisseehitatud tulemüür, mis pakub põhikaitset volitamata juurdepääsu ja pahavara vastu.

- ZoneAlarm:

- Kirjeldus: ZoneAlarm on populaarne kolmanda osapoole tarkvaraline tulemüür, mis pakub täiustatud kaitset viiruste, nuhkvara ja muude küberohtude vastu.

- Näide: ZoneAlarm suudab jälgida ja blokeerida sissetulevat ja väljaminevat liiklust ning pakkuda reaalajas kaitset pahatahtlike rünnakute eest.

- Kirjeldus: ZoneAlarm on populaarne kolmanda osapoole tarkvaraline tulemüür, mis pakub täiustatud kaitset viiruste, nuhkvara ja muude küberohtude vastu.

- Comodo Firewall:

- Kirjeldus: Comodo Firewall on tasuta tarkvaraline tulemüür, mis pakub tugevat kaitset pahavara ja küberohtude vastu, sealhulgas funktsioone nagu rakenduse juhtimine ja liikumistuvastus.

- Näide: Comodo Firewall võimaldab kasutajatel määrata reegleid iga rakenduse jaoks, et kontrollida nende võrguühendusi ja blokeerida pahatahtlikud tegevused.

- Kirjeldus: Comodo Firewall on tasuta tarkvaraline tulemüür, mis pakub tugevat kaitset pahavara ja küberohtude vastu, sealhulgas funktsioone nagu rakenduse juhtimine ja liikumistuvastus.

Tarkvaraliste tulemüüride piirangud

- Sõltuvus operatsioonisüsteemist:

- Tarkvaralised tulemüürid on tihedalt seotud operatsioonisüsteemiga, millele need on paigaldatud. See tähendab, et need võivad olla haavatavad operatsioonisüsteemi enda turvavigadele ja rünnakutele.

- Ressursikasutus:

- Tarkvaralised tulemüürid tarbivad seadme protsessori ja mälu ressursse, mis võib mõjutada seadme üldist jõudlust, eriti vanematel või madalama võimekusega seadmetel.

- Piiratud kaitse:

- Erinevalt riistvaralistest tulemüüridest, mis kaitsevad kogu võrku, pakuvad tarkvaralised tulemüürid kaitset ainult üksikutele seadmetele. See tähendab, et need ei pruugi pakkuda sama taseme kaitset suuremate võrguohtude vastu, mis mõjutavad kogu võrku.

Kokkuvõte

Tarkvaralised tulemüürid on oluline osa kaasaegsest võrgu- ja seadmekaitsest, pakkudes paindlikku ja taskukohast turvalisust individuaalsetele seadmetele. Need on eriti kasulikud mobiilseadmete ja sülearvutite puhul, mis võivad ühendada erinevatesse võrkudesse. Kuigi neil on teatud piirangud võrreldes riistvaraliste tulemüüridega, on tarkvaralised tulemüürid siiski tõhusad vahendid küberohtude ennetamiseks ja andmete kaitsmiseks.

Eelised:

- Paindlikkus: Hõlpsasti kohandatavad ja uuendatavad.

- Madalam hind: Tavaliselt odavamad ja võivad olla tasuta kättesaadavad.

Puudused:

- Madalam jõudlus: Võivad võrgu jõudlust vähendada, eriti suure liikluse korral.

- Vähem turvalised: Kuna töötavad samal süsteemil, mida kaitsevad, võivad olla vastuvõtlikumad rünnakutele.

TARKVARALISTE TULEMÜÜRIDE NÄITED

Link: Juniper SRX Series

Eelised: Paindlikkus, madalamad kulud, lihtsamad uuendused ja konfigureerimine.

Puudused: Võib sõltuda riistvara jõudlusest, suurem koormus süsteemiressurssidele.

Näide: Cisco ASA Series

Fortinet FortiGate Series

Kirjeldus: FortiGate seeria tulemüürid pakuvad laia valikut turvafunktsioone, sealhulgas UTM (Unified Threat Management), sissetungi ennetamine, ja täiustatud VPN lahendused. Need tulemüürid on skaleeritavad ja sobivad nii väikestele kui ka suurtele ettevõtetele.

Tootja: Fortinet

Link: Fortinet FortiGate

Palo Alto Networks PA Series

Kirjeldus: Palo Alto Networks PA seeria tulemüürid on järgmise põlvkonna tulemüürid, mis pakuvad kõrget turvalisust ja jõudlust. Need tulemüürid suudavad pakkuda süvaanalüüsi ja reaalajas liikluse kontrolli, muutes need ideaalseks valikuks keerukate ja suure liiklusega võrkude jaoks.

Tootja: Palo Alto Networks

Link: Palo Alto Networks PA Series

SonicWall TZ Series

Kirjeldus: SonicWall TZ seeria tulemüürid on mõeldud väikestele ja keskmise suurusega ettevõtetele, pakkudes tugevat turvalisust ja lihtsat haldamist. Funktsioonid hõlmavad reaalajas ohu ennetamist, VPN ja traadita turvalisust.

Tootja: SonicWall

Link: SonicWall TZ Series

Juniper SRX SeriesKirjeldus:

Juniper SRX seeria tulemüürid ühendavad võrgu ja turvalisuse funktsioonid ühes seadmes, pakkudes sissetungi ennetamist, rakenduste nähtavust ja turvalist ühenduvust. Need on sobilikud nii väikestele kui ka suurtele ettevõtetele.

Tootja: Juniper Networks

Näiteks Microsoft Azure ja AWS pakuvad tarkvaralisi tulemüüre pilvekeskkondade jaoks.

Uue põlvkonna tulemüürid (NGFW)

Uue põlvkonna tulemüürid (Next-Generation Firewalls ehk NGFW) on võrguturbe seadmed, mis pakuvad täiustatud kaitset võrreldes traditsiooniliste tulemüüridega. NGFW-d ühendavad traditsioonilised tulemüüri funktsioonid, nagu pakettide filtreerimine ja seisundiinspektsioon, koos täiendavate turvafunktsioonidega, nagu sissetungi avastamine ja ennetamine (IDS/IPS), rakendustaseme kontroll ja pilvepõhine ohuluure. Palo Alto Networks ja Check Point on tuntud NGFW pakkujad.

NGFW omadused ja funktsioonid

- Täiustatud pakettide inspekteerimine (Deep Packet Inspection, DPI):

- Kirjeldus: DPI võimaldab NGFW-del analüüsida andmepakette süvitsi, sealhulgas andmete sisu ja rakenduste tasandil. See võimaldab tuvastada ja blokeerida keerukamaid ründeid, mis võivad jääda traditsiooniliste tulemüüride radarilt välja.

- Näide: DPI-d kasutades suudab NGFW tuvastada ja blokeerida pahavara, mis on peidetud HTTP-liiklusesse, mida traditsiooniline tulemüür ei pruugi tuvastada.

- Rakenduste teadlikkus ja kontroll (Application Awareness and Control):

- Kirjeldus: NGFW-d suudavad tuvastada ja kontrollida spetsiifilisi rakendusi, mitte ainult IP-aadresse ja porte. See võimaldab IT-administraatoritel kehtestada täpsemaid turvapoliitikaid ja hallata rakenduste liiklust.

- Näide: NGFW suudab blokeerida konkreetsete sotsiaalmeediarakenduste (nt Facebook) kasutamise töökohal, samal ajal lubades äriarenduse jaoks vajalikke rakendusi (nt Salesforce).

- Integreeritud sissetungimise ennetamise süsteem (Intrusion Prevention System, IPS):

- Kirjeldus: NGFW-d sisaldavad tavaliselt sisseehitatud IPS-i, mis tuvastab ja blokeerib teadaolevaid ja tundmatuid rünnakuid reaalajas. IPS analüüsib liiklust, tuvastab pahatahtlikud mustrid ja võtab meetmeid rünnete ärahoidmiseks.

- Näide: NGFW-d kasutavad signatuure ja heuristilist analüüsi, et tuvastada ja blokeerida DDoS-rünnakuid enne, kui need suudavad võrku üle koormata.

- Pilvepõhine turvateabe ja -sündmuste haldus (Security Information and Event Management, SIEM):

- Kirjeldus: NGFW-d võivad integreeruda pilvepõhiste SIEM-lahendustega, et koguda ja analüüsida turvateavet ja -sündmusi. See võimaldab keskendatud ja proaktiivset turbejuhtimist.

- Näide: SIEM võimaldab IT-meeskonnal jälgida ja analüüsida kogu võrgu turbejuhtumeid ühes keskses kohas, tuues esile võimalikke ohte ning anomaaliaid.

- Kasutajapõhine kontroll (User Identity Management):

- Kirjeldus: NGFW-d suudavad tuvastada ja jälgida võrgu liiklust kasutajate tasandil, mitte ainult seadmete või IP-aadresside tasandil. See võimaldab täpsemaid ja kontekstipõhiseid turvapoliitikaid.

- Näide: NGFW suudab piirata konkreetsete kasutajate juurdepääsu tundlikele andmetele sõltuvalt nende rollist organisatsioonis, isegi kui kasutajad vahetavad seadmeid.

- VPN ja SSL/TLS liikluse kontroll:

- Kirjeldus: NGFW-d suudavad kontrollida ja hallata VPN ja SSL/TLS-ühendusi, pakkudes turvalist kaugühendust ja krüpteeritud liikluse inspekteerimist.

- Näide: NGFW suudab analüüsida ja kontrollida krüpteeritud liiklust, tuvastades ja blokeerides pahavara ka SSL/TLS-ühendustes.

NGFW eelised

- Terviklik turvalisus:

- NGFW-d pakuvad mitmekihilist kaitset, kombineerides traditsiooniliste tulemüüride, IPS-ide ja rakenduste juhtimise funktsioone ühes seadmes.

- Parema nähtavuse ja kontrolli tagamine:

- NGFW-d võimaldavad IT-administraatoritel näha ja hallata võrgu liiklust detailsemalt, sealhulgas rakenduste, kasutajate ja andmete tasandil.

- Proaktiivne turvajuhtimine:

- Pilvepõhine SIEM ja integreeritud IPS võimaldavad proaktiivset turvajuhtimist, tuvastades ja blokeerides ohud enne, kui need suudavad kahju tekitada.

- Skaleeritavus ja paindlikkus:

- NGFW-d on skaleeritavad ja sobivad erinevatele organisatsioonidele, alates väikestest ettevõtetest kuni suurte korporatsioonideni. Need suudavad kohaneda kiiresti muutuva turvamaastikuga.

Puudused:

- Kõrgem hind: Kallimad kui traditsioonilised tulemüürid.

- Keerukus: Keerulisem seadistada ja hallata.

Näited NGFW lahendustest

- Palo Alto Networks:

- Kirjeldus: Palo Alto Networks NGFW-d pakuvad laia valikut turbefunktsioone, sealhulgas rakenduste teadlikkust, kasutajapõhist kontrolli ja pilvepõhist turbehaldust.

- Näide: Suur finantsasutus kasutab Palo Alto NGFW-d, et kaitsta oma võrku keerukate küberrünnakute eest ja hallata turvajuhtumeid reaalajas.

- Fortinet FortiGate:

- Kirjeldus: Fortinet FortiGate NGFW-d pakuvad täiustatud turbefunktsioone, sealhulgas integreeritud IPS-i, rakenduste juhtimist ja VPN-tuge.

- Näide: Tootmisettevõte kasutab FortiGate NGFW-d, et tagada oma tööstusvõrkude turvalisus ja hallata kaugühendusi töötajate ja partnerite vahel.

- Cisco Firepower:

- Kirjeldus: Cisco Firepower NGFW-d pakuvad mitmekihilist kaitset, sealhulgas süvitsi pakettide inspekteerimist, rakenduste juhtimist ja pilvepõhist turbehaldust.

- Näide: Tervishoiuorganisatsioon kasutab Cisco Firepower NGFW-d, et kaitsta patsientide andmeid ja tagada vastavus regulatiivsetele nõuetele.

Kokkuvõte

Uue põlvkonna tulemüürid (NGFW) on võimsad ja mitmekülgsed võrguturbe lahendused, mis pakuvad tõhustatud kaitset kaasaegsete küberohtude vastu. Kombineerides mitmeid turbefunktsioone ühes seadmes, võimaldavad NGFW-d IT-administraatoritel hallata võrgu turvalisust terviklikult ja tõhusalt. NGFW-d on tänapäeval asendamatud vahendid organisatsioonidele, kes soovivad tagada oma võrgu ja andmete turvalisuse.

2. Hostipõhised tulemüürid

Hostipõhised tulemüürid paigaldatakse individuaalsetele seadmetele, pakkudes kaitset konkreetsel masinal. Need on eriti kasulikud, kui seadmed töötavad tundlikke andmeid või on otseses kontaktis välise võrguga. Hostipõhised tulemüürid suudavad filtreerida nii sissetulevat kui ka väljaminevat liiklust. Nad tagavad selle, et ainult volitatud liiklus pääseb süsteemi ja lahkub sealt. Need tulemüürid pakuvad täiendavat kaitsekihti, mis on eriti kasulik, kui tulemüüri võib läbida mõni oht.

Näited:

- ZoneAlarm:

- Kirjeldus: ZoneAlarm on populaarne hostipõhine tulemüür, mida kasutatakse peamiselt isiklikes arvutites. See pakub mitmeid turvafunktsioone, sealhulgas pahavaratõrje, andmepüügi kaitse ja rakenduste kontrolli.

- Näide: Kodu kasutaja paigaldab ZoneAlarmi oma isiklikku arvutisse, et kaitsta seda pahatahtlike rünnakute ja viiruste eest internetis surfamise ajal. ZoneAlarm jälgib kogu sissetulevat ja väljaminevat liiklust, blokeerides volitamata ühendused ja kaitstes kasutaja andmeid.

- Windows Defender Firewall:

- Kirjeldus: Windows Defender on integreeritud tulemüür Microsoft Windows operatsioonisüsteemis. See pakub põhjalikku kaitset, võimaldades kasutajatel määrata reegleid, mis kontrollivad, millised rakendused ja teenused võivad võrguliiklust algatada või vastu võtta.

- Näide: Ettevõtte töötaja kasutab oma sülearvutit tundlike andmete töötlemiseks. Windows Defender Firewall tagab, et ainult volitatud rakendused saavad andmeid edastada ja vastu võtta, vähendades seeläbi andmelekke ohtu.

- Norton 360:

- Kirjeldus: Norton 360 on terviklik turvatarkvara, mis sisaldab hostipõhist tulemüüri, viirustõrjet, andmepüügi kaitset ja palju muud. Norton 360 kaitseb seadmeid laia valiku ohtude eest.

- Näide: Väikeettevõtte juht kasutab Norton 360 oma tööarvutis, et kaitsta tundlikku ärilist teavet. Tulemüür kaitseb arvutit volitamata juurdepääsu eest, samal ajal kui viirustõrje kaitseb pahavara ja viiruste eest.

- Bitdefender Total Security:

- Kirjeldus: Bitdefender Total Security on laiaulatuslik turvalahendus, mis hõlmab hostipõhist tulemüüri, viirustõrjet, ransomware’i kaitset ja palju muud. See pakub põhjalikku kaitset kõigi võimalike ohtude eest.

- Näide: Freelancer, kes töötab erinevate klientide tundlike andmetega, kasutab Bitdefender Total Security’d, et tagada andmete turvalisus ja kaitse. Tulemüür kontrollib kõiki ühendusi, blokeerides volitamata ligipääsu ja kaitstes kasutaja andmeid.

Hostipõhiste tulemüüride eelised:

- Individuaalne kaitse: Kuna tulemüür töötab otse seadmes, suudab see pakkuda spetsiifilist kaitset iga seadme vajadustele vastavalt.

- Sissetuleva ja väljamineva liikluse kontroll: Hostipõhised tulemüürid suudavad kontrollida nii sissetulevat kui ka väljaminevat liiklust, tagades, et ainult volitatud andmed saavad süsteemi siseneda või sealt väljuda.

- Lihtne konfigureerida: Paljud hostipõhised tulemüürid pakuvad kasutajasõbralikke liideseid, mis muudavad nende seadistamise ja haldamise lihtsaks ka mitte-tehnilistele kasutajatele.

- Täiendav kaitse: Need tulemüürid pakuvad täiendavat kaitsekihti, mis on eriti kasulik, kui perimeetri tulemüürist möödub mõni oht.

Näited:

- Isiklikud arvutid: Kodukasutajad paigaldavad hostipõhised tulemüürid, et kaitsta oma arvuteid ja andmeid internetis surfamise ajal.

- Ettevõtte sülearvutid: Töötajad, kes töötavad tundlike andmetega väljaspool kontorit, kasutavad hostipõhiseid tulemüüre, et tagada nende andmete turvalisus.

- Serverid: Hostipõhised tulemüürid kaitsevad ettevõtte servereid volitamata juurdepääsu eest ja tagavad, et ainult volitatud liiklus pääseb serverisse.

Kokkuvõttes pakuvad hostipõhised tulemüürid olulist kaitsekihti, mis aitab tagada, et üksikud seadmed on kaitstud volitamata juurdepääsu ja pahatahtlike rünnakute eest.

Näiteks ZoneAlarm ja Windows Defender on hostipõhised tulemüürid, mida kasutatakse sageli isiklike arvutite ja serverite kaitsmiseks.

3. Perimeetri tulemüürid

Perimeetri tulemüürid paiknevad ettevõtte sisevõrgu ja välise võrgu piiril, kontrollides kogu sissetulevat ja väljaminevat liiklust. Need pakuvad esmast kaitset väliste rünnakute eest, blokeerides volitamata juurdepääsu ja turvades ettevõtte sisevõrku.

Näited:

- SonicWall: SonicWall pakub laia valikut perimeetri tulemüüre, mis on mõeldud väikestest ettevõtetest kuni suurte korporatsioonideni. SonicWall tulemüürid pakuvad kaitset pahavara, viiruste ja andmepüügirünnakute eest.

- Näide: Keskmise suurusega ettevõte kasutab SonicWalli tulemüüri, et kaitsta oma sisevõrku ja andmeid väliste rünnakute eest, pakkudes samal ajal turvalist VPN-ühendust kaugtöötajatele.

- Juniper Networks: Juniper Networks pakub perimeetri tulemüüre, mis on loodud ettevõtete ja andmekeskuste turvamiseks. Need tulemüürid suudavad hallata suuremahulist liiklust ja pakkuda täiustatud turvafunktsioone, nagu sissetungitõrje ja rakenduste kontroll.

- Näide: Suur finantsasutus kasutab Juniper Networksi tulemüüri, et kaitsta oma andmekeskust ja tagada turvaline ühendus harukontoritega, blokeerides volitamata juurdepääsu ja kaitstes tundlikke finantsandmeid.

- SonicWall ja Juniper Networks pakuvad perimeetri tulemüüre, mis on mõeldud ettevõtete ja tööstusvõrkude kaitsmiseks.

4. Jaotatud tulemüürid.

Jaotatud tulemüürid on võrguturbe mehhanismid, mis toimivad kogu ettevõtte infrastruktuuris, jälgides ja reguleerides liiklust mitme seadme vahel. Need tulemüürid pakuvad paremat kaitset sisemiste ohtude eest, kuna nad suudavad jälgida ja kontrollida liiklust otse seadmete tasemel, mitte ainult perimeetril.

Näited:

- VMware NSX: VMware NSX on virtualiseeritud võrgulahendus, mis pakub jaotatud tulemüüri funktsioone. NSX võimaldab ettevõtetel rakendada turvapoliitikaid virtuaalsete masinate tasemel, tagades, et liiklus on turvaline kogu virtuaalse infrastruktuuri ulatuses.

- Näide: Pilveteenuste pakkuja kasutab VMware NSX-i, et tagada turvalisus oma klientide virtuaalsetes keskkondades, võimaldades detailset liikluse kontrolli ja turvapoliitikate rakendamist igal virtuaalsel masinal.

- Cisco ACI: Cisco Application Centric Infrastructure (ACI) on lahendus, mis ühendab võrgutöötluse ja turvalisuse. ACI pakub jaotatud tulemüüri funktsioone, võimaldades turvapoliitikaid rakendada kogu ettevõtte võrgus, sh andmekeskustes ja pilves.

- Näide: Suur jaemüügikett kasutab Cisco ACI-d, et hallata ja turvata oma võrguinfrastruktuuri, sealhulgas jaotatud andmekeskusi ja pilveteenuseid, tagades ühtsed turvapoliitikad kõigis asukohtades.

- VMware NSX ja Cisco ACI on lahendused, mis võimaldavad jaotatud tulemüüri funktsioone.

5. Pakettfiltreerimise tulemüürid

Pakettfiltreerimise tulemüürid töötavad võrgukihi tasemel, kontrollides andmepakette eelnevalt määratletud reeglite alusel. Nad kontrollivad andmepakettide päiseid ja filtreerivad liiklust vastavalt määratud reeglitele. Need on kasulikud lihtsate ja kiiret töötlemist nõudvate rakenduste jaoks. Need filtrid määravad, kas pakett on lubatud või blokeeritud, tuginedes sellistele atribuutidele nagu lähte- ja sihtkoha IP-aadressid, pordinumbrid ja protokollid.

Näited:

- IPTables: IPTables on populaarne pakettfiltreerimise tulemüür Linuxi süsteemides. See võimaldab kasutajatel määrata reegleid, mis kontrollivad, millised andmepaketid võivad võrgus liikuda.

- Näide: Ettevõtte server, mis haldab tundlikke kliendiandmeid, kasutab IPTablesi tulemüüri, et blokeerida kõik volitamata ühendused ja tagada, et ainult volitatud liiklus pääseb serverisse.

- pfSense: pfSense on avatud lähtekoodiga tulemüür, mis pakub pakettfiltreerimise ja NAT (Network Address Translation) funktsioone. pfSense on tuntud oma paindlikkuse ja konfigureeritavuse poolest.

- Näide: Väike IT-teenuste ettevõte kasutab pfSense’i, et hallata ja kaitsta oma sisemist võrku, luues reegleid, mis blokeerivad volitamata liikluse ja võimaldavad ainult vajalikke ühendusi.

- pfSense ja iptables on populaarsed pakettfiltreerimise tulemüürid.

Kokkuvõttes on erinevat tüüpi tulemüüridel spetsiifilised eelised ja kasutusalad. Hostipõhised tulemüürid pakuvad individuaalset kaitset, perimeetri tulemüürid kaitsevad organisatsiooni piire ning jaotatud tulemüürid pakuvad terviklikku kaitset kogu võrgus. Pakettfiltreerimise tulemüürid pakuvad täpset kontrolli andmepakettide liikumise üle.

Eelised:

- Kiirus: Väga kiired, kuna töötavad võrgu kihis.

- Lihtsus: Suhteliselt lihtsad ja kergesti hallatavad.

Puudused:

- Piiratud turvalisus: Ei saa kontrollida andmepakettide sisu ega kaitsta keerukamate rünnakute eest.

- Piiratud paindlikkus: Reeglid on sageli jäigad ja piiratud.

6. oleku (Seisundi) põhised tulemüürid

Oleku-põhised tulemüürid (Stateful Inspection Firewalls) kuuluvad OSI (Open Systems Interconnection) mudeli järgi Layer 3 ja Layer 4 klassi tulemüüride alla. Need kihi tasemed on võrgu- ja transpordikihid, kus Layer 3 (võrgukiht) tegeleb IP-aadresside ja Layer 4 (transpordikiht) portide ja protokollidega.

Oleku-põhised tulemüürid toimivad järgmiselt:

- Töötavad võrgu- ja transpordikihis: Oleku-põhised tulemüürid analüüsivad ja filtreerivad liiklust võrgu- ja transpordikihi tasemel. See tähendab, et nad jälgivad IP-aadresse, portnumbreid ja protokolle (nt TCP, UDP).

- Oleku jälgimine: Erinevalt staatilistest tulemüüridest, mis kontrollivad iga paketti eraldi, jälgivad oleku-põhised tulemüürid kogu ühenduse olekut. Nad hoiavad olekutabelis kirjeid kõigi aktiivsete ühenduste kohta ja otsustavad, kas uus pakett kuulub kehtivasse seanssi.

- Paketisisu analüüs: Oleku-põhised tulemüürid analüüsivad pakette sügavamalt kui staatilised tulemüürid, kontrollides, kas pakett on osa kehtivast ja lubatud seansist. Kui pakett vastab kehtiva seansi olekule, lubatakse see edasi; kui mitte, blokeeritakse see.

- Tugev turvalisus: Oleku-põhised tulemüürid pakuvad kõrgemat turvalisust võrreldes staatiliste tulemüüridega, kuna nad suudavad tuvastada ja blokeerida rünnakuid, mis püüavad ära kasutada üksikute pakettide lubamise loogikat.

Näiteid oleku-põhiste tulemüüride kohta:

- Cisco ASA (Adaptive Security Appliance): Populaarne tulemüür, mis pakub oleku-põhist pakettide kontrolli.

- Checkpoint Firewall: Pakub põhjalikku liikluse analüüsi ja oleku-põhist pakettide kontrolli, tagades kõrgema turvalisuse.

Oleku-põhised tulemüürid on kriitilised tänapäevases võrgu turvalisuses, eriti suuremate ja keerukamate võrkude puhul, kus on oluline mitte ainult kontrollida iga paketti, vaid ka jälgida ja hallata kogu ühenduse olekut, et tuvastada ja peatada potentsiaalsed ohud.haldamine.

Näiteks Fortinet FortiGate ja Cisco ASA on seisundiinspektsiooni tulemüürid.

7. Puhverserveri tulemüürid

Puhverserveri tulemüürid (proxy tulemüürid)

Puhverserveri tulemüürid, tuntud ka kui rakenduskihi tulemüürid, toimivad vahendajatena klientide ja sihtserverite vahel. Need tulemüürid töötavad rakenduskihtidel, võimaldades põhjalikumat liikluse analüüsi ja kontrolli. Puhverserveri tulemüürid saavad liikluse sisu uurida, pakkudes paremat kaitset võrreldes madalama taseme tulemüüridega.

Puhverserveri tulemüürid toimivad vahepealse punktina, kus kliendi päringud suunatakse kõigepealt puhverserverisse ja seejärel edasi sihtkohta. Vastus sihtkohast läbib samuti puhverserverit enne, kui see kliendini jõuab. See võimaldab tulemüüril kontrollida ja filtreerida kogu liiklust mõlemas suunas.

Tööprotsess:

- Kliendi päring: Klient saadab päringu sihtserverisse.

- Puhverserver: Puhverserver võtab päringu vastu ja kontrollib seda vastavalt määratud reeglitele ja poliitikatele.

- Päringu edasi saatmine: Kui päring vastab turvapoliitikatele, saadab puhverserver selle sihtserverisse.

- Vastus: Sihtserver saadab vastuse tagasi puhverserverile, kus see uuesti kontrollitakse.

- Vastuse edastamine kliendile: Kui vastus vastab turvapoliitikatele, saadetakse see tagasi kliendile.

Puhverserveri tulemüüride eelised

- Sügav liikluse kontroll: Puhverserveri tulemüürid saavad liiklust uurida detailsemalt, sealhulgas HTTP, HTTPS, FTP ja teiste rakenduskihi protokollide sisu.

- Kasutajapõhine turvalisus: Need tulemüürid saavad autentida kasutajaid ja rakendada erinevaid turvapoliitikaid sõltuvalt kasutaja identiteedist.

- Logimine ja jälgimine: Võimaldavad põhjalikku logimist ja kasutajate tegevuste jälgimist, mis on oluline turvaprobleemide tuvastamisel ja lahendamisel.

- Andmete kaitse: Kaitsevad ettevõtte sisevõrku, filtreerides välja pahatahtliku liikluse ja ennetades tundliku teabe lekkimist.

- Vahemällu salvestamine (caching): Võimaldavad vahemällu salvestamist, mis parandab jõudlust ja vähendab võrgu koormust, salvestades sageli kasutatavad andmed lokaalselt.

Puhverserveri tulemüüride puudused

- Jõudlus: Sügav liikluse analüüs võib põhjustada suuremat viivitust võrreldes madalama taseme tulemüüridega.

- Keerukus: Nende seadistamine ja haldamine võib olla keerukam, nõudes rohkem aega ja ressursse.

- Piiratud läbipaistvus: Kuna kogu liiklus läbib puhverserverit, võib see mõnikord põhjustada probleeme teatud rakendustega, mis ei tööta hästi puhverserveri taga.

Näited puhverserveri tulemüüridest

- Squid Proxy: Populaarne avatud lähtekoodiga puhverserver, mida kasutatakse laialdaselt veebiliikluse kontrollimiseks ja vahemällu salvestamiseks.

- Microsoft Forefront TMG: Microsofti lahendus, mis pakub integreeritud puhverserveri ja tulemüüri funktsioone.

- NGINX: Lisaks veebiserveri funktsioonidele võib NGINX toimida ka puhverserverina, pakkudes turvalisust ja jõudluse optimeerimist.

Kasutamine tööstuskeskkonnas

Tööstuskeskkonnas võivad puhverserveri tulemüürid pakkuda olulist kaitset kriitiliste süsteemide ja andmete jaoks. Näiteks tootmisettevõtted, mis kasutavad IoT-seadmeid, saavad puhverserveri tulemüüre kasutades kontrollida ja filtreerida IoT-liiklust, ennetades pahatahtlikke rünnakuid ja andmelekked. Samuti saavad nad rakendada kasutajapõhiseid turvapoliitikaid, mis tagavad, et ainult volitatud isikutel on juurdepääs tundlikule teabele ja süsteemidele.

Puhverserveri tulemüürid pakuvad sügavat liikluse analüüsi ja detailset turvakontrolli, tehes neist olulise osa tänapäeva võrgu turvataristust. Kuigi need võivad olla keerukamad ja nõuda rohkem ressursse, pakuvad nad kõrgemat turvalisust ja paremat kaitset, eriti tundlike ja kriitiliste süsteemide jaoks tööstuskeskkonnas.

Näiteks Squid ja Blue Coat ProxySG on tuntud puhverserveri tulemüürid.

8. Veebirakenduse (Rakenduskihi) tulemüürid (WAF)

Veebirakenduse tulemüürid kaitsevad veebirakendusi ja API-sid, filtreerides HTTP liiklust ja kaitstes selliste rünnakute eest nagu XSS (cross-site scripting), SQL süstid ja failide kaasamised. Veebirakenduse tulemüürid (Proxy tulemüürid) kuuluvad Layer 7 ehk rakenduskihi tulemüüride klassi. OSI (Open Systems Interconnection) mudeli järgi jagunevad tulemüürid erinevate kihtide järgi, kus Layer 7 tähendab rakenduskihi turvalisust.

Rakenduskihi tulemüürid toimivad järgmiselt:

- Töötavad rakenduskihis: Rakenduskihi tulemüürid töötavad OSI mudeli rakenduskihis, mis tähendab, et nad analüüsivad ja filtreerivad liiklust rakenduse tasemel. See võimaldab neil mõista ja kontrollida spetsiifilisi rakenduse protokolle, nagu HTTP, FTP, ja DNS.

- Paketisisu analüüs: Erinevalt madalama taseme tulemüüridest, mis kontrollivad ainult paketi päiseid (IP-aadressid, portnumbrid), kontrollivad rakenduskihi tulemüürid ka paketi sisu. See võimaldab neil tuvastada ja blokeerida keerukamaid rünnakuid, nagu SQL injektsioonid ja XSS (cross-site scripting).

- Kasutavad proxy meetodit: Rakenduskihi tulemüürid toimivad vahendajatena (proxies) kliendi ja serveri vahel. Nad võtavad vastu kliendi päringu, analüüsivad ja filtreerivad selle, ning edastavad serverile. Samuti võtavad nad vastu serveri vastuse, kontrollivad seda, ja edastavad kliendile.

- Tugev turvalisus: Rakenduskihi tulemüürid pakuvad tugevamat turvalisust võrreldes madalama taseme tulemüüridega, kuna nad suudavad tuvastada ja peatada spetsiifilisi rakenduse taseme rünnakuid.

Näiteid rakenduskihi tulemüüride kohta:

- Web Application Firewall (WAF): Kaitseb veebirakendusi rünnakute eest, nagu SQL injektsioonid, XSS ja failide lisamine.

- HTTP Proxy: Kontrollib ja filtreerib veebiliiklust, pakkudes lisaturvalisust ja jälgimist.

- IWeb Application Firewall (WAF): Kaitseb veebirakendusi ja API-sid rünnakute eest nagu SQL süstimine, Cross-Site Scripting (XSS) ja muud OWASP Top 10 rünnakud.

- DDoS Protection: Kaitseb rakendusi massiliste liiklusrünnakute eest, mis võivad põhjustada katkestusi ja teenuse kättesaamatust.

- Imperva: Spetsialiseerub rakenduste turvalisusele ja andmekaitsele, kasutades peamiselt veebirakenduste tulemüüri (WAF) ja DDoS kaitset.

- F5 BIG-IP: Pakub laia valikut tulemüürifunktsioone, sealhulgas rakenduste kohaletoimetamise juhtimist (ADC), edasijõudnud tulemüüri haldurit (AFM) ja veebirakenduste tulemüüri (WAF), keskendudes rakenduste kättesaadavusele ja võrguturvalisusele.

Rakenduskihi tulemüürid on seega väga olulised tööriistad kaasaegsete tööstuslike süsteemide ja võrkude turvalisuse tagamisel, eriti kui tegemist on tundlike andmete ja kriitiliste rakenduste kaitsmisega.

Kaasaegsed funktsioonid ja arengud

Kaasaegsed tulemüürid pakuvad lisaks traditsioonilistele turvafunktsioonidele ka täiustatud ohuluure ja ennetusmehhanisme, mis tagavad parema kaitse kaasaegsete küberohtude vastu.

Näiteks NGFW-d ühendavad tulemüüri ja IDS/IPS funktsioonid, pakkudes põhjalikku liikluse kontrolli ja reaalajas ohuteadlikkust. Lisaks on kaasaegsed tulemüürid võimelised töötama pilvekeskkondades, pakkudes skaleeritavust ja paindlikkust.

Tulemüüride integreerimine tööstuskeskkonda

Tööstuskeskkonnas on oluline integreerida tulemüürid nii võrgutasemel kui ka individuaalsetes seadmetes. See hõlmab tulemüüride paigaldamist SCADA süsteemidesse, PLC-dele ja muudele kriitilistele infrastruktuuridele, tagamaks, et kõik andmevood on turvalised ja kaitstud.

Näiteks võib tööstusettevõte kasutada Fortineti või Palo Alto tulemüüre, et kaitsta oma tootmisliine ja andmevooge.

Näited tulemüüridest tööstuses

- Palo Alto Networks

- Pakub NGFW-sid, mis sisaldavad IDS/IPS, rakendustaseme kontrolli ja pilvepõhist ohuluure.

- Sobib hästi suurte ja komplekssete tööstusvõrkude kaitsmiseks.

- Fortinet

- FortiGate tulemüürid, mis ühendavad võimsa turvalisuse ja suure jõudluse.

- Erakordselt sobilikud kasutamiseks SCADA ja IoT keskkondades.

- Cisco

- Pakub laia valikut tulemüüri lahendusi, sealhulgas Cisco ASA ja Firepower seeriad.

- Ideaalne suurettevõtetele, kes vajavad usaldusväärset ja skaleeritavat turvalisust.

Kokkuvõte

Tulemüüride kasutamine tööstuskeskkonnas on kriitilise tähtsusega, et kaitsta ettevõtte infrastruktuuri ja andmeid küberohtude eest. Valides ja integreerides õiged tulemüürid, saab ettevõte tagada oma võrkude ja süsteemide turvalisuse, hoides ära võimalikke rünnakuid ja andmeleket. Tänapäevased tulemüürid pakuvad mitmekülgset kaitset, ühendades traditsioonilised ja täiustatud turv:

Tulemüüride Seadistamine ja Halduse Parimad Tavad Tööstuskeskkonnas

- Reeglite defineerimine: Selgete reeglite määramine, mis defineerivad lubatud ja keelatud liikluse.

- Regulaarne audit: Regulaarne tulemüüri seadistuste ja logide kontroll, et tuvastada ja parandada turvaauke.

- Dokumenteerimine: Tulemüüri konfiguratsiooni ja muudatuste dokumenteerimine, et tagada jälgitavus ja lihtsam hooldus.

- Uuendused: Tulemüüri tarkvara ajakohasena hoidmine, paigaldades regulaarselt uuendusi ja turvaparandusi.

- Koolitus: Personali koolitamine tulemüüri haldamisel ja parimate turvapraktikate järgimisel.

Tulemüüride Rakendamine Tööstuslikus Kontekstis

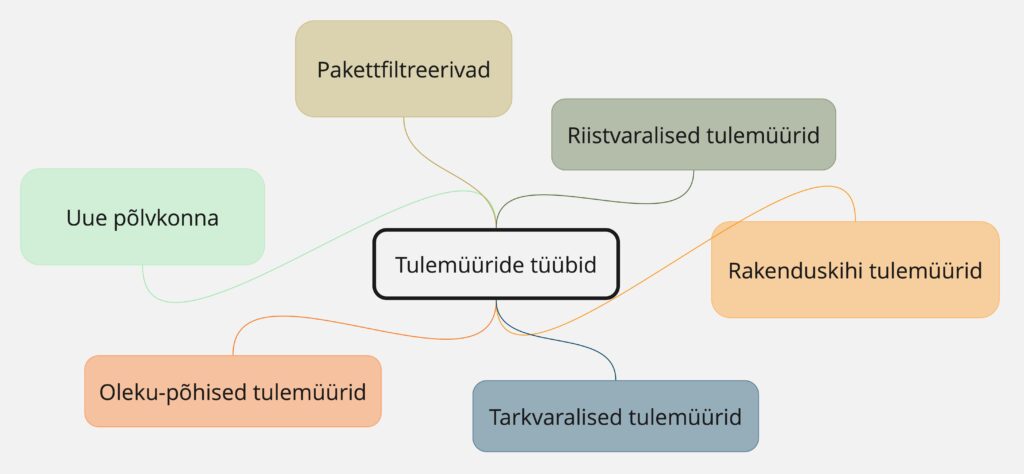

1. Tootmisliinide Kaitse

Tootmisliinide kaitsmine on kriitilise tähtsusega, kuna igasugune rünnak või volitamata juurdepääs võib põhjustada tootmise seiskumise ja märkimisväärseid rahalisi kahjusid. Tulemüürid aitavad piirata juurdepääsu ainult volitatud kasutajatele ja seadmetele.

2. SCADA ja ICS Kaitse

SCADA ja ICS süsteemid on sageli küberrünnakute sihtmärgid, kuna need kontrollivad ja jälgivad olulisi tootmis- ja infrastruktuuriprotsesse. Tulemüürid kaitsevad neid süsteeme, võimaldades ainult volitatud liikluse ja blokeerides kõik volitamata ühendused.

3. Tööstuslike IoT Seadmete Kaitse

Tööstuslikud IoT seadmed on üha sagedamini kasutusel, kuid nende turvalisus on sageli nõrk. Tulemüürid kaitsevad IoT seadmeid, filtreerides liiklust ja tagades, et ainult volitatud seadmed saavad võrku ühenduda.

Tulemüüride Juhtumiuuringud Tööstuskeskkonnas

Tööstuskeskkondades on tulemüüride kasutamine kriitilise tähtsusega, kuna need kaitsevad olulisi süsteeme ja andmeid küberohtude eest. Järgnevalt on esitatud põhjalikud juhtumiuuringud tööstustulemüüride rakendamisest.

Juhtumiuuring 1: Siemens Scalance S Tulemüürid

Taust

Üks juhtiv autoosade tootja seisis silmitsi kasvavate küberohtudega. Ettevõtte tootmisliinid ja SCADA süsteemid olid ühendatud laiaulatusliku võrgu kaudu, mis muutis need haavatavaks volitamata juurdepääsu ja rünnakute suhtes. Tootmise peatamine või andmete vargus võinuks põhjustada märkimisväärseid rahalisi kahjusid ja mainekahju.

Lahendus

Ettevõte otsustas rakendada Siemens Scalance S seeria tulemüüre, et tagada oma tööstusvõrkude turvalisus. Scalance S seeria tulemüürid pakuvad tugevat kaitset ja võimaldavad võrgu segmentimist, mis on kriitilise tähtsusega, et piirata juurdepääsu ainult volitatud kasutajatele ja seadmetele.

Paigaldusprotsess:

- Võrgu segmentimine: Tootmisliinid ja SCADA süsteemid segmentiti eraldi võrkudesse, et piirata juurdepääsu ainult vajalikele osapooltele.

- Turvareeglite seadistamine: Konfigureeriti reeglid, mis lubasid ainult volitatud liikluse ja blokeerisid kõik volitamata ühendused.

- Järelevalve ja audit: Rakendati pidev võrgu jälgimine ja regulaarne auditeerimine, et tagada süsteemi terviklikkus ja turvalisus.

Tulemused:

- Paranenud turvalisus: Volitamata juurdepääs vähenes oluliselt, mis tõi kaasa parema tootmisprotsesside turvalisuse.

- Jõudluse säilitamine: Tulemüürid suutsid töödelda suurt andmemahtu ilma tootmisliinide jõudlust mõjutamata.

- Paindlikkus ja laiendatavus: Lahendus oli hõlpsasti kohandatav ja laiendatav vastavalt ettevõtte vajadustele.

Juhtumiuuring 2: ABB Tööstusliku IoT Kaitse

Taust

ABB, juhtiv energia ja automaatikatehnoloogia ettevõte, seisis silmitsi vajadusega kaitsta oma tööstuslikke IoT seadmeid, mis olid ühendatud globaalse võrguga. IoT seadmed olid kriitilised erinevate tööstusprotsesside jälgimisel ja juhtimisel, kuid nende turvalisus oli sageli nõrk.

Lahendus

ABB rakendas oma võrkudes uue põlvkonna tulemüüre (NGFW), et tagada IoT seadmete turvalisus. NGFW-d ühendavad traditsiooniliste tulemüüride funktsioonid täiendavate turvafunktsioonidega nagu sissetungimise tuvastamise ja ennetamise süsteemid (IDS/IPS), rakenduste teadlikkus ja viirusetõrje.

Paigaldusprotsess:

- Seadmete tuvastamine: Kõik IoT seadmed identifitseeriti ja ühendati NGFW-dega, mis võimaldasid jälgida ja hallata kogu liiklust.

- Turvareeglite konfigureerimine: Määratleti üksikasjalikud reeglid, mis kontrollisid ja filtreerisid liiklust vastavalt seadmete ja rakenduste vajadustele.

- Pidev monitooring: Rakendati pidev võrgu ja seadmete jälgimine, et tuvastada ja reageerida potentsiaalsetele ohtudele reaalajas.

Tulemused:

- Kõikehõlmav kaitse: IoT seadmed olid kaitstud mitmetasandilise turvalisusega, vähendades märkimisväärselt volitamata juurdepääsu ja rünnakute riski.

- Jõudluse optimeerimine: NGFW-d optimeerisid liikluse haldamist, tagades, et kriitiline liiklus sai vajalikud ressursid ilma võrgu jõudlust kahjustamata.

- Paindlikkus ja skaleeritavus: Lahendus oli kohandatav ja skaleeritav, võimaldades ABB-l hõlpsasti lisada uusi seadmeid ja rakendusi.

Juhtumiuuring 3: Energiasektori Kaitse

Taust

Energiasektoris tegutsev ettevõte, mis haldab suuri elektrivõrke ja jaotussüsteeme, seisab silmitsi suurenenud küberohtudega. Elektrivõrkude kaitse on kriitilise tähtsusega, kuna igasugune rünnak võib põhjustada ulatuslikke katkestusi ja kahjustada infrastruktuuri.

Lahendus

Ettevõte rakendas riistvaralisi tulemüüre, mis olid spetsiaalselt projekteeritud tööstuslike juhtimissüsteemide (ICS) kaitsmiseks. Need tulemüürid pakkusid tugevat kaitset ja võimaldasid keerukate turvameetmete rakendamist.

Paigaldusprotsess:

- Võrgu segmentimine: Jaotussüsteemid ja kriitilised infrastruktuuri osad segmentiti eraldi võrkudesse, et piirata juurdepääsu ja vähendada rünnakute pinda.

- Täpsemad turvameetmed: Rakendati täpsemad turvameetmed, sealhulgas sissetungimise tuvastamise ja ennetamise süsteemid (IDS/IPS).

- Regulaarne koolitus ja audit: Personali koolitati ja rakendati regulaarseid auditeid, et tagada turvameetmete efektiivsus ja ajakohasus.

Tulemused:

- Paranenud turvalisus: Elektrivõrgu turvalisus paranes märkimisväärselt, vähendades riske ja kaitstes kriitilist infrastruktuuri.

- Jõudluse säilitamine: Tulemüürid suutsid hallata suurt andmemahtu ilma võrgu jõudlust kahjustamata.

- Usaldusväärsus ja vastupidavus: Lahendus pakkus usaldusväärset kaitset, tagades pideva ja turvalise töö ka suurenenud rünnakuohu korral.

Kokkuvõte

Tulemüürid mängivad kriitilist rolli tööstuslike võrkude kaitsmisel. Nende tõhus rakendamine ja haldamine võib oluliselt parandada võrgu turvalisust, jõudlust ja usaldusväärsust. Eespool toodud juhtumiuuringud näitavad, kuidas erinevad tööstusettevõtted on rakendanud erinevaid tulemüüride lahendusi, et kaitsta oma kriitilisi süsteeme ja andmeid. Nende parimad tavad ja õppetunnid on kasulikud juhised teistele ettevõtetele, kes seisavad silmitsi sarnaste turvaprobleemidega.

2. TULEMÜÜRI FUNKTSIOONID

Tulemüürid on kriitilise tähtsusega seadmed, mis aitavad kaitsta võrke ja süsteeme volitamata juurdepääsu, pahavara ja muude küberohtude eest. Tulemüürid täidavad mitmeid olulisi funktsioone, sealhulgas liikluse filtreerimine ja võrgu segmenteerimine.

Liikluse Filtreerimine

Tulemüürid filtreerivad võrguliiklust, otsustades, millised paketid lubatakse läbi ja millised blokeeritakse. See aitab kaitsta võrku volitamata juurdepääsu ja pahatahtliku tegevuse eest.

Pakettfiltreerimine

Pakettfiltreerimine on tehnika, kus tulemüür kontrollib iga andmepaketi päiseid, et teha otsus selle lubamise või blokeerimise kohta. Pakettfiltreerimine toimub võrgukihi (Layer 3) tasandil.

- IP-aadresside kontroll: Tulemüür kontrollib andmepaketi lähte- ja siht-IP-aadresse ning otsustab, kas lubada pakett läbi.

- Näide: Lubada liiklus ainult usaldusväärsetest IP-aadressidest ja blokeerida kõik teised.

- Pordinumbrite kontroll: Tulemüür kontrollib andmepaketi lähte- ja sihtpordi numbreid, et määrata, millised teenused on lubatud.

- Näide: Lubada liiklus ainult HTTP (port 80) ja HTTPS (port 443) portidest ning blokeerida kõik teised.

- Protokolli kontroll: Tulemüür kontrollib, millist protokolli pakett kasutab (nt TCP, UDP, ICMP) ja teeb otsuse selle põhjal.

- Näide: Lubada ainult TCP-liiklus ja blokeerida kõik UDP-põhised päringud.

Rakenduskihi tehnika

Rakenduskihi tehnika puhul kontrollib tulemüür rakenduste andmevahetust, et avastada ja blokeerida pahatahtlikku tegevust. Rakenduskiht-filtreerimine toimub rakenduskiht (Layer 7) tasandil ja võimaldab süvitsi vaadata rakenduste liiklust.

- HTTP ja HTTPS Filtreerimine: Kontrollib veebiliiklust, et tuvastada ja blokeerida pahatahtlikud veebilehed ja skriptid.

- Näide: Blokeerida juurdepääs tuntud pahatahtlikele veebilehtedele või filtreerida sisu, nagu pahatahtlik JavaScript.

- E-posti Filtreerimine: Kontrollib e-posti liiklust (nt SMTP, IMAP), et avastada ja blokeerida rämpspost ja pahatahtlikud manused.

- Näide: Kasutada viirusetõrjet ja rämpsposti filtreid e-posti süsteemides.

- Rakenduste Spetsiifilised Reeglid: Määrab reeglid konkreetsetele rakendustele ja protokollidele, et tagada, et ainult volitatud rakendused saavad võrguressursse kasutada.

- Näide: Lubada juurdepääs andmebaasiserverile ainult volitatud rakendustel.

Võrgu Segmenteerimine

Tulemüürid aitavad võrgu segmenteerimisel, eraldades erinevad võrgusegmendid ja tagades, et liiklus nende vahel on kontrollitud ja turvaline.

Eraldavad Võrgud

Eraldavad Võrgud on võrgusegmentide loomise meetod, kus kasutatakse VLAN-e ja alavõrke, et jagada suur võrk väiksemateks, eraldatud osadeks. See aitab piirata ründevektorite levikut ja suurendab üldist turvalisust.

- VLAN-id (Virtual Local Area Networks): VLAN-id võimaldavad loogiliselt jagada füüsilist võrku väiksemateks segmentideks, mis võivad olla eraldatud isegi füüsiliselt samas võrgus.

- Näide: Eraldada erinevad osakonnad (nt turundus, IT, finants) eraldi VLAN-idesse, et piirata juurdepääsu ja suurendada turvalisust.

- Alavõrgud (Subnets): Alavõrgud jagavad IP-võrgu väiksemateks osadeks, mis võivad omada erinevaid turvapoliitikaid ja juurdepääsukontrolle.

- Näide: Luuakse eraldi alavõrgud sisevõrgule, külalisvõrgule ja avalikule võrgule, et kaitsta sisevõrku volitamata juurdepääsu eest.

- DMZ (Demilitarized Zone): DMZ on võrgu segment, mis eraldab avaliku võrgu ja privaatvõrgu, vähendades turvariske.

- Näide: Asetada veebiserver DMZ-i, et kaitsta sisemist võrku otsese juurdepääsu eest väljastpoolt.

Kokkuvõte

Tulemüürid täidavad olulisi funktsioone, nagu liikluse filtreerimine ja võrgu segmenteerimine, et kaitsta võrke ja süsteeme küberohtude eest. Pakettfiltreerimine ja rakenduskiht-filtreerimine võimaldavad tulemüüril kontrollida ja hallata erinevat tüüpi liiklust, tagades, et ainult volitatud liiklus pääseb läbi. Võrgu segmenteerimine VLAN-ide ja alavõrkude abil aitab eraldada ja kaitsta erinevaid võrgusegmente, vähendades ründevektorite levikut ja suurendades võrgu üldist turvalisust.

3. IP Reeglid

IP reeglid on olulised komponendid tulemüürides, mis määravad, milline võrguliiklus on lubatud ja milline on blokeeritud. Need reeglid aitavad hallata ja kontrollida juurdepääsu võrgule ja selle ressurssidele, tagades võrgu turvalisuse ja töökindluse.

Reeglite Määratlemine

IP reeglite määratlemine on protsess, mille käigus määratakse kindlaks, milline liiklus on lubatud või blokeeritud. Reeglid võivad põhineda mitmetel parameetritel, sealhulgas lähte- ja siht-IP-aadressid, portnumbrid ja protokollid.

Sissetuleva ja Väljamineva Liikluse Reeglid

Sissetuleva liikluse reeglid: Määravad, milline sissetulev liiklus on lubatud võrku ja milline tuleb blokeerida. Need reeglid on olulised volitamata juurdepääsu ennetamiseks ja turvalisuse tagamiseks.

- Näide: Lubada ainult HTTP (port 80) ja HTTPS (port 443) liiklus veebiserverile ja blokeerida kõik teised sissetulevad päringud.

- Näide: Lubada SSH (port 22) ühendused ainult kindlate IP-aadresside vahemikust ja blokeerida kõik teised sissetulevad SSH ühendused.

Väljamineva liikluse reeglid: Määravad, milline väljaminev liiklus on lubatud võrku ja milline tuleb blokeerida. Need reeglid aitavad hallata võrguressursside kasutamist ja piirata volitamata ühendusi.

- Näide: Lubada töötajatel pääseda internetti ainult kindlate portide kaudu (nt HTTP, HTTPS) ja blokeerida kõik muud väljaminevad ühendused.

- Näide: Lubada serveritel suhelda andmebaasidega ainult kindlate IP-aadresside ja portide kaudu.

Reeglite Tüübid

IP reeglid võivad olla kas lubavad (allow) või keelavad (deny). Need kaks tüüpi reegleid võimaldavad tulemüüril täpselt määrata, milline liiklus on lubatud ja milline on blokeeritud.

Luba (Allow)

Luba (Allow): Reegel, mis määrab, et kindel liiklus on lubatud võrku läbima. Lubavad reeglid võimaldavad volitatud liiklusel jõuda oma sihtkohta ja kasutavad turvaliselt võrgu ressursse.

- Näide: Lubada kõik HTTPS liiklus (port 443) lähte- ja siht-IP-aadresside vahemikust.

- Näide: Lubada sissetulev ja väljaminev liiklus kindlast IP-aadressist andmebaasi serverile (port 3306).

Keela (Deny)

Keela (Deny): Reegel, mis määrab, et kindel liiklus tuleb blokeerida ja see ei ole lubatud võrku läbima. Keelavad reeglid on olulised volitamata juurdepääsu ennetamiseks ja võrgu turvalisuse tagamiseks.

- Näide: Keelata kõik SSH (port 22) ühendused, välja arvatud need, mis pärinevad kindlast IP-aadresside vahemikust.

- Näide: Blokeerida kõik sissetulevad ICMP (ping) päringud, et vältida võrgu kaardistamist ja potentsiaalseid rünnakuid.

Näited Reeglitest

Sissetuleva Liikluse Reeglid

- Reegel: Luba HTTPS liiklus (port 443) kõigilt IP-aadressidelt veebiserverile.

- Tüüp: Allow

- Lähteaadress: Kõik

- Sihtaadress: Veebiserveri IP

- Protokoll: TCP

- Port: 443

- Reegel: Keelata kõik sissetulevad SSH ühendused (port 22), välja arvatud need, mis pärinevad IT-osakonna IP-aadresside vahemikust.

- Tüüp: Deny

- Lähteaadress: Kõik (v.a IT-osakonna IP vahemik)

- Sihtaadress: Kõik

- Protokoll: TCP

- Port: 22

Väljamineva Liikluse Reeglid

- Reegel: Lubada kõik HTTP ja HTTPS liiklus (port 80 ja 443) töötajate tööarvutitest internetti.

- Tüüp: Allow

- Lähteaadress: Töötajate tööarvutite IP vahemik

- Sihtaadress: Kõik

- Protokoll: TCP

- Port: 80, 443

- Reegel: Keelata kõik väljaminevad ühendused andmebaasiserverilt, välja arvatud need, mis suunduvad varundusserverile.

- Tüüp: Deny

- Lähteaadress: Andmebaasiserveri IP

- Sihtaadress: Kõik (v.a varundusserveri IP)

- Protokoll: Kõik

- Port: Kõik

Kokkuvõte

IP reeglid on tulemüüri olulised komponendid, mis määravad, milline liiklus on lubatud ja milline on blokeeritud. Sissetuleva ja väljamineva liikluse reeglid aitavad hallata ning kontrollida juurdepääsu võrgule ja selle ressurssidele. Lubavad (allow) reeglid võimaldavad volitatud liiklusel jõuda oma sihtkohta, samas kui keelavad (deny) reeglid blokeerivad volitamata liikluse. Nende reeglite täpne määratlemine ja rakendamine aitab tagada võrgu turvalisuse ning töökindluse.

4. Hindamise Järjekord

Tulemüüri reeglite hindamise järjekord määrab, kuidas ja millises järjekorras reegleid rakendatakse, et kontrollida võrguliiklust. Reeglite hindamise protsess ja prioriteetide seadmine on kriitilise tähtsusega, et tagada liikluse täpne ja turvaline kontroll.

Reeglite Hindamine

Reeglite hindamine on protsess, mille käigus tulemüür kontrollib liikluse vastu määratud reegleid ja otsustab, milline reegel kehtib iga konkreetse paketi suhtes. Tulemüür hindab reegleid kindlas järjekorras, mis on oluline, et vältida konflikte ja tagada reeglite täpne rakendamine.

Prioriteetide Seadmine

Prioriteetide seadmine: Tulemüür hindab reegleid kindlas järjekorras, alustades kõige täpsematest. See tähendab, et kõige spetsiifilisemad reeglid, mis vastavad konkreetsetele kriteeriumidele, hindavad enne üldisemaid reegleid, mis võivad hõlmata suuremat liiklusmahtu.

- Näide: Kui on olemas spetsiifiline reegel, mis lubab ainult teatud IP-aadressilt tuleva liikluse, siis see reegel hindab enne üldist reeglit, mis võib lubada kogu sissetuleva HTTP liikluse.

- Eelis: Prioriteetide seadmine tagab, et kriitilised ja spetsiifilised reeglid rakenduvad esmalt, pakkudes täpsemat kontrolli liikluse üle.

Esmatähtsad ja Üldised Reeglid

Spetsiifilised Reeglid

Spetsiifilised reeglid: Need on reeglid, mis on määratletud konkreetsete kriteeriumide alusel, nagu kindel IP-aadress, port või protokoll. Spetsiifilised reeglid rakenduvad enne üldiseid reegleid, et tagada täpne kontroll ja suurem turvalisus.

- Rakendamine: Tulemüür kontrollib esimesena spetsiifilisi reegleid, et kindlaks teha, kas liiklus vastab täpselt määratletud tingimustele.

- Näide: Reegel, mis lubab liikluse ainult teatud IP-aadressilt ja ainult kindlale portile.

Üldised Reeglid

Üldised reeglid: Need on reeglid, mis katavad laiemat liiklusmahtu ja on vähem spetsiifilised. Üldised reeglid hindavad pärast spetsiifilisi reegleid ja neid kasutatakse üldise liikluse kontrollimiseks ja haldamiseks.

- Rakendamine: Pärast seda, kui kõik spetsiifilised reeglid on hinnatud ja ükski neist ei kehti, hindab tulemüür üldisi reegleid, et teha otsus liikluse kohta.

- Näide: Reegel, mis lubab kõik sissetulevad HTTP ühendused sõltumata lähte-IP-aadressist.

Näited Hindamise Järjekorrast

Prioriteetide Seadmine

- Reegel: Lubada HTTPS liiklus (port 443) ainult IT-osakonna IP-aadressilt.

- Tüüp: Allow

- Lähteaadress: IT-osakonna IP

- Sihtaadress: Veebiserveri IP

- Protokoll: TCP

- Port: 443

- Prioriteet: Kõrge

- Reegel: Keelata kõik sissetulevad SSH ühendused (port 22), välja arvatud need, mis pärinevad turvalisest VPN-i IP-aadressist.

- Tüüp: Deny

- Lähteaadress: Kõik (v.a VPN-i IP)

- Sihtaadress: Kõik

- Protokoll: TCP

- Port: 22

- Prioriteet: Kõrge

Esmatähtsad ja Üldised Reeglid

- Spetsiifiline reegel: Lubada sissetulev liiklus veebiserverile ainult kindlalt IP-aadressilt (administraatori tööarvuti).

- Tüüp: Allow

- Lähteaadress: Administraatori tööarvuti IP

- Sihtaadress: Veebiserveri IP

- Protokoll: TCP

- Port: 80, 443

- Prioriteet: Kõrge

- Üldine reegel: Lubada kõik sissetulevad HTTP ja HTTPS ühendused sõltumata lähte-IP-aadressist.

- Tüüp: Allow

- Lähteaadress: Kõik

- Sihtaadress: Veebiserveri IP

- Protokoll: TCP

- Port: 80, 443

- Prioriteet: Madal

Kokkuvõte

Reeglite hindamise järjekord on kriitiline aspekt tulemüürides tagab, et liiklust kontrollitakse ja hallatakse täpselt ning turvaliselt. Prioriteetide seadmine võimaldab tulemüüril esmalt hinnata kõige spetsiifilisemaid ja kriitilisemaid reegleid, tagades täpsema kontrolli ning suurema turvalisuse. Spetsiifilised reeglid rakenduvad enne üldiseid reegleid, mis võimaldab täpsemat liikluse haldamist ja kaitset volitamata juurdepääsu eest. Täpne reeglite hindamise järjekord ja prioriteetide seadmine aitab tagada, et tulemüür suudab tõhusalt kaitsta võrku ning süsteeme küberohtude eest.

5. Eelnevalt Kindlaks Määratud Reeglid

Tulemüürides kasutatakse sageli eelnevalt kindlaks määratud reegleid, mis on süsteemi tootjate poolt ette nähtud. Need reeglid pakuvad baaskaitset ja aitavad järgida parimaid turvapraktikaid. Lisaks tagavad need süsteemi esialgse turvalisuse, enne kui kohandatud reeglid rakendatakse.

Tootjapoolsed Reeglid

Tootjapoolsed Reeglid on süsteemi tootjate poolt määratud reeglid, mis on loodud tagama baasturvalisuse ja järgima parimaid praktikaid. Need reeglid on sageli eelkonfigureeritud ja integreeritud süsteemi osana.

Süsteemi Tootjate Poolt Määratud Reeglid

Tootjapoolsed reeglid on ette nähtud, et pakkuda algset turvataset ja kaitset kohe pärast süsteemi paigaldamist.

- Standardne konfiguratsioon: Paljud tulemüürid tulevad eelkonfigureeritud reeglitega, mis pakuvad üldist kaitset levinud rünnakute ja ohtude vastu.

- Parimad praktikad: Need reeglid põhinevad parimatel praktikatel, mis on välja töötatud tootjate kogemuste ja teadusuuringute põhjal.

- Üldine kaitse: Eelnevalt määratud reeglid pakuvad laiapõhjalist kaitset ja võivad sisaldada reegleid, mis blokeerivad teadaolevaid pahatahtlikke IP-aadresse, kontrollivad teatud protokolle ja piiravad juurdepääsu tundlikele portidele.

Baasturvalisus

Baasturvalisus viitab süsteemi algsele kaitsetasemele, mida pakutakse eelnevalt määratud reeglite abil. Need reeglid tagavad, et süsteem on kaitstud kohe pärast paigaldamist, enne kui administreerijad saavad kohandatud reeglid rakendada.

Eelnevalt Määratud Reeglite Roll

Eelnevalt kindlaks määratud reeglid mängivad olulist rolli süsteemi baasturvalisuse tagamisel.

- Esialgne kaitse: Pakuvad kohest kaitset ja turvalisust, ilma et oleks vaja keerulist konfiguratsiooni.

- Minimaalne turvalisustase: Tagavad, et süsteem vastab vähemalt miinimumtasemele turvanõuetest, kaitstes seda levinud ohtude ja rünnakute eest.

- Kiire seadistamine: Võimaldavad süsteemi kiiret kasutuselevõttu, kuna eelnevalt määratud reeglid on juba paigaldatud ja aktiveeritud.

- Parandused ja uuendused: Tootjad uuendavad regulaarselt eelnevalt määratud reegleid, et kohaneda uute ohtude ja turvaaukudega.

Näited Eelnevalt Kindlaks Määratud Reeglitest

Näide 1: Tootjapoolne Reegel

- Reegel: Blokeerida kõik sissetulevad ühendused teadaolevatest pahatahtlikest IP-aadressidest.

- Tüüp: Deny

- Lähteaadress: Musta nimekirja kantud IP-aadressid

- Sihtaadress: Kõik

- Protokoll: Kõik

- Port: Kõik

- Kirjeldus: See reegel aitab kaitsta võrku levinud pahatahtlike IP-aadresside eest, mis on teadaolevalt seotud küberrünnakutega.

Näide 2: Baasturvalisuse Reegel

- Reegel: Lubada ainult HTTPS liiklus (port 443) veebiserverile ja blokeerida kõik muud ühendused.

- Tüüp: Allow

- Lähteaadress: Kõik

- Sihtaadress: Veebiserveri IP

- Protokoll: TCP

- Port: 443

- Kirjeldus: Tagab, et veebiserver saab vastu võtta ainult turvalisi HTTPS ühendusi, vähendades rünnakute pinda.

Näide 3: Eelnevalt Määratud Reegel Tootjalt

- Reegel: Keelata kõik sissetulevad ping (ICMP) päringud.

- Tüüp: Deny

- Lähteaadress: Kõik

- Sihtaadress: Kõik

- Protokoll: ICMP

- Port: Kõik

- Kirjeldus: Kaitseb võrku volitamata võrguskaneeringute ja kaardistamise eest, mis võivad olla rünnaku ettevalmistuseks.

Kokkuvõte

Eelnevalt kindlaks määratud reeglid, mis on tootjate poolt süsteemi integreeritud, pakuvad olulist baaskaitset ja järgivad parimaid turvapraktikaid. Need reeglid tagavad, et süsteem on kohe pärast paigaldamist kaitstud levinud ohtude eest, pakkudes esialgset turvalisustaset. Baasturvalisus, mida need reeglid pakuvad on oluline süsteemi esialgse kaitse tagamiseks, enne kui kohandatud reeglid saavad rakenduda. Tootjapoolsed reeglid ja eelnevalt määratud reeglid aitavad lihtsustada süsteemi seadistamist ja tagavad kiire ning tõhusa kaitse.

6. Tulemüüri Funktsionaalsed Põhimõtted

Tulemüürid mängivad olulist rolli võrgu turvalisuse tagamisel ja erinevad funktsionaalsed põhimõtted määravad nende tööviisi ja tõhususe. Allpool on toodud peamised funktsionaalsed põhimõtted, mis hõlmavad staatilist ja dünaamilist filtreerimist, riistvaralisi ja tarkvaralisi tulemüüre, samuti läbilaskevõimet ja jõudlust.

Staatiline ja Dünaamiline Filtreerimine

Tulemüürid kasutavad liikluse filtreerimiseks kahte põhilist meetodit: staatilist ja dünaamilist filtreerimist. Mõlemal lähenemisel on oma eelised ja puudused ning neid kasutatakse erinevates olukordades.

Staatiline Filtreerimine

Staatiline filtreerimine: Kasutab eelnevalt määratud reegleid, mida administraator on konfigureerinud. Need reeglid jäävad muutumatuks, kuni neid käsitsi muudetakse.

- Eelised: Lihtne seadistada ja hallata, reeglid on selged ja ettearvatavad.

- Puudused: Ei kohandu automaatselt muutuvate turvaolukordadega, võib olla vähem tõhus uute ja ootamatute rünnakute vastu.

- Näide: Reegel, mis lubab või blokeerib liikluse kindlatelt IP-aadressidelt ja portidelt, näiteks lubada ainult HTTPS liiklus (port 443).

Dünaamiline Filtreerimine

Dünaamiline filtreerimine: Kohandub liikluse mustrite ja turvaolukorra järgi. Kasutab intelligentseid algoritme ja reaalajas analüüsi, et määrata liikluse lubatavus.

- Eelised: Võimaldab kiiret reageerimist muutuvatele turvaohtudele, suudab tuvastada ja blokeerida uusi ründevektoreid.

- Puudused: Võib olla keerulisem seadistada ja hallata, nõuab suuremat arvutusvõimsust ja võib põhjustada valepositiivseid tulemusi.

- Näide: IDS/IPS süsteemid, mis analüüsivad reaalajas liiklust ja kohandavad reegleid, et blokeerida kahtlane tegevus.

TULEMÜÜRIDE Läbilaskevõime ja Jõudlus

Tulemüüri läbilaskevõime ja jõudlus on kriitilised tegurid, mis määravad, kui tõhusalt tulemüür suudab liiklust töödelda ja kaitsta võrku.

Läbilaskevõime

Läbilaskevõime: Tulemüüri võime käsitleda teatud hulka liiklust ilma märkimisväärsete viivitusteta. Läbilaskevõime mõõdetakse tavaliselt andmemahtudes (Mbps või Gbps), mida tulemüür suudab töödelda.

- Eelised: Suur läbilaskevõime võimaldab tulemüüril hallata suurt liiklusmahtu ja tagada võrgu tõrgeteta toimimine.

- Puudused: Piiratud läbilaskevõime võib põhjustada kitsaskohti ja viivitusi, eriti kõrge liikluse korral.

- Näide: Tulemüür, mis suudab töödelda 10 Gbps liiklust, sobib suure liiklusmahuga andmekeskustele.

Jõudlus

Jõudlus: Mõõdetakse tulemüüri tõhusust ja kiirust liikluse töötlemisel. Jõudlust võivad mõjutada mitmed tegurid, sealhulgas riistvara spetsifikatsioonid, konfigureeritud reeglid ja süsteemi koormus.

- Eelised: Kõrge jõudlus tagab kiire ja tõhusa liikluse töötlemise, vähendades viivitusi ja suurendades turvalisust.

- Puudused: Madal jõudlus võib põhjustada liikluse aeglustumist ja süsteemi ülekoormust, vähendades turvalisust ja kasutajakogemust.

- Näide: Tulemüür, mis suudab reaalajas töödelda ja analüüsida sadu tuhandeid pakette sekundis.

Kokkuvõte

Tulemüürid pakuvad mitmeid olulisi funktsioone, sealhulgas staatilist ja dünaamilist filtreerimist, riistvaralisi ja tarkvaralisi lahendusi, samuti suure läbilaskevõime ja jõudlusega turvameetmeid. Staatiline filtreerimine kasutab eelnevalt määratud reegleid ja sobib hästi stabiilsete keskkondade jaoks, samas kui dünaamiline filtreerimine kohandub reaalajas turvaolukordadega ja suudab tõhusamalt reageerida muutuvatele ohtudele. Riistvaralised tulemüürid pakuvad kõrget jõudlust ja usaldusväärsust, samas kui tarkvaralised tulemüürid on paindlikumad ja odavamad. Läbilaskevõime ja jõudlus on olulised tegurid, mis määravad tulemüüri võimekuse hallata liiklust ja kaitsta võrku tõhusalt.

Viited Tulemüüride Kohta

Üldine Tulemüüride Teave ja Ülevaated

- Cisco Firewalls: Cisco pakub põhjalikku dokumentatsiooni ja juhendeid tulemüüride kohta, sealhulgas konfiguratsioon ja haldamine.

- Fortinet: Fortinet pakub laialdast informatsiooni oma FortiGate tulemüüride kohta, mis hõlmab parimaid praktikaid ja tehnilisi üksikasju.

- Palo Alto Networks: Palo Alto Networks’i NGFW-d (Next-Generation Firewalls) on hästi dokumenteeritud, pakkudes juhendeid ja valdkonnapõhiseid lahendusi.

Tööstuse Spetsiifilised Tulemüürid

- Siemens: Siemens pakub põhjalikku teavet oma tööstuslike tulemüüride ja võrgu turvalisuse lahenduste kohta.

- Schneider Electric: Schneider Electric pakub lahendusi ja juhendeid tööstuslike võrgu turvalisuse kohta, sealhulgas tulemüüride seadistamine.

Akadeemilised Artiklid ja Uuringud

- IEEE Xplore: IEEE Xplore on hea allikas teadusartiklite ja tehniliste dokumentide jaoks, mis käsitlevad tulemüüre ja võrgu turvalisust.

- ResearchGate: ResearchGate pakub juurdepääsu paljudele teadusartiklitele, sealhulgas uuringutele tulemüüride ja võrgu turvalisuse kohta.

Praktilised Juhendid ja Konfiguratsioonijuhised

- Network Security Bible by Eric Cole: See raamat pakub põhjalikku ülevaadet võrgu turvalisusest, sealhulgas tulemüüride konfiguratsioon ja haldamine.

- NIST Special Publication 800-41: USA Riiklik Standardite ja Tehnoloogia Instituut (NIST) pakub juhiseid tulemüüride konfigureerimise ja haldamise kohta.

Tööstuse Blogid ja Uudisteportaalid

- Krebs on Security: Brian Krebs kirjutab laialdaselt küberjulgeolekust, sealhulgas tulemüüride ja muude turvatehnoloogiate kohta.

- Dark Reading: Dark Reading on küberjulgeoleku uudisteportaal, mis katab laialdaselt tulemüüride ja teiste turvameetmete teemasid.

Ülaltoodud viited ja allikad pakuvad põhjalikku teavet tulemüüride kohta erinevates kontekstides, sealhulgas üldised ülevaated, tööstuse spetsiifilised lahendused, akadeemilised uuringud ja praktilised juhendid. Need ressursid on kasulikud nii algajatele kui ka edasijõudnud kasutajatele, kes soovivad paremini mõista ja rakendada tulemüüride tehnoloogiaid oma tööstuslikes ja äritaristutes.