- 1 IP-aadressid ja alamvõrgu maskid

- 2 Ruuteri tööpõhimõte

- 3 Tulemüüri funktsioon (näide Siemens S615 kohta)

- 3.1 IP rules

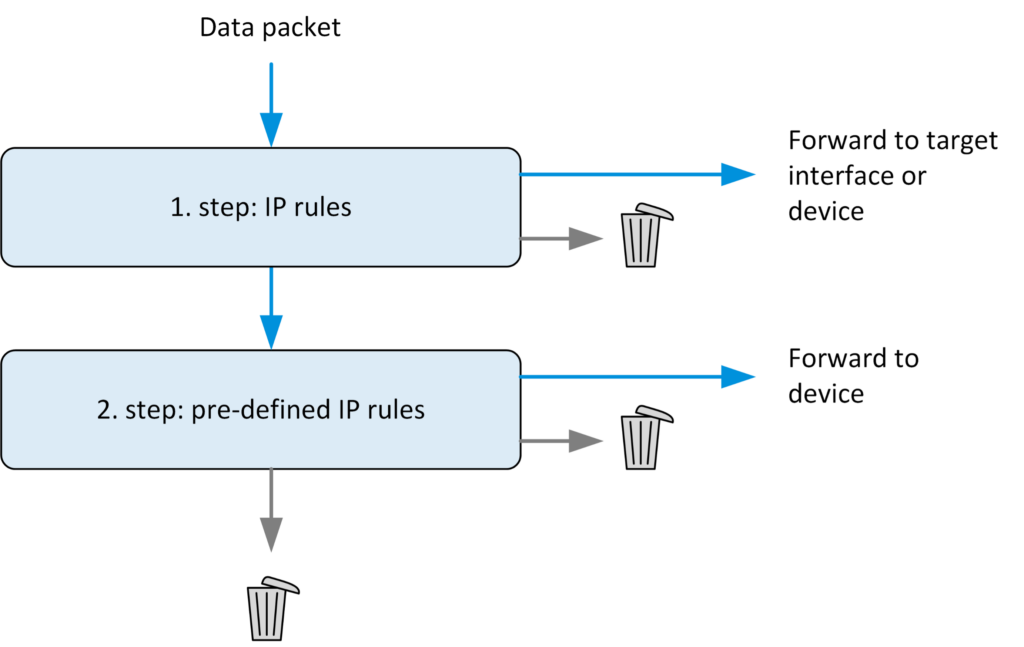

- 3.2 Evaluation sequence

- 3.3 Tehases eelmääratud reeglid

- 3.4 Tulemüüri tööpõhimõtted

- 4 Virtuaalsed kohalikud võrgud (VLAN)

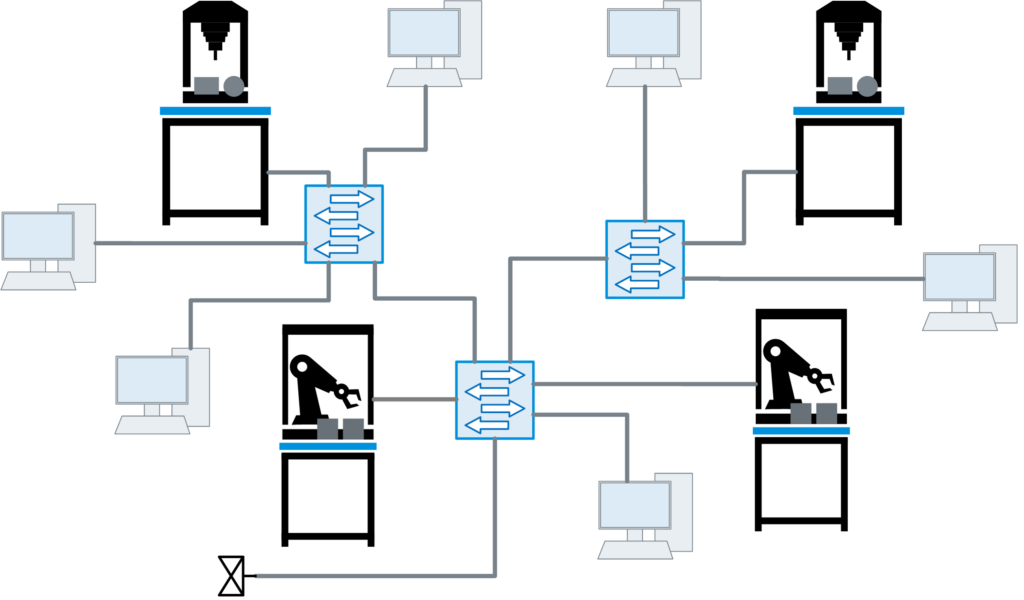

- 4.1 Suurte kohalike võrkude probleemid

- 4.2 Võrkude eraldamise kaitsemeetmed

- 4.3 VLAN-tehnoloogia põhimõte

- 4.4 Trunk ühendused

- 4.5 VLAN-identifikaatori kodeerimine

- 4.6 Port VID

- 4.7 Profineti erijuhtum

- 4.8 Dünaamiline VLAN

- 4.9 Statiilised ja dünaamilised VIDs

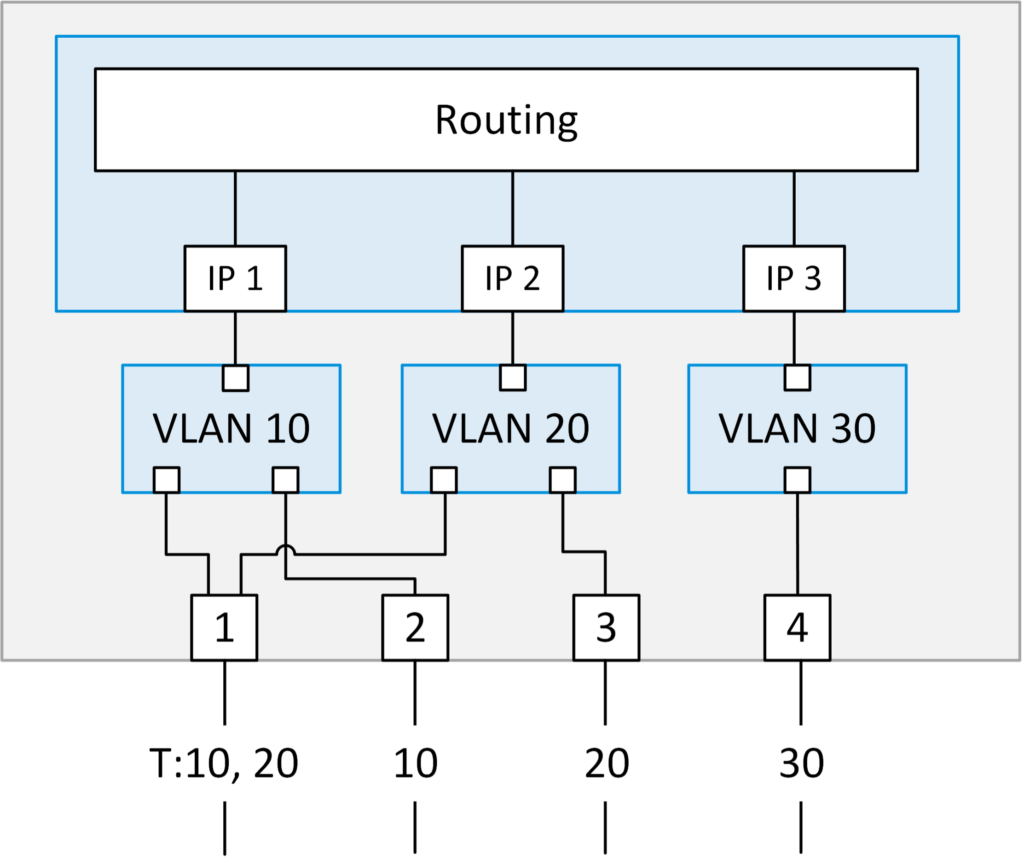

- 4.10 VLAN-ide graafiline kujutamine

- 4.11 VLAN-ide vaheline marsruutimine

- 5 Display filter for Wireshark

1 IP-aadressid ja alamvõrgu maskid

Tänapäeval kasutatakse arvutisuhtluses kahte Interneti-protokolli (IP) versiooni. Ühelt poolt on kasutusel versioon 4 (IETF RFC 791), mis pärineb aastast 1981, ja teiselt poolt versioon 6 (IETF RFC 2460), mis võeti kasutusele 1998. aastal ja mille uus versioon avaldati 2017. aastal (IETF RFC 8200). Tööstusvõrgustike puhul, eriti tootmisüksustes, on IPv4 endiselt oluline, samas kui IPv6 muutub üha olulisemaks ülemaailmses võrgustikus, kuna IPv4-aadressid hakkavad ammenduma. Järgnevalt käsitletakse IPv4-aadresside kasutamist tööstusvõrkudes.

IP-aadresse kasutatakse seadmete tuvastamiseks võrgus ja andmepakettide suunamiseks kaugemal asuvasse jaama. Erinevalt füüsilistest Etherneti aadressidest (MAC-aadressid), mis on nähtavad vaid ühes Etherneti segmendis ja sobivad ainult kohalikuks suhtluseks, kehtivad IP-aadressid üle võrkude ja võimaldavad andmeid vahetada erinevate alamvõrkude vahel.

1.1 Interneti protokol versioon 4

IPv4 standardile vastavad IP-aadressid koosnevad neljast baitist, mille väärtused jäävad vahemikku 0 kuni 255. Neid nelja väärtust eraldatakse punktidega. Näiteks 141.130.21.100 või 192.168.10.30. Kuna IP-aadressid tuvastavad nii seadme kui ka võrgu, kus see seade asub, jagatakse osa aadressist võrgule ja osa seadmele.

Igapäevane analoogia neile aadressidele on telefoninumber teatud kohaliku keskuse piires: suunakood tähistab võrguala (näiteks teatud linna või mobiilsidevõrku), telefoninumber aga täpselt ühte ühendust kohalikus või mobiilsidevõrgus (mis vastab võrgu alamsides oleva seadme aadressile).

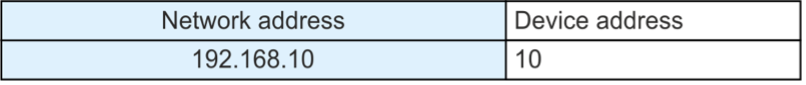

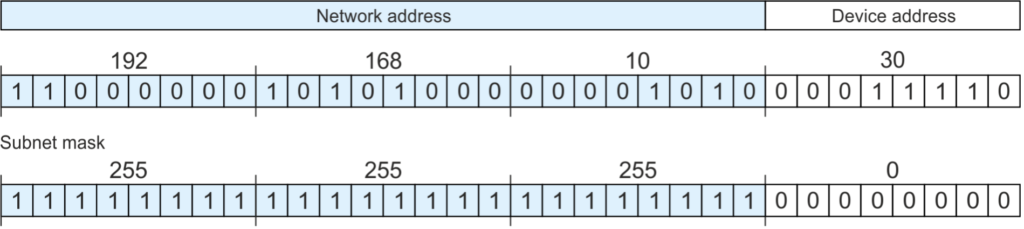

Näiteks IP-aadress, kus esimesed kolm baiti tähistavad võrku ja neljas bait seadet.

Seadme aadressi, mis on ühe baidi pikkune, saab teistes aadressides määrata väärtusteks vahemikus 1 kuni 254. Väärtused 0 ja 255 on reserveeritud teisteks eesmärkideks.

Numbrijada, mida tõlgendatakse suunakoodi ja telefoninumbrina, oleks siis (19216810) 30.

Seadme aadressi, mis on ühe baidi pikkune, saab teistes aadressides määrata väärtusteks vahemikus 1 kuni 254. Väärtused 0 ja 255 on reserveeritud teisteks eesmärkideks.

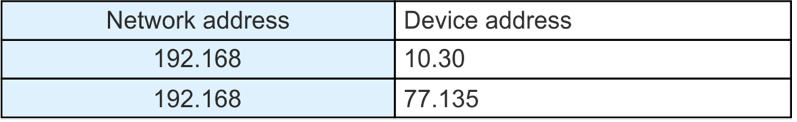

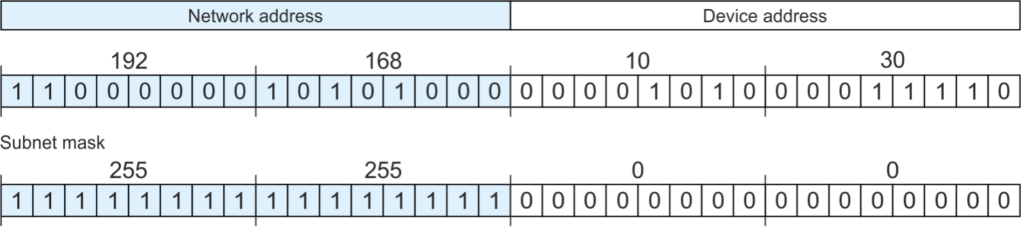

Näiteks seadme aadress teises võrgus oleks 192.168.77.135. Aadresside jaotus on sama – võrguaadress on 192.168.77 ja seadme aadress 135. Võrgu ja seadme osa vaheline piir võib olla määratud alamvõrgu maskiga, mille abil saab võrgu ja seadme osa eraldamise kohta muuta, näiteks jaotada aadress kaheks baitiks mõlema jaoks.

Kaks seadet aadressidega 192.168.10.20 ja 192.168.77.135, mis esimesel juhul asusid kahes erinevas võrgus, kus võrguaadressiks oli kolm baiti, on nüüd ühes võrgus. Samal ajal tähendab aadressi laiem seadmeosa, et palju rohkem terminalseadmeid saab olla adresseeritud selles “192.168” võrgus. Teisel juhul saab alamvõrgus olevaid terminale nummerdada vahemikus 0.1 kuni 255.254. See tähendab, et võrgus on adresseeritavad 256 * 256 – 2 = 65 534 seadet. Siinjuures ei ole lubatud kasutada vahemiku esimest aadressi (192.168.0.0) ega viimast aadressi (192.168.255.255) terminalseadmete aadressidena.

Alamvõrgu mask

Võrgu liidese seadistamisel määratakse piir võrgu ja seadme osade vahel alamvõrgu maski abil, mis koosneb samuti neljast baitist. Alamvõrgu maski toimimise mõistmiseks tuleb IP-aadress ja alamvõrgu mask esitada kahendvormingus: iga IP-aadressi võrgu osale vastav bit on alamvõrgu maskis seatud väärtusele 1. Seadme osale vastavad bitid on seatud väärtusele 0.

Kolmebaidise võrguosa näide

Alamvõrgu mask on esitatud punktmärgistusena kujul 255.255.255.0.

Kahebaidise võrguosa näide

Siin on alamvõrgu mask kirjutatud kujul 255.255.0.0. Täieliku aadressi määramiseks märgitakse alati koos nii IP-aadress kui ka alamvõrgu mask:

IP_aadress: 192.168.10.20 Alamvõrgu mask: 255.255.255.0

1.2 CIDR-notatsioon

Alternatiivina kasutatakse CIDR (Classless Inter-Domain Routing) notatsiooni, kus alamvõrgu maski asemel määratakse ainult võrgu osa jaoks seatud bittide arv, kuna need on alati pidevad vasakult paremale. CIDR-notatsioonis on kaks näidet järgmised: 192.168.10.30/24 ja 192.168.10.30/16.

Järgnevas tabelis on ülevaade CIDR-i, kahendvormi ja baitmärkide suhte kohta:

| CIDR kood | Binaarkuju | Punktmärkide kujutis |

| /0 | 00000000 00000000 00000000 00000000 | 0.0.0.0 |

| /1 | 10000000 00000000 00000000 00000000 | 128.0.0.0 |

| /2 | 11000000 00000000 00000000 00000000 | 192.0.0.0 |

| /3 | 11100000 00000000 00000000 00000000 | 224.0.0.0 |

| /4 | 11110000 00000000 00000000 00000000 | 240.0.0.0 |

| /5 | 11111000 00000000 00000000 00000000 | 248.0.0.0 |

| /6 | 11111100 00000000 00000000 00000000 | 252.0.0.0 |

| /7 | 11111110 00000000 00000000 00000000 | 254.0.0.0 |

| /8 | 11111111 00000000 00000000 00000000 | 255.0.0.0 |

| /9 | 11111111 10000000 00000000 00000000 | 255.128.0.0 |

| … | … | … |

| /15 | 11111111 11111110 00000000 00000000 | 255.254.0.0 |

| /16 | 11111111 11111111 00000000 00000000 | 255.255.0.0 |

| /17 | 11111111 11111111 10000000 00000000 | 255.255.128.0 |

| … | … | … |

| /23 | 11111111 11111111 11111110 00000000 | 255.255.254.0 |

| /24 | 11111111 11111111 11111111 00000000 | 255.255.255.0 |

| /25 | 11111111 11111111 11111111 10000000 | 255.255.255.128 |

| … | … | … |

| /31 | 11111111 11111111 11111111 11111110 | 255.255.255.254 |

| /32 | 11111111 11111111 11111111 11111111 | 255.255.255.255 |

1.3 Võrgu aadress

Eelnevates näidetes käsitleti terminalide aadresse võrgus. Kui aga soovitakse tähistada ainult võrku ja mitte seadet, saab kasutada IP-aadressi, kus seadmeosa kõik bitid on seatud väärtusele “0”.

Seega on võrgu aadressid näidetes 192.168.10.0/24 ja 192.168.77.0/24 ning 192.168.0.0/16. Kuna nulli kasutatakse võrgu tähistamiseks, ei saa seda terminalaadressina kasutada.

1.4 Saateaadress (Broadcast) address

Teine eriline väärtus on saateaadress (broadcast address). Selle aadressi seadmeosa kõik bitid on seatud väärtusele 1. Nagu nimi viitab, saadetakse selle aadressiga andmed kõikidele terminalidele alamsides, sõltumata nende täpsest seadme aadressist. Näidetes on saateaadressid 192.168.10.255 ja 192.168.77.255 24-bitise maskiga ning 192.168.255.255 16-bitise maskiga. Neid väärtusi ei saa terminalidele määrata.

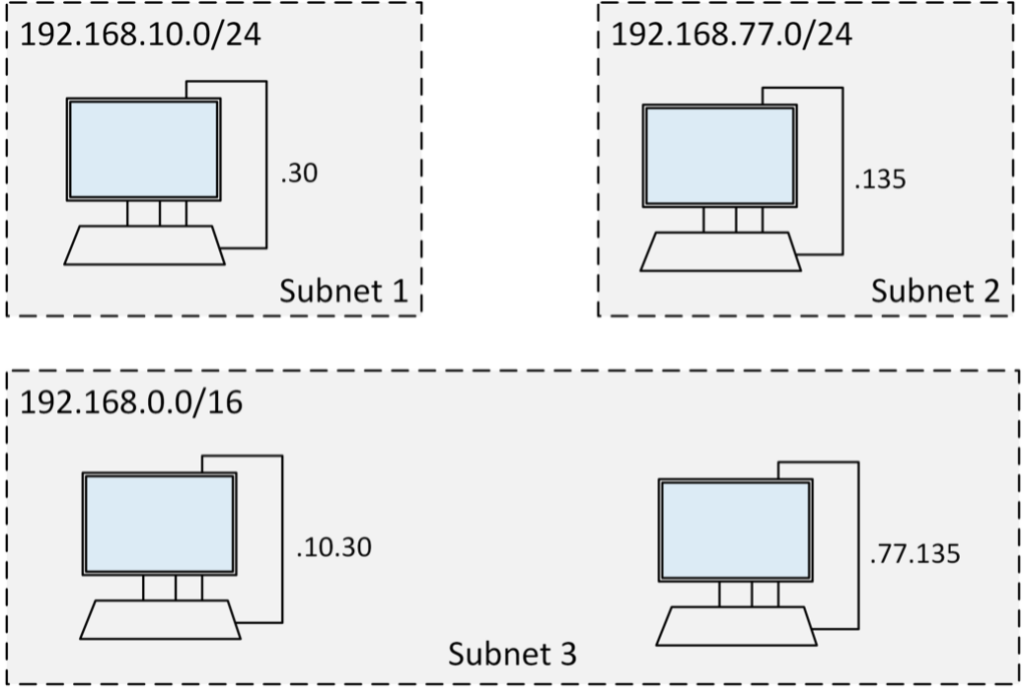

1.5 Graafiline võrgu kujutamine

Graafiline kujutamine illustreerib alamvõrgu maski suuruse mõju:

Seadmete vastavad aadressiosad on seadmetele määratud. Ülemises alamvõrgus 1 koosneb vasakpoolse arvuti IP-aadress võrgust 192.168 ja seadme osast 10.30, tulemuseks IP-aadress 192.168.10.30. Parempoolse arvuti puhul on see võrgust 192.168 ja seadme osast 77.135, andes tulemuseks IP-aadressi 192.168.77.135.

Alumistes võrkudes saavad arvutid lõpuks samad IP-aadressid kui ülemises võrgus, kuid erinevate võrgu- ja seadmeosadega: vasakul on see võrgust 192.168.10 ja seadme osast 30, paremal võrgust 192.168.77 ja seadme aadressist 135. Alamvõrgu maski abil saab aadressivahemikke jagada suuremateks või väiksemateks võrkudeks. Ülemine võrk katab aadressivahemiku 192.168.0.1 kuni 192.168.255.254. Nagu eespool näidatud, tähendab see 256 * 256 – 2 = 65 534 seadme aadressi.

Kui kasutada 24-bitist alamvõrgu maski sama IP-aadressivahemiku jaoks, jagatakse vahemik 256 võrguks vahemikus 192.168.0 kuni 192.168.255, kus seadmete aadressid on vahemikus 1 kuni 254. Kokku on saadaval 256 * (256 – 2) = 65 024 aadressi.

Erinevus 510 saadaoleva aadressi ja variandi vahel, kus kasutatakse /16 alamvõrgu maski, tuleneb asjaolust, et nii võrguaadress (192.168.X.0, kus X on vahemikus 1-255) kui ka saateaadress (192.168.X.255, kus X on vahemikus 0-254) ei ole täiendavate võrkude jaoks saadaval, st 255 * 2 = 510 aadressi.

Algoritmilises töötlemises saab võrguaadressi tuletada IP-aadressi ja alamvõrgu maski bitipõhise JA-tehte abil. Seadmeosa bitid “maskitakse” sel viisil välja, sellest tuleneb ka nimi alamvõrgu mask.

1.6 Standardvõrgu väärtused

Kohalikes võrkudes sisaldavad alamvõrgu maskid väga sageli järgmisi väärtusi:

- 255.255.255.0

- 255.255.0.0

- 255.0.0.0

Need väärtused määravad terveid baite võrgule ajaloolistel põhjustel.

Alamvõrgu mask määrab kogu baidi võrguosale. See tuleneb peamiselt ajaloolistest põhjustest, kuna aadressivahemikud nendes jaotustes määrati pikaks ajaks huvilistele osapooltele. Kuid see ei ole tingimata vajalik. Seetõttu on võimalik kasutada CIDR-notatsioonis mis tahes arvu vahemikus 0 kuni 32 või määrata vastavad väärtused alamvõrgu maski baitidesse, nagu on juba näha eespool toodud maskide erinevatest notatsioonidest.

Näiteks 192.168.10.20/30 tähendab, et võrgul on 30 bitti ja seadmel ainult 2 bitti.

| Bit 1 | Bit 0 | Aaddess | Nimetus |

| 0 | 0 | 192.168.10.20 | Network address |

| 0 | 1 | 192.168.10.21 | Device 1 |

| 1 | 0 | 192.168.10.22 | Device 2 |

| 1 | 1 | 192.168.10.23 | Broadcast address |

1.7 Erakordsed aadressivahemikud Private address ranges

Üldiselt saab IP-aadresse määrata kindlatele sihtkohtadele üle maailma. Lisaks neile globaalselt kehtivatele aadressidele on Internet Engineering Task Force (IETF) määranud mitmeid eraldi aadressivahemikke, mis on eriti olulised.

Kolm neist vahemikest on reserveeritud suhtlemiseks privaatvõrkudes. Privaatvõrgud on näiteks ettevõtete, majapidamiste või laborite võrgud, mida kasutatakse peamiselt sisekommunikatsiooniks ja mille seadmeid ei adresseerita tavaliselt väljastpoolt.

Need aadressivahemikud on:

| Võrk | Aadressi number | Addresside vahemik |

| 10.0.0.0/8 | 16,777,216 | 10.0.0.0–10.255.255.255 |

| 172.16.0.0/12 | 1,048,576 | 172.16.0.0–172.31.255.255 |

| 192.168.0.0/16 | 65,536 | 192.168.0.0–192.168.255.255 |

Kuna privaatseid aadresse võib kasutada ainult kohalikus võrgus, saab neid samaaegselt kasutada ka mis tahes arvu privaatvõrkudes.

1.8 Rakenduse aadresseerimine

Tavaliselt ei piisa ainult sihtkoha IP-aadressi teadmisest, kuna paljud erinevad teenused võivad töötada ühel serveril või kontrolleril. Teenuse identifitseerimiseks sihtseadmel kasutatakse protokollitunnuseid ja pordinumbreid. Sõltuvalt suhtluse tüübist saab kasutada kas ühenduspõhist transportprotokolli Transmission Control Protocol (TCP) või ühenduseta User Datagram Protocol (UDP).

TCP-d kasutatakse suhtlusprotsessides, mis loovad ühenduse, et vahetada palju andmepakette ühe protsessi raames. Näiteks kasutatakse seda voogedastuseks, samuti veebilehtede toomisel või ühendustel käsurea tasandil. UDP-d kasutatakse kiirete lühisõnumite vahetamiseks, näiteks ajasünkroniseerimisel või nimelahendusel.

Millist teenust tuleb sihtseadmes aadresseerida, määratakse TCP või UDP sõnumites niinimetatud pordinumbriga. Need pordinumbrid on määratud erinevatele rakendustele (tavaliselt standardiseeritud spetsifikatsioonide järgi).

Igapäevane analoogia pordinumbrile on lühinumber telefonisüsteemis. Helistaja jõuab esmalt ühenduseni (näiteks ettevõtteni) kasutades suunakoodi ja ühendusnumbrit. Lühinumber võimaldab seejärel aadresseerida konkreetset aparaati.

Alljärgnev tabel sisaldab valikut pordinumbritest koos vastava transpordiprotokolliga. Mõnda rakenduse protokolli saab edastada nii TCP kui ka UDP kaudu:

| Teenuse lühend | Protokoll / port | Kirjeldus |

| FTP | tcp/20 | Failiedastusprotokoll (andmeedastus), failide edastamiseks |

| tcp/21 | Failiedastusprotokoll (juhtkäsklused), failide edastamiseks | |

| SSH | tcp/22 | Turvaline juurdepääs käsurea tasemel (Secure Shell) |

| Telnet | tcp/23 | Krüpteerimata käsurea juurdepääs |

| SMTP | tcp/25 | Lihtne meiliedastusprotokoll (Simple Mail Transfer Protocol) |

| DNS | udp/53 | Domeeninimeserver (Domain Name Service), nimede lahendamiseks |

| HTTP | tcp/80 | Hüperteksti edastusprotokoll (Hypertext Transfer Protocol), veebilehtede edastus |

| TSAP | tcp/102 udp/102 | ISO Transport Service Access Point (TSAP) klass 0 protokoll, nt S7 suhtlus Siemens kontrolleritega |

| SFTP | tcp/115 | Lihtne failiedastusprotokoll (Simple File Transfer Protocol) |

| NTP | udp/123 | Võrgu ajaprotokoll (Network Time Protocol), ajasünkroniseerimiseks |

| SNMP | tcp/199 udp/199 | Lihtne võrguhaldusprotokoll (Simple Network Management Protocol) |

| HTTPS | tcp/443 | Turvatud hüperteksti edastusprotokoll (TLS/SSL-i kaudu krüpteeritud veebilehtede edastus) |

| Modbus | tcp/502 udp/502 | Protokoll kontrollerite vaheliseks suhtluseks põhitootmistasandil |

| OPC UA | tcp/4840 udp/4840 | Avatud platvormi suhtlusprotokoll (Unified Architecture), suhtlus tööstuslike kontrollerite ja teenustega |

IP-andmepaketis on vastav transportprotokoll määratud “Protokolli” välja kaudu, kus kasutatakse standardiseeritud kuueteistkümnendsüsteemis arvu:

| ICMP | 0x01 | (1) |

| TCP | 0x06 | (6) |

| UDP | 0x11 | (17) |

Kuigi enamik rakendusi toimub TCP ja UDP transportprotokollide kaudu, on mitmeid teisi protokolle, mis põhinevad IP-kihil ja võimaldavad suhtlust.

Näiteks tuleks siin mainida Interneti juhtsõnumiprotokolli (ICMP). See protokoll võimaldab teatud ülesannete täitmist IP-põhiste süsteemide vahelises suhtluses. Ühelt poolt on siin ping-sõnumid “kajasõnumi taotlus” ja “kajasõnumi vastus”, mida kasutatakse sihtkoha võrguühenduse kontrollimiseks.

Teiseks oluliseks ICMP sõnumitüübiks on sõnum, mis teatab ühenduse katsetamise ebaõnnestumisest. Need “Sihtkoht kättesaamatu” sõnumid (Destination unreachable) saadetakse serverite, ruuterite või tulemüüride poolt, et kiirelt teavitada saatjat, et soovitud server, aadress või rakenduse port ei ole kättesaadav.

2 Ruuteri tööpõhimõte

Ruuterid toimivad võrguliikluse haldajatena, ühendades erinevaid võrke ja suunates andmepakette nende sihtkohtadesse. Ruuteri põhiline tööpõhimõte on otsustada, millise liidese kaudu andmepakett edasi saata, sõltuvalt sihtaadressist ja ruuteri ruutimistabelis olevatest reeglitest.

Põhimenetlus

- Kui seade saadab andmepaketi, mis on mõeldud väljaspool selle kohalikku võrku asuvale sihtkohale, saadetakse pakett ruuterisse, mida tuntakse vaikimisi lüüsina. Ruuter vaatab läbi oma ruutimistabeli ja otsustab, kas sihtkoht on otse kättesaadav läbi mõne liidese või tuleb see saata edasi teisele ruuterile.

- Ruutimistabel on ruuterisse salvestatud loend, mis sisaldab kirjeid erinevate võrkude kohta ja määrab, millise liidese kaudu pakett edasi saata. Iga kirje koosneb:

- Sihtvõrgust (IP-aadressivahemik)

- Alamvõrgu maskist, mis määrab, milline osa aadressist kuulub võrgule ja milline seadmele

- Lüüsist (vajadusel), kuhu ruuter peab paketi edastama

- Liidesest, mille kaudu pakett tuleb saata

Statiilised ja dünaamilised marsruudid

Ruuterid võivad kasutada kahte tüüpi marsruute:

- Statiilised marsruudid: Neid määrab süsteemiadministraator käsitsi. Need marsruudid sobivad hästi väikestes ja stabiilsetes võrkudes, kus võrgustruktuur harva muutub.

- Dünaamilised marsruudid: Need määratakse dünaamiliselt, kasutades ruutimisprotokolle, nagu OSPF või BGP. Need protokollid lubavad ruuteritel automaatselt marsruuditeavet vahetada ja optimeerida marsruutimist, et liiklust tõhusalt hallata.

Vaikimisi marsruut (default route)

Kui ruuter ei leia sihtkoha IP-aadressi sobivat vastet oma ruutimistabelist, kasutab see vaikimisi marsruuti. See on üldine marsruut, mida kasutatakse siis, kui konkreetset marsruuti pole määratud. Vaikimisi marsruut suunab andmepaketid teisele ruuterile, mis suudab edasise marsruudi määrata.

Ruuterid ühendavad erinevaid võrke ja võimaldavad andmepakettide saatmist üle võrgupiiride. Kui võrguseade peab saatma sõnumi sihtaadressile (IP-aadress), mis ei asu tema enda võrgus, saadab seade selle sõnumi ruuterisse, mis vastutab seadme võrgu eest (nn vaikimisi lüüs). See ruuter võib sihtvõrku kas otse jõuda või edastada sõnumi teisele ruuterile.

2.1 Ruuteri põhitegevus

Ruuter teeb otsuse, millise oma liidese kaudu edastada saadud andmepakett, võrreldes andmepaketi sihtkoha IP-aadressi ruutimistabeli kirjetega. Ruutimistabel sisaldab sihtvõrkude määranguid (mis koosnevad võrguaadressist ja alamvõrgu maskist) ning iga sihtvõrgu jaoks määratud liideseid. Kui sihtvõrk ei ole otse ruuterile kättesaadav, võib määrata ka järgmise ruuteri (lüüsi), millele andmepakett tuleb edasi saata, et see saaks jõuda oma sihtkohta.

Kui ruuter leiab vastava kirje oma ruutimistabelist, suunab see paketi kas otse sihtvõrku kuuluvale seadmele või teisele ruuterile, mis oskab sihtkohta edasi suunata

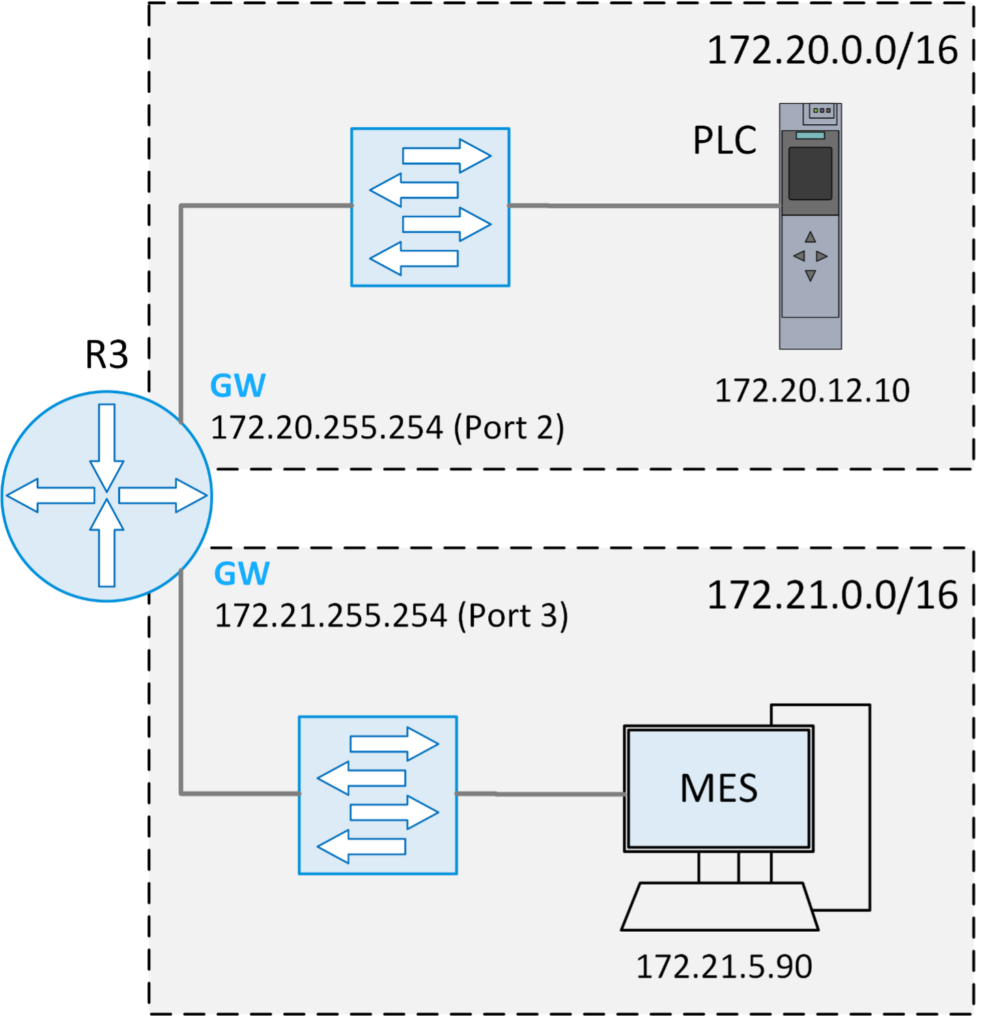

Näiteks järgmine ruutimistabel määrab kahe võrguga ühendatud pordid. Täiendavat lüüs ei ole vaja, sest mõlemad võrgud on otse ruuteriga ühendatud.

| Sihtvõrk | Alamvõrgu mask | Lüüs | Port |

|---|---|---|---|

| 172.20.0.0 | 255.255.0.0 | – | Port 2 |

| 172.21.0.0 | 255.255.0.0 | – | Port 3 |

Kui PLC tahab nüüd saata sõnumit MES-arvutile, peab ta esiteks kindlaks tegema, kas sihtkoha aadress on tema enda võrgus või välises võrgus. Kui sihtkoha aadress asub samas võrgus, peavad PLC enda alamvõrgu maski rakendamisel saadud tulemused olema võrdsed sihtkoha aadressiga.

Sel juhul rakendatakse alamvõrgu maski 255.255.0.0 oktettide kaupa sihtkoha IP-aadressile 172.21.5.90. Tulemuseks saadakse võrguosa 172.21. Kuna see erineb PLC IP-aadressi (172.20) võrguosast, tuleb sihtkoht asuda teises võrgus. Seega saadab PLC sõnumi ruuterisse, mille aadressiks on võrgu vaikimisi lüüs 172.20.255.254

Pärast sõnumi kättesaamist töötleb ruuter oma ruutimistabelit rida-realt ja teostab sama võrdlustoimingu iga rea jaoks. Sihtkoha aadressile rakendatakse iga rea alamvõrgu mask ja võrreldakse saadud võrguosa tabelirea võrguosaga.

| Sihtvõrk | Alamvõrgu mask | Lüüs | Port |

| 172.20.0.0 | 255.255.0.0 | – | Port 2 |

Esimene rida

Selles reas on tulemuseks võrguosa 172.20, kuid sihtkoha aadress on 172.21.

Seega läheb ruuter järgmisele reale.

| Sihtvõrk | Alamvõrgu mask | Lüüs | Port |

| 172.21.0.0 | 255.255.0.0 | – | Port 3 |

Teine rida

Siin on tulemuseks võrguosa 172.21. Nii et ruuter kasutab seda kirjet ja saadab sõnumi pordile 3.

2.2 MArsruut (Default routes)

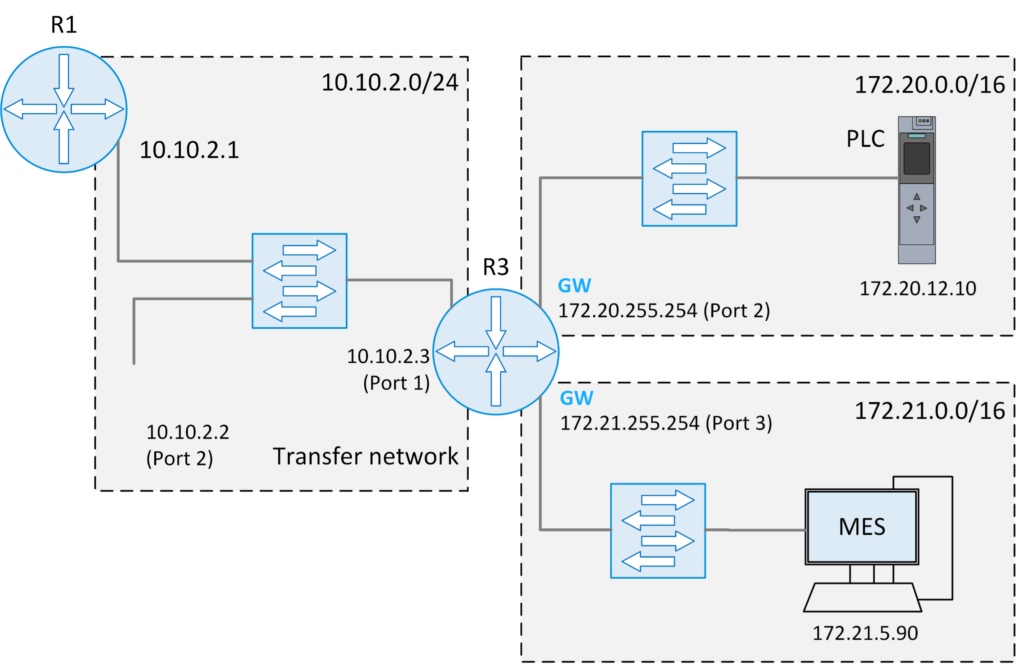

Kuna ruuter on ühendatud ainult mõne võrguga, vajab ta täiendavat ruuterit kõikide andmepakettide jaoks, mis saadetakse võrkudesse, mis ei ole otse ruuteriga ühendatud.

Seetõttu on nii ruuteritel kui ka terminalidel nn vaikimisi marsruut (default route), mis on ruutimistabelis kirje, mida kasutatakse, kui ükski teine kirje ei vasta. Kui ruuter ei leia ruutimistabelist sobivat vastet, suunatakse pakett edasi sellele vaikimisi marsruudile.

Kui eelnevalt näidatud topoloogiat täiendada sellise vaikimisi ruuteri ja täiendava võrguga, kujuneb välja järgmine pilt:

Näiteks täiendava võrgu ja vaikimisi ruuteri lisamisega ruuteri R3 marsruuditabelisse saame järgmise tabeli:

| Sihtvõrk | Alamvõrgu mask | Lüüs | Port |

|---|---|---|---|

| 172.20.0.0 | 255.255.0.0 | – | Port 2 |

| 172.21.0.0 | 255.255.0.0 | – | Port 3 |

| 10.10.2.0 | 255.255.255.0 | – | Port 3 |

| 0.0.0.0 | 0.0.0.0 | 10.10.2.1 | Port 1 |

Selles lahenduses on vaikimisi ruuter määratud kogu muule võrguliiklusele, mis ei ole seotud otseühendustega, tagades nii andmete suunamise kõikidesse sihtvõrkudesse.

Alamvõrgu mask 0.0.0.0 tähendab, et võrreldes sihtvõrku ja andmepaketi sihtaadressi, on mõlemad võrgudefinitsiooni osad tühjad, mistõttu vastab viimane rida igale andmepaketile. See tähendab, et kõik andmepaketid, näiteks aadressiga 184.12.83.19, saadetakse otse sellele lüüsile.

Vaikimisi lüüsi kasutatakse alati siis, kui kohalikust võrgust soovitakse pääseda Internetti.

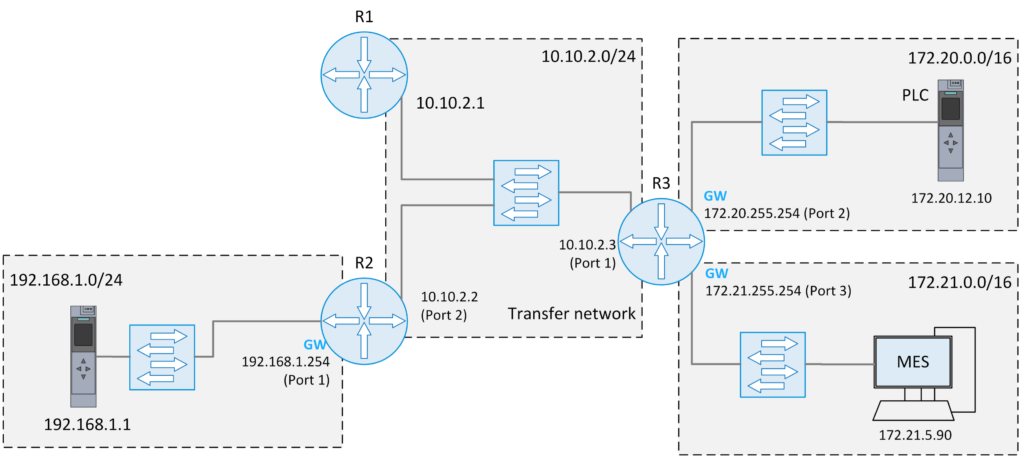

2.3 Static routes

Kui kohalikule võrgualale lisatakse rohkem ruutereid ja võrke, tekivad tavaliselt topoloogiad, kus mõnda võrku tuleb jõuda läbi ruuteri, mis pole selle võrguga otse ühendatud, kuid pole ka juurdepääsetav vaikimisi lüüsi kaudu.

Sellistes olukordades tuleb ruuteri tabelisse lisada täiendavaid marsruute, mis vastutavad nende lisavõrkude eest. Eeltoodud näites lisatakse selgitamiseks teine ruuter koos täiendava võrguga.

Need täiendavad marsruudid võimaldavad ruuteritel leida õige tee andmepakettide suunamiseks võrkudesse, mis ei ole otse ühendatud või ligipääsetavad vaikimisi lüüsi kaudu

Näiteks lisatakse ruuteri R3 marsruuditabelisse kirje uue võrgu jaoks:

| Sihtvõrk | Alamvõrgu mask | Lüüs | Port |

|---|---|---|---|

| 192.168.1.0 | 255.255.255.0 | 10.10.2.2 | Port 3 |

| 172.20.0.0 | 255.255.0.0 | – | Port 2 |

| 172.21.0.0 | 255.255.0.0 | – | Port 3 |

| 10.10.2.0 | 255.255.255.0 | – | Port 3 |

| 0.0.0.0 | 0.0.0.0 | 10.10.2.1 | Port 1 |

Ruuteri R2 marsruuditabel näeb välja sarnane. Lisaks otseühendatud võrkudele ja vaikimisi marsruudile sisaldab see kirjeid võrkude 172.20.0.0/16 ja 172.21.0.0/16 jaoks.

| Sihtvõrk | Alamvõrgu mask | Lüüs | Port |

|---|---|---|---|

| 192.168.1.0 | 255.255.255.0 | – | Port 1 |

| 172.20.0.0 | 255.255.0.0 | 10.10.2.3 | Port 2 |

| 172.21.0.0 | 255.255.0.0 | 10.10.2.3 | Port 2 |

| 10.10.2.0 | 255.255.255.0 | – | Port 2 |

| 0.0.0.0 | 0.0.0.0 | 10.10.2.1 | Port 2 |

Seda saab veel optimeerida. Kuna võrgud 172.20.0.0/16 ja 172.21.0.0/16 on numbrivahemikus järjestikused ja mõlemad teenindab sama ruuter, saab need kaks tabelirida R2-s ühendada. Kogu ala, mis jääb ruuteri R3 taha, on esindatud võrguna 172.20.0.0/15.

| Sihtvõrk | Alamvõrgu mask | Lüüs | Port |

|---|---|---|---|

| 192.168.1.0 | 255.255.255.0 | – | Port 1 |

| 172.20.0.0 | 255.254.0.0 | 10.10.2.3 | Port 2 |

| 10.10.2.0 | 255.255.255.0 | – | Port 2 |

| 0.0.0.0 | 0.0.0.0 | 10.10.2.1 | Port 2 |

3 Tulemüüri funktsioon (näide Siemens S615 kohta)

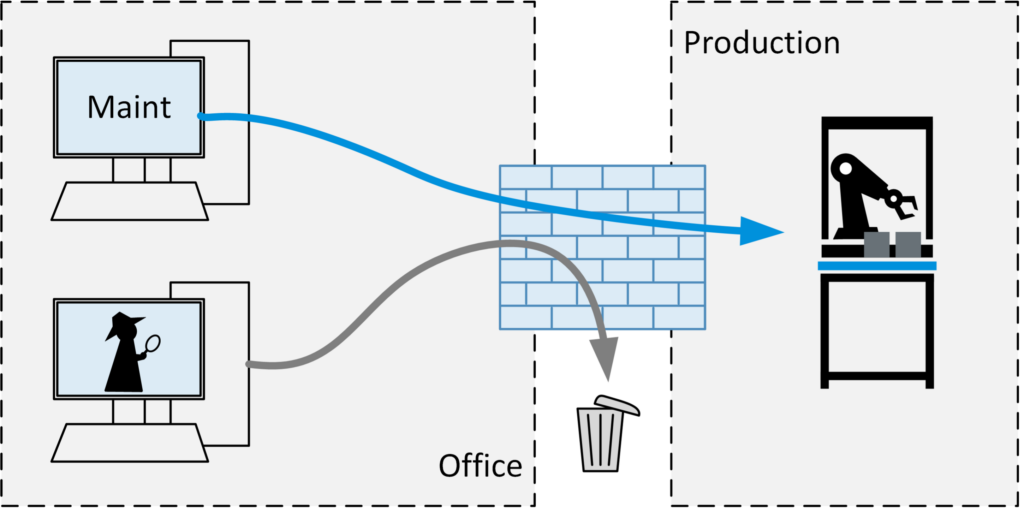

Tulemüüri ülesanne on takistada vaba suhtlust erinevate võrkude või võrguseadmete vahel ning lubada ainult mõningaid kindlaksmääratud suhtlusprotsesse. Näiteks võib see tagada, et ründaja haldusvõrgust ei saa võrguühendust kasutades leida haavatavusi tootmisvõrgus.

Kuna tulemüürid asuvad enamasti võrkude segmentide vahel, kombineeritakse neid sageli ruuteri funktsiooniga. Seda kombinatsiooni saab graafiliselt esitada väikese müürisümboliga ruuteri sümboli sees:

Kombinatsioonina näeb see välja nii, et ruuteri sümbolil on kas sees või selle kõrval müüri- või kilbisümbol, et näidata, et ruuter sisaldab ka tulemüüri funktsiooni.

Selleks, et otsustada, millised andmepaketid on lubatud tulemüürist läbi, tuleb tulemüüris säilitada kontrollikriteeriumid, mille abil saab andmepakettide üle otsustada.

S615 ruuteri tulemüüri funktsioonis läbib iga sisenev andmepakett kaheastmelise kontrolli enne, kui see vabastatakse soovitud sihtkohta edastamiseks. See kehtib nii juurdepääsudele ruuteri poolt ligipääsetavatele võrkudele kui ka juurdepääsudele ruuterile endale, näiteks kui haldusliidesele pääsetakse ligi HTTPS kaudu. Mõlemas etapis võib pakett kas edastamiseks aktsepteerida või teatud kriteeriumide täitumisel tagasi lükata. Kui pakett ei vasta ühelegi määratletud kriteeriumile, suunatakse see järgmisse etappi. Kui pakett ei vasta ka teises etapis kriteeriumidele, siis see vaikselt hülgatakse.

Järgmine joonis illustreerib seda protsessi:

Esimene etapp sisaldab IP-reegleid, mis määratlevad andmevahetuse ruuteri liideste vahel. Need reeglid määravad, millised andmepaketid on lubatud ühelt liideselt teisele.

Teine etapp reguleerib juurdepääsu otse ruuterile ja sisaldab tehase vaikeseadistustes juba mõningaid eelmääratud reegleid, mis lubavad juurdepääsu haldusliidesele (näiteks HTTPS kaudu). Need reeglid on vajalikud, et administraatorid saaksid ruuterit hallata ja seadistada, kuid samal ajal kaitsevad need ruuterit volitamata juurdepääsu eest.

3.1 IP rules

Reeglite tabel on üles ehitatud järgmise skeemi järgi. Tabelis on toodud kolm näidet filtreerimisreeglitest.

| Tegevus | Kust (From) | Kuhu (To) | Allikas (vahemik) | Sihtkoht (vahemik) | Teenus | Logi |

| Luba | vlan 2 (EXT) | vlan 1 (INT) | 0.0.0.0/0 | 0.0.0.0/0 | kõik | puudub |

| Keela | vlan 2 (EXT) | vlan 1 (INT) | 0.0.0.0/0 | 192.168.15.0/24 | http | info |

| Hülga | vlan 1 (EXT) | vlan 2 (INT) | 192.168.15.130/32 | 172.16.0.0/16 | kõik | hoiatus |

Esimeses veerus olev tegevus viiakse läbi uuritava andmepaketiga juhul, kui järgmistes veergudes toodud tingimused on täidetud. Tegevused võivad olla näiteks andmepaketi lubamine, keelamine või hülgamine. Iga reegel määratleb tingimused, millele andmepakett peab vastama, ja vastava tegevuse, mida paketi puhul rakendatakse.

Tingimused hõlmavad tavaliselt järgmisi veerge:

- Allikas (IP-aadress või vahemik)

- Sihtkoht (IP-aadress või vahemik)

- Protokoll (nt TCP, UDP)

- Port (teenuse port, nt HTTP, HTTPS)

Kui andmepakett vastab nendele tingimustele, viiakse esimeses veerus määratud tegevus läbi.

| Tegevused | Funktsioon |

| Accept/ Luba | Luba pakett ja saada see edasi sihtkohta |

| Reject/ Keela | Keela pakett ja teavita saatjat spetsiaalse vastusega |

| Drop/Hülga | Keela pakett, kuid ära teavita saatjat |

Teised veerud määravad tingimused, millele andmepakett peab vastama:

- “From” ja “To” veerud määravad liidesed, mille kaudu pakett vastu võetakse või edasi saadetakse.

- “Source” ja “Destination” väljad määravad allika- ja sihtvõrgud CIDR-notatsiooni abil. Andmepaketi allika ja sihtaadressid peavad pärinema määratud võrgust. Kui aadress on suvaline, võib vastavale väljale sisestada 0.0.0.0/0. See võrguaadress sobib igale võrgule. Kui allikaks on vaja määrata ainult üks seade, siis määratakse seadme aadress 32-bitise maskiga (näiteks 192.168.10.20/32).

- “Service” veerg määratleb ühenduse tüübi ja teenuse, mida andmepakett kasutab. Ruuterisse saab salvestada definitsioonid, mis näiteks seostavad transpordiprotokolli “tcp” nimetusega “http” ja määravad pordinumbriks 80 või seostavad “https” TCP-ühendusega pordil 443. Kui teenus on suvaline, võib väljale sisestada “all”, mis lubab kõik teenused.

- “Log” veerg määrab, kas reegli rakendamisel tuleks paketti logida. Logikirje võib kuuluda ühte kolmest kategooriast: “info”, “warning” või “critical”. Kui logikirjet ei ole vaja teha, sisestatakse väljale “none”.

Näited reeglitest:

- Kui pakett saabub “vlan 2 (EXT)” liidesesse ja läheb sihtkohta “vlan 1 (INT)”, lubatakse pakett edasi, kuna allikas ja sihtkoht on suvalised. Seda protsessi ei logita.

- Kui “http” ühenduse (tcp/80) pakett, mille sihtkoht on 192.168.15.0/24, saabub “vlan 2 (EXT)” liidesesse ja läheb “vlan 1 (INT)” liidesesse, keelatakse see ja saatjat teavitatakse. Protsess logitakse kategoorias “info”.

- Kui seade 192.168.15.130 saadab paketi sihtkohta 172.16.0.0/16 ja see jõuab “vlan 1 (INT)” kaudu “vlan 2 (EXT)” liidesesse, siis pakett hülgatakse ja saatjat ei teavitata. Protsess logitakse kategoorias “hoiatus”.

3.2 Evaluation sequence

Reeglid töötatakse alati järjestikku läbi, st ühte reeglit rakendatakse teise järel. Kui reegli tingimused on täidetud, täidetakse vastav tegevus (“luba”, “keela” või “hülga”) ja edasisi reegleid enam ei kontrollita. Seetõttu on eriti oluline tähelepanu pöörata reeglite õigesse järjekorda seadmisele. Näiteks kui välise võrgustiku 172.21.146.0/24 seadmetele aadressidega 21 ja 239 on lubatud https-juurdepääs sisevõrgule 192.168.27.0/24, kuid kõik muud juurdepääsud tuleb logida ja blokeerida, peavad reeglid olema sellised:

| Tegevus | Kust (From) | Kuhu (To) | Allikas (vahemik) | Sihtkoht (vahemik) | Teenus | Logi |

| Luba | vlan 2 (EXT) | vlan 1 (INT) | 172.21.146.21/32 | 192.168.27.0/24 | https | none |

| Luba | vlan 2 (EXT) | vlan 1 (INT) | 172.21.146.239/32 | 192.168.27.0/24 | https | none |

| Keela | vlan 2 (EXT) | vlan 1 (INT) | 172.21.146.0/24 | 192.168.27.0/24 | all | info |

Kui keelamisreegel oleks esimene, siis kattuks see lubatud päringutega ja need lükatakse tagasi.

Põhimõte on:

Aati paiguta spetsiifilised tulemüürireeglid üldistest reeglitest ettepoole

Tehase vaikeseadetes ei ole IP-reegleid määratud, st tulemüüriga ühendatud võrkude vahel suhtlemine pole võimalik. See tuleb administraatori poolt reeglitega selgesõnaliselt lubada.

3.3 Tehases eelmääratud reeglid

Tulemüüri seadistamisel tuleb tagada minimaalne suhtlus, et oleks võimalik seadmele halduskeskkonna kaudu ligi pääseda. Teise etapi käigus kontrollitakse, kas suhtlus on lubatud või keelatud teatud eelmääratud protokollide ja teenuste jaoks igal ruuteri liidesel

Examples of predefined rules are:

| Reegel | Funktsioon |

| HTTP | Krüpteerimata ligipääs veebiliidesele HTTP kaudu |

| HTTPS | Krüpteeritud ligipääs ruuteri veebiliidesele |

| SSH | Krüpteeritud käsurea ligipääs Secure Shelli kaudu |

| IPsec | Krüpteeritud ühendus eri võrkude vahel (VPN) |

| Ping | ICMP kontrollsõnumid sihtkoha kättesaadavuse kontrollimiseks |

3.4 Tulemüüri tööpõhimõtted

Tulemüürid töötavad kahe põhilise põhimõtte alusel. Esimene põhimõte on pakettide filtreerimine. Andmepaketid on lubatud või selgesõnaliselt keelatud, kui mõni reegel neile kohaldub. Teine põhimõte on niinimetatud seisundi-põhine pakettide kontrollimine (Stateful Packet Inspection, SPI), mida kasutatakse ka selles ruuteris. Selle põhimõtte järgi lubatakse ka need andmepaketid, mis kuuluvad varem lubatud suhtlusprotsessi (st vastus on varem algatatud suhtlusele).

Näiteks, kui ICMP sõnum “kajasõnumi taotlus” (ping request) on lubatud, lubab tulemüür automaatselt ka “kajasõnumi vastuse” (echo reply). Samuti, kui HTTP protokolliga juurdepääs veebiserverile on lubatud, lubatakse ka vastus sõnumis vastupidises suunas.

Seisundi-põhine pakettide kontrollimine lihtsustab tulemüüri seadistamist märgatavalt, kuna ainult esimese suhtlusprotsessi sõnumi aktsepteerimisreegel tuleb salvestada

4 Virtuaalsed kohalikud võrgud (VLAN)

Kohalikes Etherneti võrkudes on eri seadmed ühendatud lülititega, mis võimaldavad sõnumite vahetust. Uute seadmete ühendamine toimub lihtsalt lüliti vaba porti ühendamisega, mille järel lüliti õpib seadme MAC-aadressi. Kui kõik lüliti portid on kasutusel, saab võrgule lihtsalt lisada veel ühe lüliti. Nii tekivad aja jooksul kasvavates infrastruktuurides, näiteks tootmis- ja kokkupandud hallides, üha suuremad struktuurid, milles võib olla sadu seadmeid ühes alamsidevõrgus (st kõikidel seadmetel on sama võrguaadress).

4.1 Suurte kohalike võrkude probleemid

Kuigi suured võrgud toimivad põhimõtteliselt, on neil ka olulisi puudusi. Esimene puudus on see, et terminalide arvu suurenedes kasvab ringhääling-sõnumite (broadcast) hulk. Näiteks suunatakse iga aadressi lahendus (Address Resolution Protocol, ARP) kõikidele võrgus olevatele seadmetele, mille tulemuseks on suurenenud baaskoormus lüliti portides.

Teine suur puudus on süsteemide vähenenud turvalisus. Ühelt poolt võivad pahavara nakkused levida väga kiiresti paljudele süsteemidele. Teiselt poolt võivad väliskasutajad, kes pääsevad süsteemile ligi kaugjuhtimise kaudu, näha paljusid teisi süsteeme samast juurdepääsupunktist. See on kriitiline näiteks juhul, kui kaugjuhtimisel kasutatav sülearvuti on nakatunud pahavaraga ja paljud teised süsteemid võrgus saavad samuti nakatatud

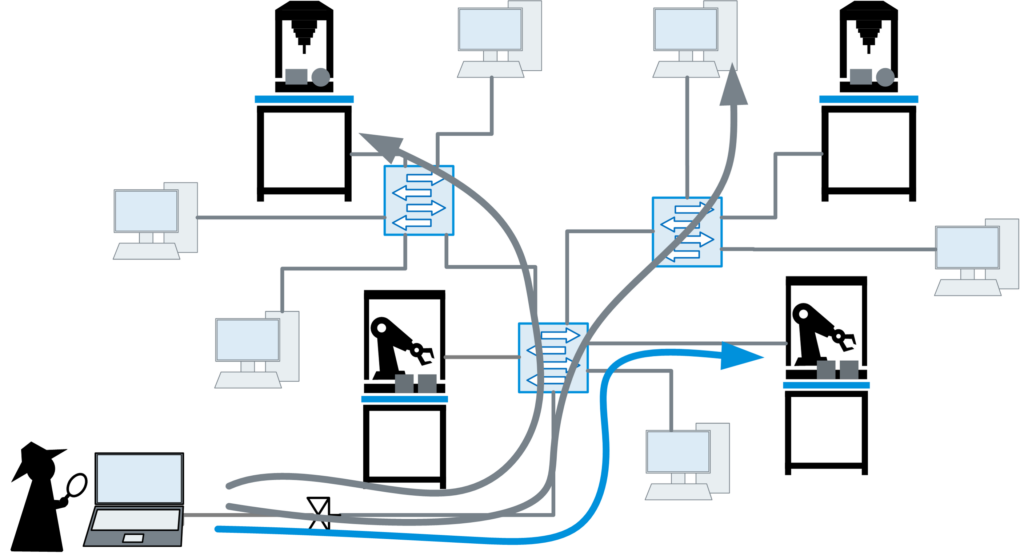

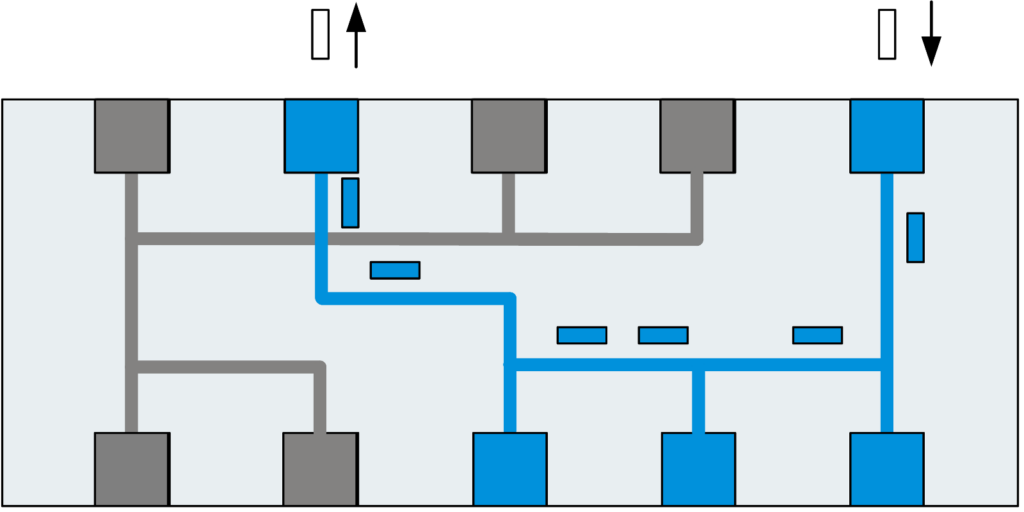

Järgmine joonis illustreerib olukorda, kus hooldustehnik pääseb ligi robotite koosteliinile (sinine nool) ja samal ajal kasutab seda juurdepääsu, et pääseda ligi konkurendi puurseadmele ja teisele arvutile võrgus (hallid nooled).

See olukord toob esile võimaliku turvariski, kus ühe süsteemi kaudu pääsetakse volitamatult juurde teistele seadmetele ja võrkudele, mis võivad olla tundlikud või äriliselt kriitilised. Selliste stsenaariumide vältimiseks on vaja tõhusat tulemüüri ja juurdepääsukontrolli poliitikat, mis piirab juurdepääsu ainult volitatud seadmetele ja teenustele.

4.2 Võrkude eraldamise kaitsemeetmed

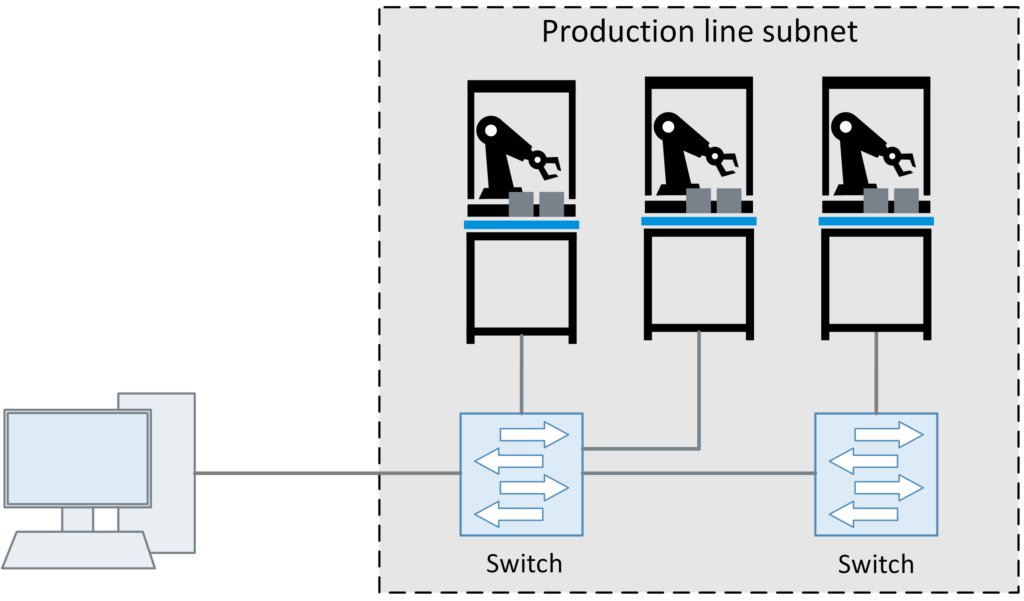

Et vältida liiga suuri levialasid ja ebasoovitavaid juurdepääse võrgus, on soovitatav jagada võrgud väiksemateks aladeks. Näiteks tootmisüksus, millel on kolm alamosa, mis on algselt ühendatud üheks ühtseks võrguks:.

Need alamosad on välismaailmaga ühendatud kahe omavahel seotud lüliti kaudu (mida illustreeritakse siin arvutiga).

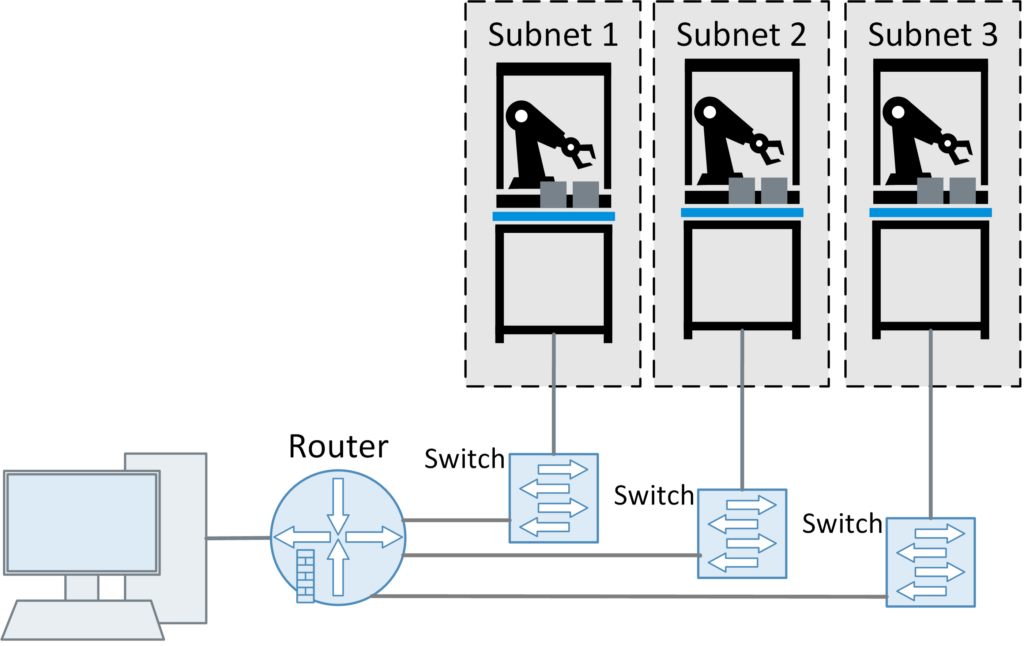

Kõige lihtsam viis taime jagamiseks erinevateks alamsidevõrkudeks on kasutada eraldi jaotureid ja eraldi ühenduskaableid, et hoida andmed eraldatuna.

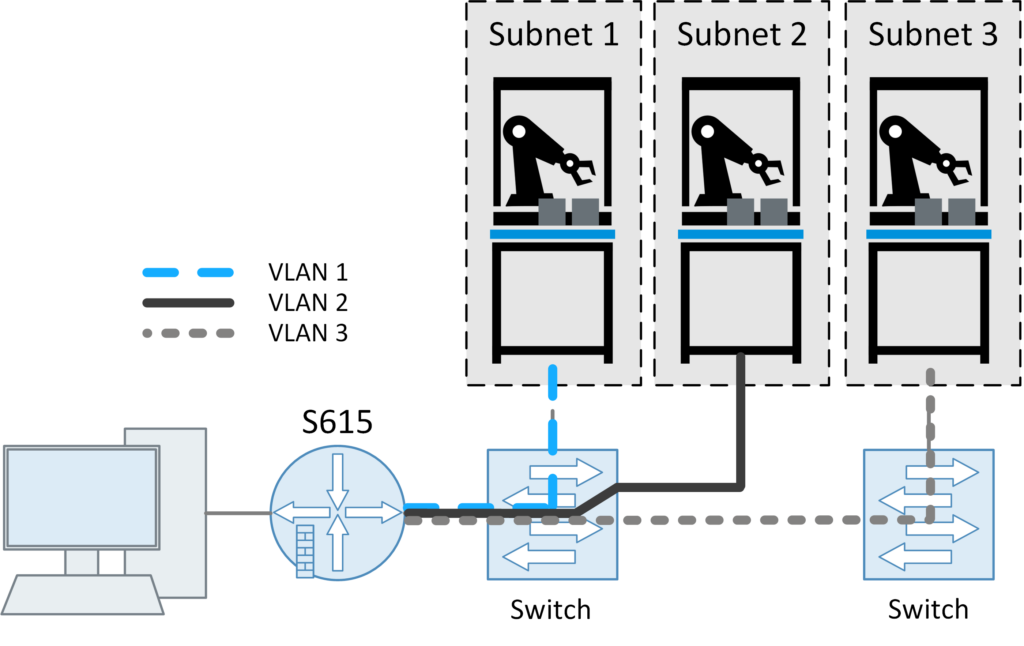

See lahendus eraldab võrgud väga tõhusalt, kuid sellel on tõsine puudus: võrguosade arv peab suurenema ja vaja on täiendavaid ühenduskaableid (alates kesk- ja parempoolsest jaoturist ruuterini). Eriti olemasolevate installatsioonide puhul võib uute ühenduskaablite vedamine olla väga kulukas. Odavam lahendus on seadistada erinevad võrgud ainult virtuaalselt. Sel juhul ühendatakse jaamad VLAN-võimelise lülitiga, mis märgib jaamade sisenevad andmepaketid ja teeb need eristatavaks. See märgistus kantakse edasi järgmisele ruuterile, kus tehakse otsus, kas ja millist suhtlust alamsidevõrkude ja välismaailma vahel tuleks lubada.

Järgmine pilt näitab seda lähenemist:

Andmepaketid märgistatakse vasakpoolses lülitis ja kantakse edasi ruuterile. See võimaldab kasutajal tuvastada andmepakettide päritolu ja määrata need sobivasse alamsidevõrku.

4.3 VLAN-tehnoloogia põhimõte

Võrgu pakettide värvikoodistamise kujutamine aitab mõista virtuaalsete kohalike võrkude põhimõtet. Lüliti pordid määratakse VLAN-ile kindla värviga. Järgmine pilt näitab lülitit, mille kümme porti on jagatud kahte erinevasse rühma (sinine ja hall).

Kui sinisest porti aktsepteeritakse andmepakett, märgistab lüliti selle sinise märgiga. Kui andmepakett tarnitakse lülitis, kehtib reegel, et andmepakett tohib väljuda ainult portidest, mis kuuluvad samuti sinisesse rühma. Kui andmepakett lahkub lülitist, eemaldatakse märgis ja andmepakett tarnitakse sihtkohta samal kujul, kui see sisestati.

Lüliti käitub nii, nagu oleks tegemist kahe eraldiseisva viie pordiga seadmega, mis on omavahel täielikult eraldatud.

4.4 Trunk ühendused

Eelmises osas kirjeldati, et värvikoodid eemaldatakse väljundis. Seda mehhanismi saab teadlikult üle kirjutada, et transportida virtuaalset kohalikku võrku mitme lüliti kaudu. Järgmine pilt näitab olukorda, kus mõlemal lülitil on üks port, mis kuulub nii sinise kui ka halli VLAN-i alla. Nendest portidest väljuvad andmepaketid säilitavad oma värvimärgistuse, nii et need on juba järgmises lülitis sisenevate pakettidena olemas.

Sihtlüliti määrab andmepaketid õigesse VLAN-i ja rakendab seejärel väljaminevatele portidele eespool kirjeldatud reeglid.

4.5 VLAN-identifikaatori kodeerimine

Tegelikkuses kodeeritakse mõttes esitatud värvilised VLAN-identifikaatorid numbrilise identifikaatorina Etherneti andmepaketi päises asuvasse valikuväljale.

Järgmine tabel näitab Etherneti andmepaketi struktuuri, kus on näha väljade pikkused baitides:

| PA | SFD | DA | SA | VLAN | Type | Data | PAD | FCS |

| 7 | 1 | 6 | 6 | 4 | 2 | £ 1500 | 0 – 46 | 4 |

| Header | Data | |||||||

| Väli | Kirjeldus | Pikkus baitides |

| PA | Preambel | 7 |

| SFD | Kaadri algusmärgis (Start Frame Delimiter) | 1 |

| DA | Sihtaadress (Destination Address) | 6 |

| SA | Allikaaadress (Source Address) | 6 |

| VLAN | VLAN-märgis (valikuline) | 4 |

| Type | Protokolli tüüp (Type) | 2 |

| Data | Kasutaja andmed (Payload) | ≤ 1500 |

| PAD | Täitemärgid (Padding Bytes) | 0–46 |

| FCS | Vigade tuvastamise järjestus | 4 |

VLAN-väli sisaldab peamiselt VLAN-identifikaatorit (VLAN ID või VID), mis koosneb 12 bitist. Selle väljaga saab esitada väärtusi vahemikus 0 kuni 4095, kusjuures väärtusi 0 ja 4095 VLAN-ide jaoks ei kasutata. Seega saab võrgukeskkonnas määrata 4094 VLAN-i.

Lisaks VID-ile sisaldab VLAN-väli ka prioriteedi määrangut, mis määrab andmepaketi töötlemise prioriteeditaseme. Seda määrangut nimetatakse Priority Code Point (PCP) või Class of Service (CoS) ning see võib sisaldada väärtusi vahemikus 0 (madalaim tase) kuni 7 (kõrgeim tase).

4.6 Port VID

Nagu kirjeldatud, on võimalik määrata port ühele või mitmele VLAN-ile. Kui aga saabuvatel sõnumitel pole määratud VLAN-välja, tuleb täpsustada üks VLAN, kuhu sõnum kuulub, kuna sõnum saab kuuluda ainult ühte VLAN-i korraga. See määramine võib olla staatiline, st kõikide porti sisenenud sõnumite jaoks määratakse üks kindel VID olenemata sõnumi sisust. Seda VID-i nimetatakse Port VID-iks ehk lühendatult PVID-iks.

Trunk-pordil edastatakse sõnumites sisalduvad VID-id, kui need on lülitis eelnevalt konfigureeritud, st kui sobiv VLAN on lülitis juba olemas.

4.7 Profineti erijuhtum

Profineti sõnumite edastamisel kasutatakse Etherneti sõnumipealkirja VLAN-välja erilisel viisil. VLAN-ID-ks määratakse väärtus 0. VID 0 tähistab, et pakett ei kuulu ühtegi VLAN-i, kuid prioriteedimäärang (CoS) tuleb siiski arvesse võtta. Profineti jaoks määratakse CoS väärtuseks 6, mis on väga kõrge prioriteet. See on vajalik selleks, et Profineti reaalajas protokollide sõnumid lülitist suure prioriteediga edasi saata.

4.8 Dünaamiline VLAN

VID-ide määramise üks variant on sõnumi omaduste hindamine. Sageli kasutatav vorm on protokollipõhine VLAN-i määramine. Näiteks http- või video voogedastuse protokollide (nagu Real-time Transport Protocol, RTP) jaoks on määratud eraldi VLAN-id. Lüliti hindab andmepakettide protokollitunnuseid ja määrab need vastavalt protokollile õigesse VLAN-i.

Näide:

- http — VLAN ID 100

- https — VLAN ID 100

- rtp — VLAN ID 260

- PVID — VLAN ID 12

Kõik http-sõnumid (nii krüptitud kui krüptimata) määratakse VLAN-ile ID-ga 100 ja RTP protokolliga videokandmed määratakse VLAN-ile 260. Kõik muud sõnumid määratakse Port VID-ile 12.

Protokollispetsiifilist määramise mehhanismi kasutatakse väga sageli kontorivõrkudes koos IP-telefoni andmetega, mida eelistatakse edastada eraldi VLAN-ides.

4.9 Statiilised ja dünaamilised VIDs

Keskkondades, kus muutused on harvad, nagu tootmisliinidel, planeeritakse, määratakse ja dokumenteeritakse võrgus kasutatavad VID-id paigalduse käigus. Need määratud VID-id seatakse tavaliselt käsitsi lülititesse, kus võrk asub.

Dünaamilises keskkonnas, nagu näiteks kontorivõrgus, kus toimub sagedasi võrguosade ümberkorraldusi, oleks käsitsi määramine liiga aeganõudev. Sellisel juhul kasutavad lülitid spetsiaalseid suhtlusprotokolle, mis võimaldavad uue VLAN-i, mis on ühes kohas loodud, dünaamiliselt õppida ka teised lülitid.

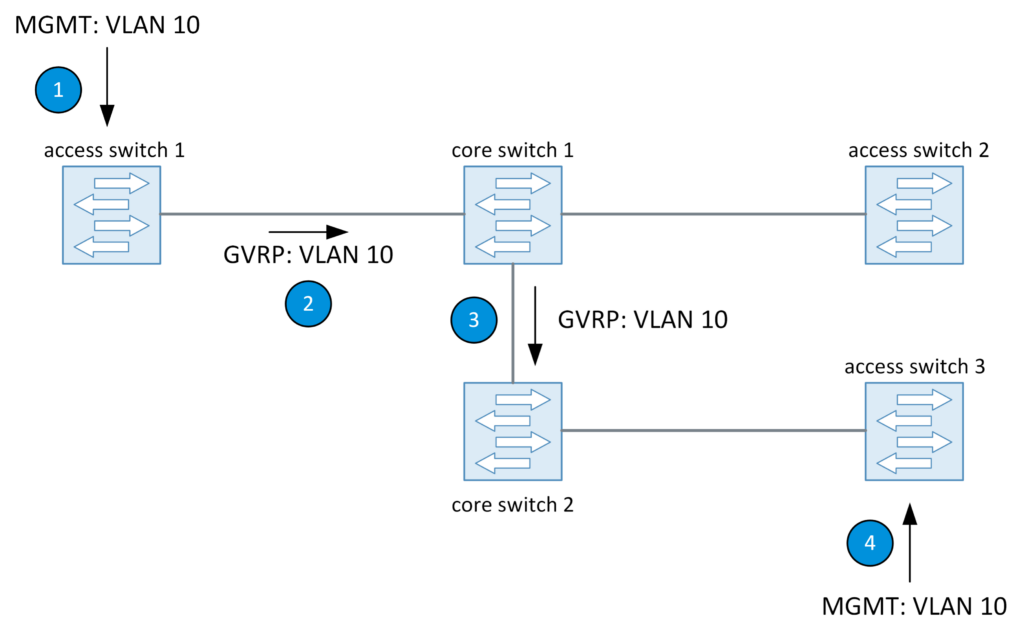

Üks näide sellisest protokollist on GARP VLAN Registration Protocol (GVRP). Lühend GARP tähendab Generic Attribute Registration Protocol.

Näide sellisest protokollist on GARP VLAN Registration Protocol (GVRP). Lühend GARP tähendab Generic Attribute Registration Protocol ehk üldine atribuudi registreerimise protokoll. GVRP võimaldab seadmetel dünaamiliselt registreerida ja deaktiveerida VLAN-e võrgus, lihtsustades seeläbi VLAN-ide haldamist ja seadistamist suurtel võrkudel.

Näites luuakse uus VLAN ID-ga 10 juurdepääsulülitisse, mis vastutab terminalide eest (Access Switch 1). See uus VLAN edastatakse automaatselt võrgu tuumikus asuvale esimesele lülitile (Core Switch 1) GVRP-protokolli kaudu. Seejärel edastab esimene lüliti uue VLAN-i teisele tuumiku lülitile (Core Switch 2) kolmandas etapis. Nüüd on sisemine võrk valmis VLAN 10 kaudu suhtlust haldama.

Niipea kui neljandas etapis seadistatakse port VLAN 10 jaoks mujal juurdepääsuvõrgus (Access Switch 3), on kogu võrk koheselt võimeline haldama terminalide suhtlust Access Switch 1 ja Access Switch 3 vahel, kasutades vahepealset tuumiku lülitite süsteemi (Core Switches 1 ja 2).

Dünaamilise VLAN-konfiguratsiooni andmete edastamise kasutamine võib seega oluliselt vähendada halduskulusid suurtes võrkudes. Siiski tuleb alati hoolikalt kaaluda, kas sellist protokolli kasutada, kuna automaatsed tegevused võivad põhjustada soovimatuid vigu või isegi olla kuritarvitatavad.

4.10 VLAN-ide graafiline kujutamine

VLAN-e saab dokumentatsioonis esitada mitmel viisil. Allpool on kirjeldatud kahte varianti.

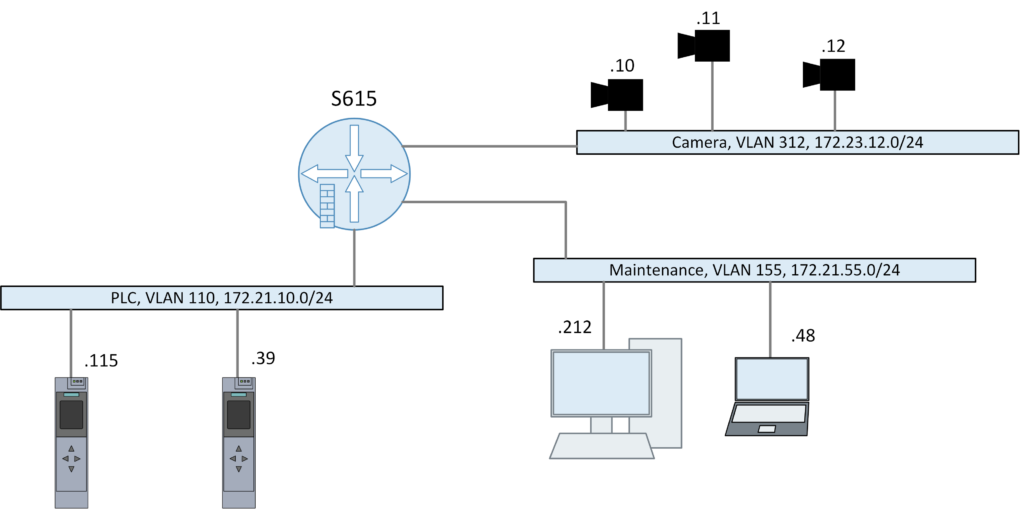

Esimene vorm näitab ühendusi võrguseadmete ja ruuterite vahel. Lüliteid ei näidata, vaid ainult erinevad VLAN-id. Need on kujutatud kas joone või pikliku ristkülikuna. See võib olla märgistatud võrgunimega, mida VLAN haldab, VLAN-i ID-ga ja selles VLAN-is kasutatava võrgualaga CIDR-notatsioonis. Järgmine joonis illustreerib sellist kujutamist:

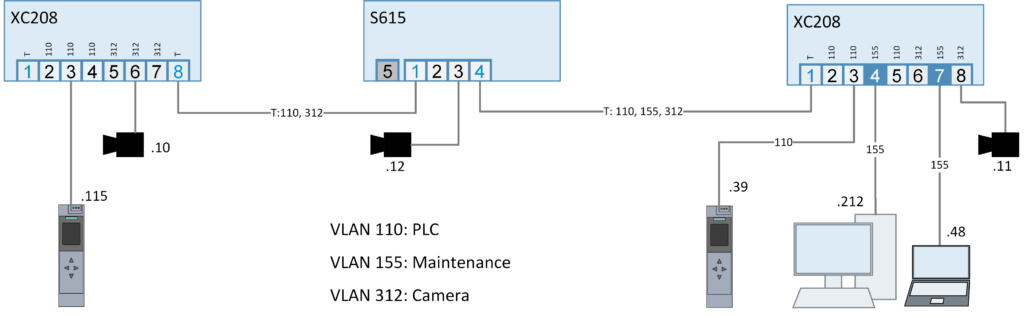

Teine vorm näitab füüsiliste portide määramist erinevatele VLAN-idele värvikoodidena, nagu eelnevalt sissejuhatuses kirjeldatud. Vastavates värvides määratakse VLAN-ID-d kas legendis või ühendustes portide vahel. Trunk-portide jaoks määratakse ühendustes mitmekordsed VID-d. Prefiks “T:” või “Trunk:” viitab sellele, et sellel ühendusel vahetatakse sõnumeid määratud VLAN-ide VID-dega.

4.11 VLAN-ide vaheline marsruutimine

Kuna andmepaketid ei saa VLAN-ide vahel liikuda, peab erinevate VLAN-ide vahelise suhtluse tagamiseks olema ruuter, millel on igas VLAN-is üks port. Näiteks lihtsal nelja portiga ruuteril on üks port trunk-ühenduseks VLAN-idega 10 ja 20, teistel kolmel pordil on vastavalt VLAN 10, VLAN 20 ja VLAN 30. Ruuter saab igas osalevas VLAN-is virtuaalse liidese ja saab seega teostada VLAN-ide vahelist marsruutimist.

Järgmine joonis illustreerib, kuidas füüsilised liidesed määratakse VLAN-idele ja kuidas ruuteri virtuaalsed liidesed on samuti VLAN-i paigutatud.

VLAN-e ruuteri sees võib kujutada kui lihtsaid lüliteid:

5 Display filter for Wireshark

Wireshark on võrguliikluse analüüsimise tööriist, mille abil saab filtreerida ja kuvada ainult soovitud andmepakette. Järgnevas tabelis on toodud mõned sagedamini kasutatavad kuvafiltrid ja nende tähendus.

| Kuvafilter | Tähendus |

|---|---|

| arp | Address Resolution Protocol’i paketid |

| icmp | Internet Control Message Protocol’i paketid (nt Ping Echo Request ja Response) |

| arp or icmp | Kuva nii arp kui ka icmp paketid |

| ip.addr==172.21.0.90 | Paketid, mis sisaldavad IP-aadressi 172.21.0.90 kas saatja või vastuvõtjana |

| ip.src==172.21.0.90 | Paketid, mis on saadetud aadressilt 172.21.0.90 (src = source, lähteallikas) |

| ip.ds ==172.21.0.90 | Paketid, mis on saadetud aadressile 172.21.0.90 (dst = destination, sihtkoht) |

| icmp and ip.addr == 172.21.0.90 | icmp paketid, mis on saadetud kas aadressilt või aadressile 172.21.0.90 |

| bootp | Boot Protocol paketid, kasutatakse DHCP-sõnumite kuvamiseks |

| not lldp | Ära kuva Link Layer Discovery Protocol’i pakette |

| ! lldp | Sama mis eespool: ära kuva LLDP-pakette (alternatiivne süntaks) |

| pn_dcp | Profinet’i “Discovery and basic Configuration Protocol” paketid |

| pn_io | Profinet’i “IO Realtime” protokolli paketid |

| eth.addr == 00:0e:f0:b2:53:9e | Ethernet-aadressiga 00:0e:f0:b2:53:9e andmepaketid |

| opcua | OPC UA protokolli paketid |

| tcp | Kuva Transmission Control Protocol’i paketid |

| udp | Kuva User Datagram Protocol’i paketid |

| tcp.port == 443 | Paketid, mis on saadetud HTTPS-pordile (TCP-port 443) |

| ssl | Kuva pakette, mis on kaitstud SSL (Secure Socket Layer) või TLS (Transport Security Layer) abil |

| isakmp | Internet Security Association Key Management Protocol paketid |

| esp | IPsec’i “Encapsulating Security Payload” protokolli paketid |

| http.request or http.response | Kuva veebilehtede külastuste sõnumid |

| telnet | Kuva krüpteerimata terminali ligipääsu sõnumid |

| ssh | Secure Shell protokolli paketid |